Trong những năm trở lại đây, mạng Công nghệ thông tin (IT) và môi trường Công nghệ vận hành (OT) đã trở nên kết nối với nhau, điều này xuất hiện nhiều lỗ hổng và điểm yếu trong bảo mật của cả hai, đặc biệt là OT. Bảo mật OT và Bảo mật Hệ thống kiểm soát Công nghiệp (ICS) trong quá trình cải thiện đã và đang không theo kịp tốc độ phát triển, tạo điều kiện cho hacker tấn công. Điển hình là các cuộc tấn công vào Colonial Pipeline, hệ thống Florida Water và các cơ sở hạ tầng quan trọng khác.

Báo cáo An ninh mạng SANS 2021 OT / ICS của Nozomi Networks cho thấy các mối đe dọa an ninh mạng ICS vẫn ở mức cao và ngày càng nghiêm trọng. Mặc dù kết quả cho thấy sự cải thiện đáng kể so với báo cáo cuối cùng được công bố vào năm 2019, tuy nhiên 48% người được hỏi vẫn thừa nhận không biết liệu tổ chức của họ có bị tấn công hay không. Thiếu khả năng kiểm soát là một nguyên nhân đáng lo ngại, đặc biệt là khi các giải pháp khả năng hiển thị và phát hiện có sẵn ngày nay để cung cấp thông tin chi tiết và nhận thức trong toàn tổ chức.

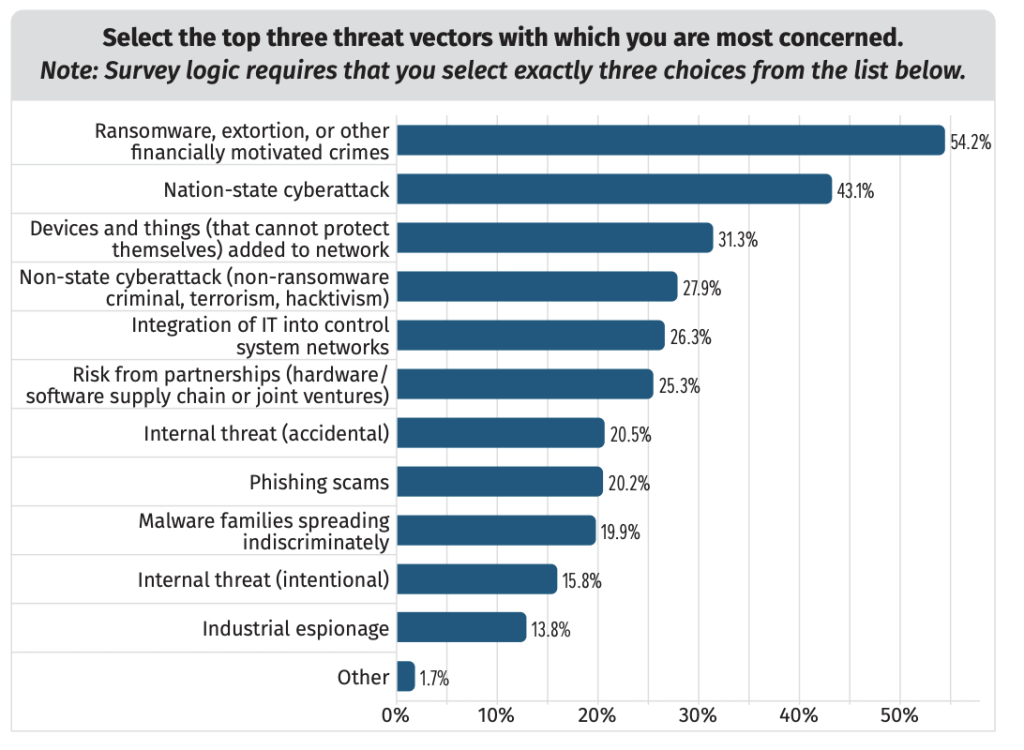

Hầu hết những người trả lời khảo sát cho rằng rủi ro đối với môi trường OT rất nghiêm trọng, ransomware và tội phạm mạng có động cơ tài chính là những mối nguy hiểm hàng đầu. Tiếp theo là các cuộc tấn công quốc gia cũng như các thiết bị không được bảo vệ và không được quản lý. 15% thừa nhận tổ chức của họ đã từng bị tấn công trong 12 tháng qua. Điều tồi tệ hơn, đối với gần một phần năm các sự cố này, véc tơ lây nhiễm ban đầu đến qua máy trạm kỹ thuật. Là một thiết bị quan trọng như vậy, có một lý do đáng lo ngại là không chỉ liên quan đến vi phạm hệ thống mà còn được sử dụng làm nguồn truy cập. Tuy nhiên, trong hầu hết các trường hợp, vector truy cập chiếm ưu thế là thông qua kết nối bên ngoài, với các dịch vụ truy cập từ xa được xác định là phổ biến nhất.

Tình trạng bảo mật ICS

Các tổ chức dành khá nhiều thời gian để chọn cách tiếp cận an ninh mạng ICS và việc các cuộc tấn công vào môi trường này ngày càng gia tăng đã gióng lên hồi chuông cảnh báo cho bảo mật mạng công nghiệp. Cuộc khảo sát năm nay cho thấy hầu hết các tổ chức cuối cùng đang thực hiện các bước cần thiết để hoàn thiện vị thế bảo mật của họ bằng cách cải thiện khả năng giám sát và phát hiện mối đe doạ. Trên thực tế, 47% người tham gia khảo sát cho biết các tổ chức của họ đang đầu tư mạnh tay cho bảo mật hệ thống mạng và 70% cho biết tổ chức của họ có các chương trình giám sát môi trường OT. Chính vì vậy, họ có thể phát hiện tấn công trong vòng 24 giờ đầu tiên sau khi xảy ra sự cố và thậm chí có thể tiến tới ngăn chặn trong vòng 6-24 giờ.

Áp dụng cloud trong ICS

Đã có sự gia tăng đáng kể trong việc sử dụng công nghệ đám mây trong các môi trường OT. 40% những người tham gia vào nghiên cứu tiết lộ rằng các tổ chức của họ đang sử dụng một số loại dịch vụ dựa trên cloud cho các hệ thống OT và ICS, với hầu hết tất cả đều sử dụng công nghệ cloud để hỗ trợ trực tiếp các hoạt động cụ thể này.

Bên cạnh đó, phần lớn những người khảo sát cho biết họ đang sử dụng các dịch vụ cloud cho ít nhất một chức năng an ninh mạng, bao gồm Trung tâm Điều hành Mạng (NOC) / SOC, tính liên tục của doanh nghiệp và hỗ trợ MSSP. Hầu hết các cá nhân được khảo sát tin rằng tài sản cloud của họ tương đối an toàn, với ít hơn 1/5 số chúng chứa lỗ hổng hoặc có rủi ro bị tấn công.

Vậy làm gì để bảo vệ hệ thống?

Mặc dù phần lớn các tổ chức có các chương trình giám sát, cuộc khảo sát cho thấy họ vẫn chủ yếu xem xét các khía cạnh CNTT trong môi trường OT. Họ cần phải cân đối giữa IT/OT cũng như xử lý dữ liệu để hiểu các hoạt động có tác động tiềm ẩn đến an toàn và hoạt động của hệ thống.

Bên cạnh đó, cần tập trung vào các nguyên tắc cơ bản. Cuộc khảo sát cho thấy nhiều tổ chức không có giải pháp giúp xác định và kiểm toán tài sản. Nếu không có bước cơ bản này, các khoản đầu tư bảo mật tiếp theo có thể trở nên vô nghĩa so với nhu cầu thực tế. Ngoài ra, tác động của một vụ vi phạm ransomware có khả năng làm gián đoạn các hoạt động của OT, vì vậy rủi ro này cũng cần được theo dõi và giảm thiểu.

Nguồn:https://www.securitymagazine.com/

————