Một lỗ hổng bảo mật nghiêm trọng đã được tiết lộ trong việc triển khai Open Authorization (OAuth) của framework phát triển ứng dụng Expo.io.

Lỗ hổng có mã định danh là CVE – 2023 – 28131, có điểm CVSS là 9,6. Công ty bảo mật API Salt Labs cho biết vấn đề này khiến các dịch vụ sử dụng framework dễ bị rò rỉ thông tin xác thực, sau đó có thể được sử dụng để chiếm quyền điều khiển tài khoản và đánh cắp dữ liệu nhạy cảm.

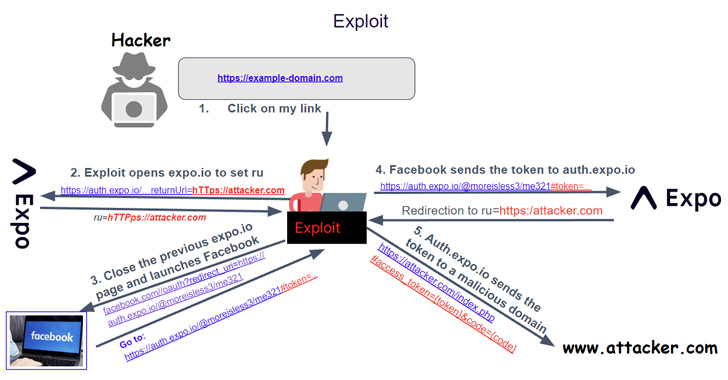

Trong một số trường hợp nhất định, kẻ tấn công có thể lợi dụng lỗ hổng để thực hiện các hành động tùy ý thay mặt \ người dùng bị xâm phạm trên các nền tảng khác nhau như Facebook, Google hoặc Twitter.

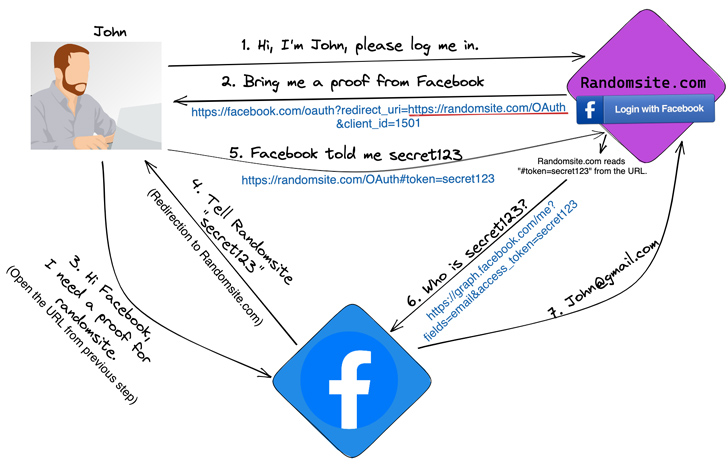

Expo, tương tự như Electron, là một nền tảng mã nguồn mở để phát triển các ứng dụng gốc phổ quát chạy trên Android, iOS và web. Để cuộc tấn công thành công, các trang web và ứng dụng sử dụng Expo phải định cấu hình cài đặt AuthSession Proxy cho đăng nhập một lần (SSO) bằng nhà cung cấp bên thứ ba như Google và Facebook.

Nói cách khác, lỗ hổng có thể được tận dụng để gửi mã thông báo bí mật được liên kết với nhà cung cấp dịch vụ đăng nhập (ví dụ: Facebook) đến miền do tác nhân kiểm soát và sử dụng nó để chiếm quyền kiểm soát tài khoản của nạn nhân.

Để tiến hành tấn công, hacker lừa người dùng mục tiêu nhấp vào một liên kết được tạo đặc biệt có thể được gửi qua các phương thức tấn công truyền thống như email, tin nhắn SMS hoặc trang web không tin cậy.

Expo, trong một tư vấn, cho biết họ đã triển khai một hotfix trong vòng vài giờ . Người dùng cũng nên chuyển từ sử dụng proxy API AuthSession sang đăng ký trực tiếp các lược đồ URL liên kết sâu với các nhà cung cấp xác thực bên thứ ba để bật các tính năng SSO.

Đại diện cuea Expo cho biết “Lỗ hổng sẽ cho phép kẻ tấn công lừa người dùng truy cập vào một liên kết độc hại, đăng nhập vào nhà cung cấp xác thực bên thứ ba và vô tình tiết lộ thông tin xác thực của bên thứ ba. Nguyên nhân là do auth.expo.io thường lưu trữ URL callback của ứng dụng trước khi người dùng xác nhận URL đó là đáng tin cậy”

Theo Thehackernews