Nhóm đe dọa được theo dõi gọi là TA866 đã trở lại sau 9 tháng bị gián đoạn với một chiến dịch lừa đảo có quy mô lớn để phân phối các malware độc hại như WasabiSeed và Screenshotter.

Hành vi này được quan sát vào đầu tháng 1 năm 2024 và bị Proofpoint chặn vào ngày 11 tháng 1 năm 2024, liên quan đến việc gửi hàng ngàn email có chủ đề hóa đơn nhắm vào Bắc Mỹ gồmcác tệp PDF mạo danh.

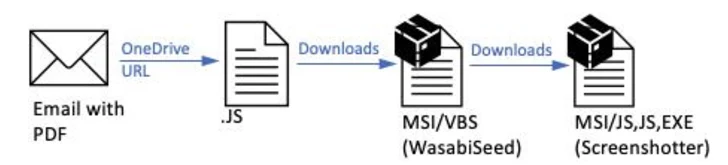

Bộ phận bảo mật của doanh nghiệp cho biết: “Các tệp PDF chứa các URL OneDrive, nếu được nhấp vào, sẽ bắt đầu một chuỗi lây nhiễm gồm nhiều bước, cuối cùng dẫn đến tải trọng phần mềm độc hại, một biến thể của bộ công cụ tùy chỉnh WasabiSeed và Screenshotter”.

TA866 lần đầu tiên được công ty ghi nhận vào tháng 2 năm 2023, nhờ một chiến dịch có tên Screentime phân phối WasabiSeed, một công cụ nhỏ giọt tập lệnh Visual Basic được sử dụng để tải xuống Screenshotter, có khả năng chụp ảnh màn hình máy tính của nạn nhân theo định kỳ và trích xuất dữ liệu đó sang miền do kẻ tấn công kiểm soát.

Có bằng chứng cho thấy rằng người thực hiện có thể có động cơ tài chính do việc Screenshotter hoạt động như một công cụ trinh sát để xác định mục tiêu có giá trị sau khi tấn công, và triển khai một bot dựa trên AutoHotKey (AHK) để cuối cùng thả Rhadamanthys information stealer.

Các phát hiện tiếp theo từ công ty an ninh mạng ESET của Slovakia vào tháng 6 năm 2023 đã phát hiện ra sự trùng lặp giữa Screentime và một nhóm xâm nhập khác là Asylum Ambuscade, một nhóm tội phạm hoạt động từ năm 2020 và cũng tham gia vào các hoạt động gián điệp mạng.

Chuỗi tấn công mới nhất vẫn giữ nguyên gần như không thay đổi ngoại trừ việc chuyển từ các tệp đính kèm Publisher có kích hoạt macro sang các tệp PDF mang một liên kết OneDrive giả mạo, với chiến dịch dựa vào dịch vụ thư rác do TA571 cung cấp để phân phối các tệp PDF chứa mã độc hại.

Nhà nghiên cứu Axel F của Proofpoint cho biết: “TA571 là nhà phân phối thư rác và kẻ này gửi các chiến dịch email spam với số lượng lớn để phân phối và cài đặt nhiều loại phần mềm độc hại cho khách hàng của họ”.

Điều này bao gồm AsyncRAT, NetSupport RAT, IcedID, PikaBot, QakBot (còn gọi là Qbot) và DarkGate , lệnh cuối cùng cho phép kẻ tấn công thực hiện nhiều lệnh khác nhau như đánh cắp thông tin, khai thác tiền điện tử và thực thi các chương trình tùy ý.

Splunk đã phát hiện nhiều chiến dịch triển khai một trình tải được thiết kế để khởi chạy DarkGate trên các điểm cuối bị xâm nhập, các tệp PDF độc hại đóng vai trò như một phương tiện cho trình cài đặt MSI thực thi một bản lưu trữ (CAB) để kích hoạt việc thực thi DarkGate thông qua tập lệnh AutoIT loader.

Công ty an ninh mạng S2W của Hàn Quốc cho biết trong một phân tích về phần mềm độc hại trong tuần này “Darkgate xuất hiện lần đầu tiên vào năm 2017 và chỉ được bán cho một số ít nhóm tấn công dưới dạng Malware-as-a-Service thông qua các diễn đàn ngầm.

“DarkGate tiếp tục cập nhật bằng cách thêm tính năng và sửa lỗi dựa trên kết quả phân tích từ các nhà nghiên cứu an ninh và nhà cung cấp,”

Tin tức về sự hồi sinh của TA866 được đưa ra khi Cofense tiết lộ rằng các email lừa đảo liên quan đến vận chuyển chủ yếu nhắm vào lĩnh vực sản xuất để phát tán phần mềm độc hại như Agent Tesla và Formbook .

Nhà nghiên cứu bảo mật Nathaniel Raymond của Cofense cho biết : “Các email có chủ đề vận chuyển tăng lên trong kỳ nghỉ lễ, mặc dù chỉ tăng nhẹ” .

Phần lớn, xu hướng hàng năm cho thấy rằng những email này tuân theo một xu hướng cụ thể với mức độ khác nhau, với số lượng lớn nhất vào tháng 6, tháng 10 và tháng 11”.

Sự phát triển này cũng theo sau việc phát hiện ra một chiến thuật mới tận dụng cơ chế lưu trữ của các sản phẩm bảo mật để vượt qua chúng bằng cách kết hợp Call To Action (CTA) đến một trang web đáng tin cậy trong tin nhắn lừa đảo được gửi đến cá nhân mục tiêu.

Chiến lược của họ bao gồm lưu trữ một phiên bản tấn công tưởng như vô hại và sau đó thay đổi để chuyển tải một tải trọng độc hại,” Trellix cho biết các cuộc tấn công như vậy nhắm mục tiêu không tương xứng vào các ngành dịch vụ tài chính, sản xuất, bán lẻ và bảo hiểm ở Ý, Mỹ, Pháp, Úc và Ấn Độ.

Khi một URL như vậy được quét bởi công cụ bảo mật, nó sẽ được đánh dấu là an toàn và kết quả được lưu trữ trong bộ nhớ cache trong một khoảng thời gian nhất định. Điều này cũng có nghĩa là nếu URL được gặp lại trong khoảng thời gian đó, URL sẽ không được xử lý lại, và thay vào đó, kết quả được lưu trữ sẽ được phục vụ.

Trellix chỉ ra rằng những kẻ tấn công đang lợi dụng nhược điểm này bằng cách đợi cho đến khi các nhà cung cấp bảo mật xử lý URL CTA và lưu trữ kết quả của họ, sau đó thay đổi liên kết để chuyển hướng đến trang lừa đảo được lên kế hoạch.

“Với thủ thuật tinh vi, email sẽ dễ dàng lọt vào hộp thư đến của nạn nhân,” các nhà nghiên cứu an ninh Sushant Kumar Arya, Daksh Kapur và Rohan Shah nói. “Nếu người nhận không nghi ngờ quyết định mở email và nhấp vào liên kết/nút bên trong URL CTA, họ sẽ bị chuyển hướng đến trang độc hại.”