Phần mềm độc hại Kinsing hiện đang lây nhiễm thông qua các cụm máy chủ Kubernetes bằng cách lợi dụng các điểm yếu đã biết trong container image và các thư mục của dịch vụ PostgreSQL bị cấu hình sai.

Mặc dù các kỹ thuật này không mới nhưng nhóm phòng thủ dịch vụ điện toán đám mây của Microsoft báo cáo lượt tấn công đang tăng đột biến gần đây, cho thấy kẻ tấn công cố gắng tìm kiếm các mục tiêu cụ thể.

Kinsing là một loại mã độc nhắm vào hệ điều hành Linux. Nó tập trung vào việc sử dụng tài nguyên máy tính người dùng trong môi trường ảo để đào tiền mã hoá và kiếm tiền từ việc đó.

Kẻ đứng sau Kinsing từng khai thác các lỗ hổng Log4Shell và gần đây là RCE của Atlassian Confluence để lây nhiễm và duy trì tấn công.

Quét lỗi container image

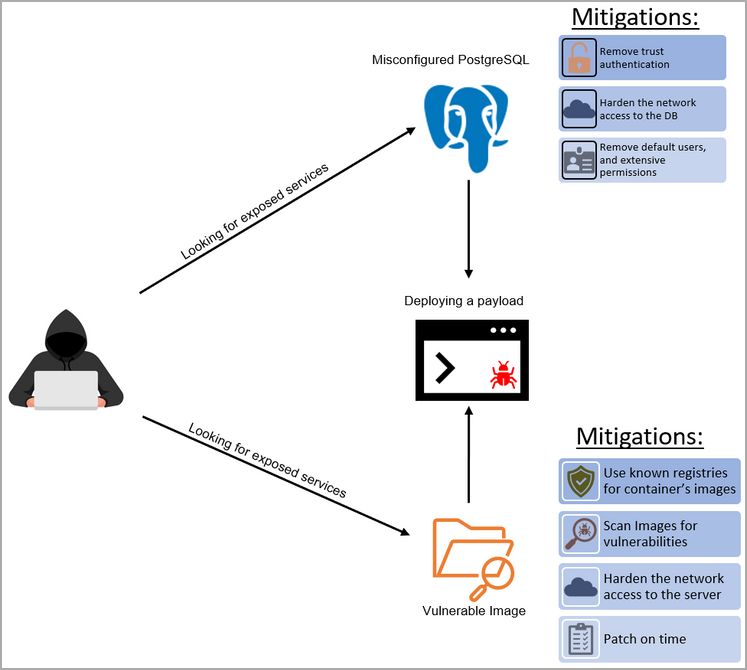

Microsoft nhận thấy sự gia tăng các cuộc tấn công từ hai phương pháp được các nhà khai thác Kinsing sử dụng để có quyền truy cập ban đầu vào máy chủ Linux là khai thác lỗ hổng trong container image hoặc máy chủ cơ sở dữ liệu PostgreSQL bị cấu hình sai.

Khi khai thác các lỗ hổng container image, các hacker tìm kiếm các lỗ hổng thực thi mã từ xa cho phép thực thi chèn payload. Thống kê từ Microsoft Defender dành cho dịch vụ đám mây cho biết kẻ tấn công đang cố gắng khai thác các lỗ hổng trong các ứng dụng dưới đây để có quyền truy cập ban đầu:

- PHPUnit

- Liferay

- Oracle WebLogic

- WordPress

Đối với WebLogic, hacker tìm quét lỗ hổng CVE-2020-14882, CVE-2020-14750 và CVE-2020-14883, tất cả các lỗi thực thi mã từ xa ảnh hưởng đến sản phẩm của Oracle.

“Gần đây, chúng tôi đã xác định được một chiến dịch Kinsing rộng rãi nhắm vào các phiên bản dễ bị tấn công của máy chủ WebLogic,” nhà nghiên cứu bảo mật Sunders Bruskin của Microsoft cho biết.

“Các cuộc tấn công bắt đầu bằng việc quét một loạt các địa chỉ IP, tìm kiếm một cổng mở phù hợp với cổng mặc định của WebLogic.”

Giảm thiểu vấn đề này đơn giản như sử dụng các phiên bản mới nhất có sẵn của hình ảnh bạn muốn triển khai và chỉ tìm nguồn cung ứng những hình ảnh này từ kho lưu trữ chính thức và vị trí đáng tin cậy.

Microsoft cũng đề xuất giảm thiểu quyền truy cập vào các vùng chứa bị lộ bằng cách sử dụng danh sách cho phép IP và tuân theo các nguyên tắc đặc quyền tối thiểu.