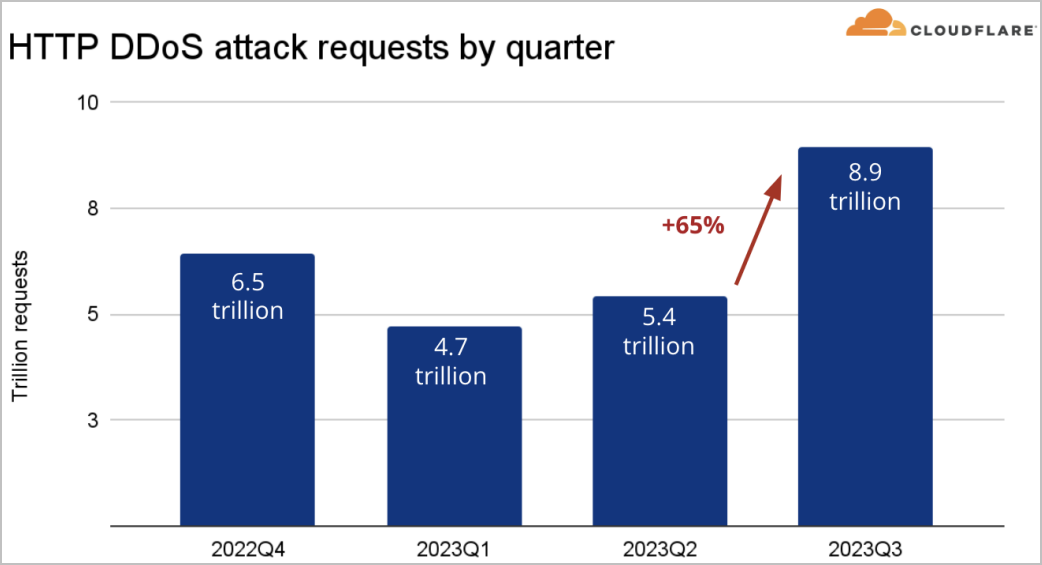

Cloudflare cho biết số vụ tấn công HTTP DDoS (từ chối dịch vụ phân tán) với quy mô siêu lớn được ghi nhận trong quý 3 năm 2023 đã vượt qua mọi năm trước, cho thấy bối cảnh mối đe dọa đã bước sang một chương mới.

Tấn công DDoS là một loại tấn công mạng liên quan đến việc hướng khối lượng lớn lưu lượng rác hoặc số lượng lớn yêu cầu không có thật đến các máy chủ được nhắm mục tiêu lưu trữ ứng dụng, trang web và dịch vụ trực tuyến khiến chúng không khả dụng cho khách truy cập hợp pháp.

Một báo cáo của Cloudflare tiết lộ rằng, trong quý 3 năm 2023, công ty internet này đã giảm thiểu hàng nghìn cuộc tấn công DDoS HTTP với quy mô siêu lớn khai thác một lỗ hổng được tiết lộ gần đây có tên là HTTP/2 Rapid Reset , kỹ thuật mà các tác nhân đe dọa đã lợi dụng như một lỗ hổng zero-day kể từ tháng 8 năm 2023.

Hơn 89 cuộc tấn công trong số này đã vượt quá 100 triệu yêu cầu mỗi giây (rps) và cuộc tấn công lớn nhất đạt đỉnh 201 triệu rps, lớn gấp ba lần so với kỷ lục trước đó xảy ra vào tháng 2 năm 2023.

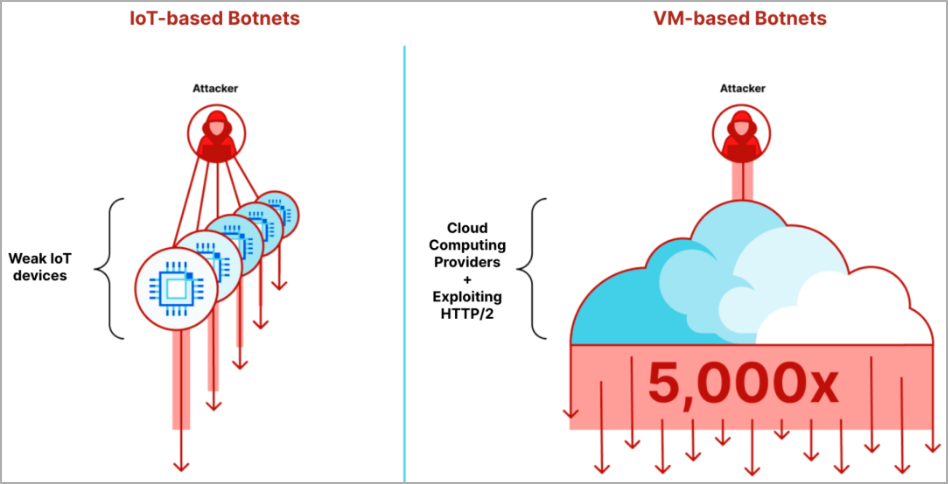

Công ty cho biết các cuộc tấn công HTTP/2 Rapid Reset đã sử dụng các botnet dựa trên VM có kích thước từ 5-20 nghìn nodes thay vì hàng triệu IoT yếu, có thể mang lại sức mạnh đáng kể hơn nhiều cho mỗi nodes.

Nhìn chung, Cloudflare báo cáo tổng lưu lượng tấn công HTTP DDoS tăng 65% trong quý vừa qua và tăng 14% trong các cuộc tấn công DDoS L3/L4.

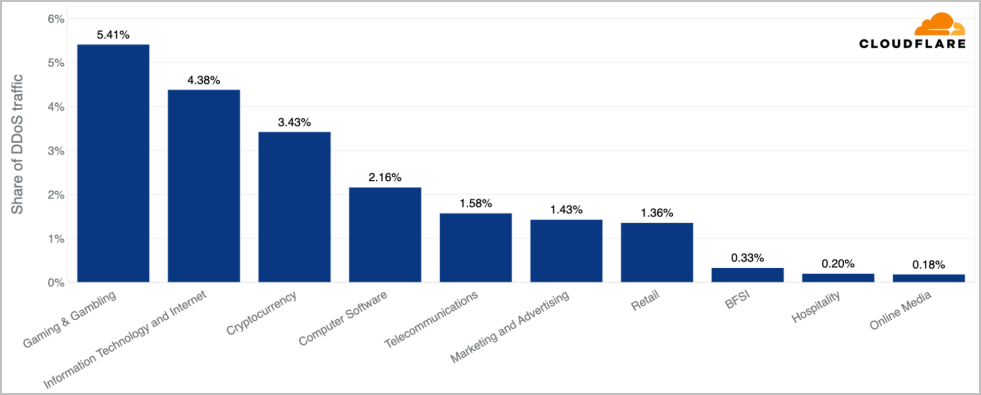

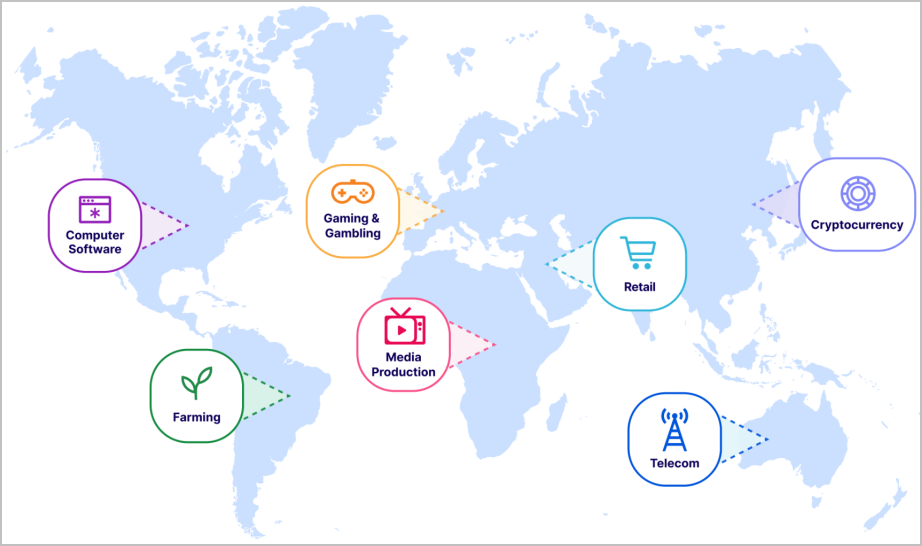

Về mục tiêu trong quý này, các tổ chức trò chơi và cờ bạc chiếm tỷ trọng lớn nhất trong HTTP DDoS, tiếp theo là các dịch vụ CNTT và Internet, tiền điện tử, phần mềm và viễn thông.

Mặt khác, các cuộc tấn công DDoS ở lớp ứng dụng chủ yếu nhắm vào các công ty khai thác, tổ chức phi lợi nhuận, dược phẩm và chính phủ Liên bang Hoa Kỳ.

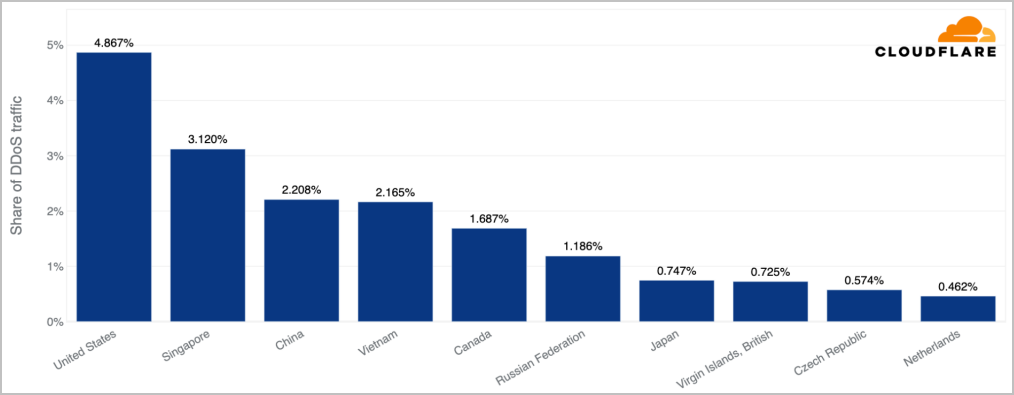

Mặt khác, Mỹ, Singapore, Trung Quốc, Việt Nam và Canada nổi lên như những mục tiêu chính của các cuộc tấn công DDoS HTTP.

Trong quý thứ hai liên tiếp, các cuộc tấn công DDoS dựa trên DNS là phổ biến nhất”, công ty cho biết. “Gần 47% tất cả các cuộc tấn công là dựa trên DNS. Điều này thể hiện mức tăng 44% so với quý trước. SYN vẫn ở vị trí thứ hai, tiếp theo là RST, UDP và các cuộc tấn công Mirai.

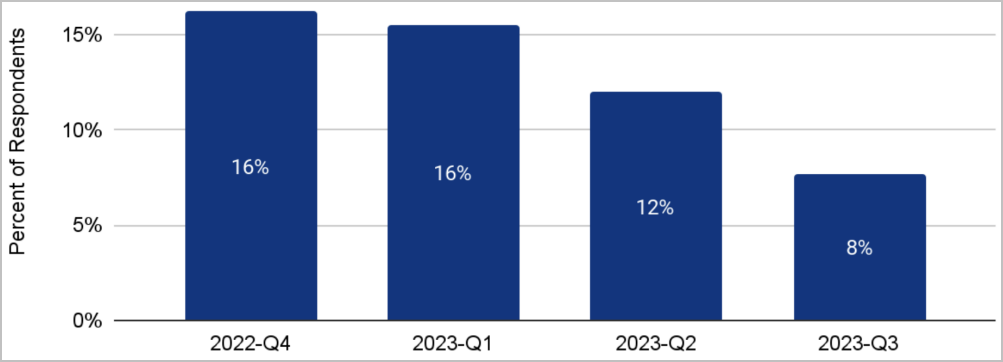

Một thay đổi đáng chú ý khác là giảm các cuộc tấn công DDoS đòi tiền chuộc, Cloudflare cho biết “là do các tác nhân đe dọa đã nhận ra rằng các tổ chức sẽ không trả tiền cho họ”.

Các cuộc tấn công DDoS liên tục phát triển khi các tác nhân đe dọa thích nghi và khám phá các kỹ thuật mới để vượt qua các biện pháp phòng thủ hiện đại. Hơn nữa, các nhóm hacktivist ngày càng sử dụng các cuộc tấn công DDoS để nhắm mục tiêu vào các cơ quan chính trị hoặc các tổ chức của một quốc gia mà họ đang phản đối.

Chiến lược phòng thủ hiệu quả nhất bao gồm cách tiếp cận toàn diện, đa tầng để tăng cường khả năng phục hồi DDoS. Tuy nhiên, khi các kỹ thuật mới xuất hiện, các tổ chức và công ty bảo mật sẽ cần phải phát triển các chiến lược an ninh mạng.

Theo The hacker news , Bleeping Computer