Thông tin chi tiết và mã khai thác PoC đã xuất hiện về lỗ hổng bảo mật hiện đã được vá (CVE-2024-2065) trong Microsoft Visual Studio. Lỗ hổng này có thể bị kẻ tấn công lợi dụng để giành được các đặc quyền nâng cao trong các hệ thống bị ảnh hưởng.

Lỗ hổng này được xếp hạng 7.8 về mức độ nghiêm trọng và liên quan đến lỗi tăng quyền hạn trong dịch vụ VSStandardCollectorService150 được sử dụng cho mục đích xác minh bởi Visual Studio và chạy trong NT AUTHORITY\SYSTEM.

Microsoft tiết lộ: “Kẻ tấn công nếu thành công khai thác lỗ hổng này có thể giành quyền hệ thống”.

Nhà nghiên cứu bảo mật Filip Dragović được ghi nhận đã phát hiện và báo cáo lỗi.

CVE-2024-20656 không phải chỉ là một lỗi khác trong hệ thống, còn là một lỗ hổng nâng cao đặc quyền đang tồn tại trong dịch vụ VSStandardCollectorService150. Dịch vụ này, quan trọng cho mục đích xác minh trong Visual Studio, chạy trong NT AUTHORITY\SYSTEM có đặc quyền cao.

Filip Dragović, người phát hành PoC cho biết CVE-2024-20656 có nguồn gốc từ việc “dịch vụ VSStandardCollectorService150 được sử dụng cho mục đích chẩn đoán bởi Visual Studio và đang chạy trong NT AUTHORITY\SYSTEM, cách mà nó có thể bị lạm dụng để thực hiện đặt lại DACL tập tin tùy ý để nâng cao quyền lợi.”

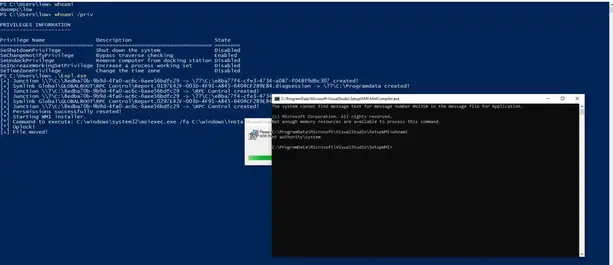

Khai thác lỗ hổng này bắt đầu bằng việc tạo một thư mục giả mạo tại nơi dịch vụ VSStandardCollectorService150 ghi các tệp. Điều này được tiếp tục bằng một loạt các thao tác tính toán liên quan đến việc tạo các thư mục nối, kích hoạt dịch vụ và sửa đổi các liên kết tượng trưng. Việc kết thúc liên quan đến thay thế một tệp nhị phân quan trọng bằng một phiên bản bị chiếm đoạt, cung cấp cho kẻ tấn công một shell hệ thống. Mã khai thác mẫu đã được đăng trên Github.

Microsoft nhận thức về tính nghiêm trọng của vấn đề này đã phát hành một bản vá như một phần của các bản cập nhật vào Patch Tuesday của họ. Tuy nhiên sự tồn tại của một lỗ hổng như vậy trong một IDE phổ biến như Visual Studio đặt ra những câu hỏi quan trọng về an ninh phần mềm, đặc biệt là khi xem xét việc sử dụng trong môi trường nhạy cảm và bảo mật cao.