侵害評価サービスは、組織が高度な攻撃グループによって侵害されているかどうか、および攻撃者が現在環境内でアクティブであるかどうかを評価するのに役立ちます。

侵害の評価は、組織が高度な攻撃グループアクティビティの存在についてネットワークを評価できるようにする独自のサービスです。 侵害の評価は、組織が、場合によっては何年にもわたって存在し、貴重な知的財産の盗難につながる問題を特定して対処するのに役立ちました。

標的型攻撃を特定するように設計

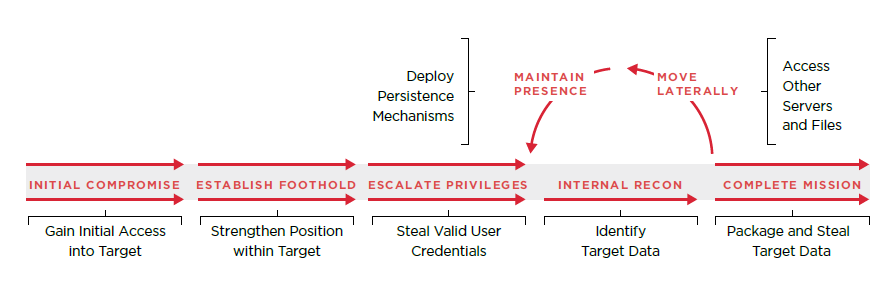

過去数年にわたって、高度な攻撃グループは、組織犯罪シンジケートや国民国家に後援されていることが多く、政府や民間組織を標的にしています。 これらの高度な攻撃者は、長期間にわたってデータを盗むことができるように、検出されないままでいることを目指しています。 カスタムマルウェアを開発し、従来のアプローチでは検出が困難なことが多い戦術を使用します。

攻撃グループの証拠

私たちはFireeyeチームと協力して、次のような侵害のさまざまな指標の存在についてネットワークを評価する際に、数百件以上の調査で得た経験を使用します

カスタムマルウェアの再利用:カスタムマルウェアは、攻撃グループに多大な費用をかけて開発されることがよくあります。その結果、彼らはそれを再利用することを好む-または類似した特性を持つバリアント。攻撃グループは、以前の調査で分析されたマルウェアを特定することで発見されることがよくあります

永続化メカニズム:システムで永続化を確立するには、いくつかの手法を使用できます。 Windowsレジストリエントリはマルウェア実行パラメータを保存でき、マルウェアはスタートアップフォルダに配置され、正規のシステムバイナリはトロイの木馬化されます。攻撃グループが一般的に行うことを知ることで、これらの永続化メカニズムのインスタンスを探すことができます。

横移動技術:ほとんどの高度な攻撃グループは、有効な特権資格情報を取得し、それらを使用して環境を評価します。どのようにしてそれらの資格情報を取得し、他のシステムにアクセスするためにどのツールを使用するかを知ることで、専門家は、その攻撃者の活動を示すログと法医学的証拠を検索できます。