Một lỗ hổng RCE (thực thi mã từ xa) trong Microsoft SharePoint với mã định danh CVE-2024-38094 đã được tiết lộ gần đây đang bị khai thác trong thực tế. Lỗ hổng này cho phép tin tặc có quyền truy cập ban đầu vào mạng công ty nếu khai thác thành công.

CVE-2024-38094 là lỗ hổng RCE có mức độ nghiêm trọng cao (điểm CVSS: 7.2) ảnh hưởng đến Microsoft SharePoint, một nền tảng web-based phổ biến, được sử dụng cho các chức năng như intranet, quản lý tài liệu và công cụ hợp tác. SharePoint có khả năng tích hợp liền mạch với các ứng dụng của Microsoft 365.

Microsoft đã xử lý lỗ hổng này vào ngày 9/7/2024 trong bản cập nhật bảo mật Patch Tuesday. Tuần trước, Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) đã thêm CVE-2024-38094 vào Danh mục lỗ hổng bị khai thác thực tế, nhưng chưa công bố chi tiết cách thức khai thác.

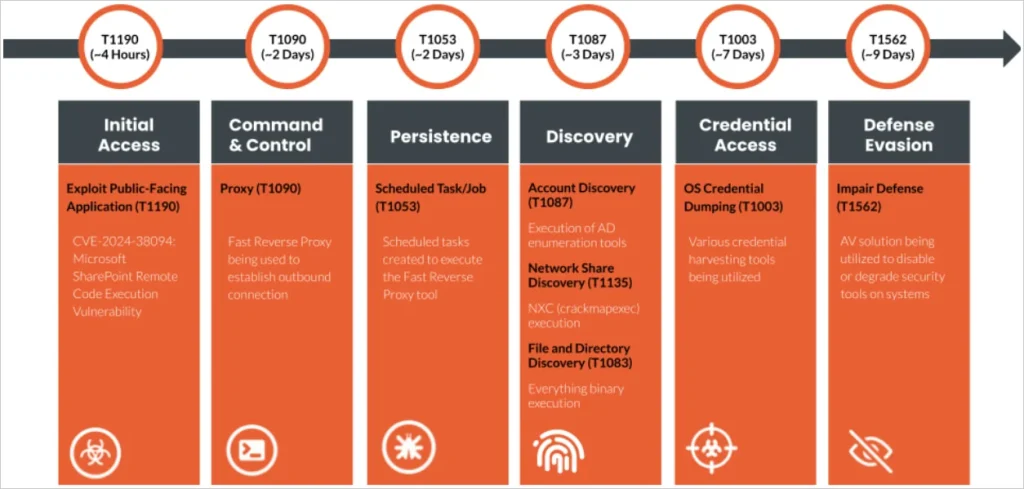

Tuy nhiên, báo cáo mới từ Rapid7 đã tiết lộ cách thức tấn công: tin tặc sử dụng CVE-2024-38094 để truy cập trái phép vào máy chủ SharePoint tồn tại lỗ hổng và cài đặt webshell. Từ đó, chúng có thể xâm nhập vào tài khoản dịch vụ Microsoft Exchange với quyền quản trị viên miền, leo thang quyền truy cập để kiểm soát rộng hơn.

Lợi dụng anti-virus để làm suy giảm an ninh

Rapid7 báo cáo rằng kẻ tấn công đã sử dụng CVE-2024-38094 để truy cập trái phép vào máy chủ SharePoint tồn tại lỗ hổng và cài webshell.

Tận dụng quyền truy cập ban đầu, kẻ tấn công xâm nhập vào tài khoản dịch vụ Microsoft Exchange với quyền quản trị viên miền, giành được quyền truy cập cao hơn.

Tiếp theo, kẻ tấn công cài đặt Horoung Antivirus, tạo ra xung đột nhằm vô hiệu hóa hệ thống phòng thủ an ninh và làm suy yếu khả năng phát hiện, cho phép chúng cài đặt Impacket để di chuyển ngang.

Cụ thể, kẻ tấn công đã sử dụng một chuỗi lệnh (‘hrword install.bat’) để cài đặt Huorong Antivirus trên hệ thống, thiết lập dịch vụ tùy chỉnh (‘sysdiag’), thực thi trình điều khiển (‘sysdiag_win10.sys’) và chạy ‘HRSword.exe’ bằng tập lệnh VBS.

Thiết lập này gây ra nhiều xung đột trong việc phân bổ tài nguyên, trình điều khiển được tải và các dịch vụ đang hoạt động, khiến các phần mềm diệt virus hợp pháp của công ty bị sập và trở nên vô dụng.

Timeline của cuộc tấn công (nguồn: Rapid7)

Tiếp theo, kẻ tấn công sử dụng Mimikatz để thu thập thông tin xác thực, FRP để truy cập từ xa và thiết lập các tác vụ theo lịch trình để duy trì hoạt động.

Để tránh bị phát hiện, chúng đã vô hiệu hóa Windows Defender, thay đổi nhật ký sự kiện và thao túng việc ghi nhật ký hệ thống trên các hệ thống bị xâm phạm.

Các công cụ bổ sung như everything.exe, Certify.exe và kerbrute được sử dụng để quét mạng, tạo chứng chỉ ADFS và tấn công Active Directory ticket bằng cách dùng brute-forcing. Các bản sao lưu của bên thứ ba cũng bị nhắm tới để phá hủy, nhưng những kẻ tấn công đã thất bại trong nỗ lực xâm nhập.

Hiện lỗ hổng này vẫn đang bị khai thác trong thực tế. Các quản trị viên hệ thống chưa cập nhật bản vá từ tháng 6/2024 cần nhanh chóng cập nhật để bảo vệ hệ thống khỏi các cuộc tấn công.

Nguồn: Bleeping Computer