Năm gói độc hại đã được tìm thấy trên Python Package Index (PyPI) với khả năng đánh cắp mật khẩu, cookie xác thực Discord và ví tiền điện tử.

PyPI là một kho lưu trữ phần mềm cho các package (gói) được tạo bằng ngôn ngữ lập trình Python. Nó lưu trữ 200.000 gói, giúp các nhà phát triển tìm các gói phù hợp với dự án, tiết kiệm thời gian và công sức.

Từ ngày 27 đến ngày 29 tháng 1 năm 2023, tin tặc đã tải năm gói độc hại có chứa phần mềm độc hại đánh cắp thông tin ‘W4SP Stealer’ lên PyPi.

Mặc dù các gói này đã bị gỡ bỏ nhưng chúng đã được tải xuống bởi hàng trăm nhà phát triển phần mềm. Năm gói này và số liệu thống kê tải xuống của chúng là:

- 3m-promo-gen-api – 136 lượt tải xuống

- Ai-Solver-gen – 132 lượt tải xuống

- hypixel-coin – 116 lượt tải xuống

- httpxrequesterv2 – 128 lượt tải xuống

- httpxrequester – 134 lượt tải xuống

Phần lớn các lượt tải xuống này xảy ra trong vài ngày đầu tiên, điều này đồng nghĩa với việc tin tặc sẽ thử tải cùng một mã lên PyPI thông qua các gói mới và thông qua một tài khoản mới khi chúng bị cấm.

Đánh cắp mật khẩu

Các nhà nghiên cứu bảo mật tại Fortinet đã phát hiện ra các gói và khi chúng được cài đặt, chúng sẽ đánh cắp mật khẩu được lưu trong trình duyệt, cookie và ví tiền điện tử.

Trong khi Fortinet không xác định được loại phần mềm độc hại thuộc loại nào, BleepingComputer đã xác định phần mềm độc hại là W4SP Stealer.

Đầu tiên, phần mềm độc hại đánh cắp dữ liệu từ các trình duyệt web, chẳng hạn như Google Chrome, Opera, Brave Browser, Yandex Browser và Microsoft Edge.

Sau đó, nó cố gắng đánh cắp cookie xác thực từ Discord, Discord PTB, Discord Canary và ứng dụng khách LightCord.

Cuối cùng, phần mềm độc hại sẽ cố gắng đánh cắp ví tiền điện tử Atomic Wallet và Exodus và cookie cho trò chơi trực tuyến The Nations Glory.

Một số trang web được nhắm mục tiêu bao gồm:

- Coinbase.com

- Gmail.com

- YouTube.com

- Instagram.com

- PayPal.com

- Telegram.com

- Hotmail.com

- Outlook.com

- Aliexpress.com

- ExpressVPN.com

- eBay.com

- Playstation.com

- xbox.com

- Netflix.com

- Uber.com

Sau khi thu thập tất cả dữ liệu mà nó tìm thấy trên máy bị xâm nhập, phần mềm độc hại sử dụng chức năng ‘tải lên’ để tải dữ liệu bị đánh cắp lên bằng cách sử dụng webhook Discord, dữ liệu này sẽ đăng dữ liệu đó lên máy chủ của tác nhân đe dọa.

Webhook của Discord cho phép người dùng gửi tin nhắn chứa tệp đến máy chủ Discord và thường bị lợi dụng để đánh cắp tệp, mã thông báo Discord và các thông tin khác.

.png)

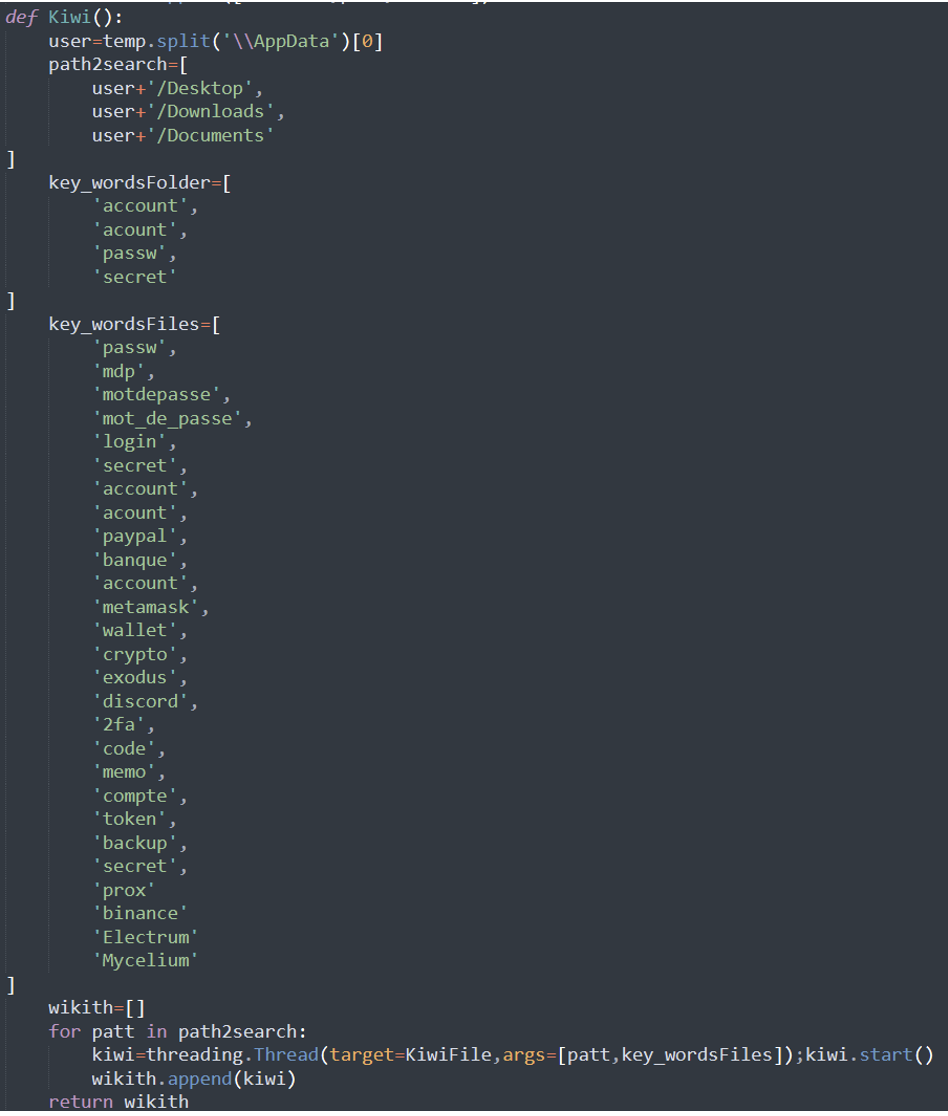

Fortinet cũng nhận thấy sự hiện diện của các chức năng kiểm tra các tệp để tìm các từ khóa cụ thể và nếu tìm thấy, sẽ cố gắng đánh cắp chúng bằng cách sử dụng dịch vụ chuyển tệp “transfer.sh”. Các từ khóa liên quan đến ngân hàng, mật khẩu, PayPal, tiền điện tử và các tệp xác thực đa yếu tố.

Điều đáng quan tâm đặc biệt là một số từ khóa bằng tiếng Pháp, cho thấy kẻ đe dọa có thể đến từ Pháp.

Danh sách đầy đủ các từ khóa được nhắm mục tiêu để đánh cắp dữ liệu được liệt kê bên dưới:

Hiện tại các kho lưu trữ gói như PyPi và NPM thường được sử dụng để phân phối phần mềm độc hại, cho nên các nhà phát triển phải phân tích mã trong các gói trước khi thêm chúng vào dự án của mình.

Nếu có bất kỳ mã bị xáo trộn hoặc hành vi bất thường nào trong gói đã tải xuống, các nhà phát triển không nên sử dụng và hãy báo cáo chúng.