Lừa đảo là một trong những kỹ thuật phổ biến nhất được sử dụng để phát tán phần mềm độc hại và giành quyền truy cập vào các mạng mục tiêu. Mặc dù có các công cụ hỗ trợ phát hiện kẻ tấn công và nhận thức về bảo mật của con người ngày càng được nâng cao, tuy nhiên các chuyên gia an ninh mạng vẫn cần cẩn trọng để tránh các thỏa hiệp lừa đảo.

Chuyên gia của Mandiant cho biết họ thường xuyên quan sát thấy kẻ tấn công phát tán email lừa đảo có chứa các thuật ngữ và khái niệm dành riêng cho lĩnh vực công nghiệp, chẳng hạn như năng lượng, sản xuất, nước và các tiện ích khác. Việc lấy email lừa đảo và các chủ đề công nghiệp cho thấy rằng có thể các tác nhân độc hại đang điều chỉnh các cuộc tấn công của họ với mục tiêu nhắm vào các tổ chức công nghiệp. Tuy ảnh hưởng của các tác nhân đe dọa ít gây rủi ro đến hệ thống công nghệ vận hành (OT), nhưng bản chất về tốc độ và tính chuyên nghiệp của các kỹ thuật của chúng có nghĩa nghĩa lớn lao đối với các chuyên gia an ninh mạng OT.

Email lừa đảo có thể tạo điều kiện thuận lợi cho nhiều mục tiêu của tác nhân đe dọa

Đối với chủ sở hữu tài sản OT, lừa đảo thường chỉ được coi là mối đe dọa nếu nó xuất phát từ các chiến dịch gián điệp mạng nhắm mục tiêu đến các nhà điều hành, kỹ sư và chuyên gia về chủ đề công nghiệp.Mặc dù sự chú ý đó là quan trọng, nhưng quan điểm siêu tập trung này có thể chuyển sự chú ý khỏi các hoạt động lừa đảo đơn giản hơn nhưng được phân phối ồ ạt và có khả năng tác động.

- Các chiến dịch lừa đảo khác nhau về mức độ phức tạp của mồi nhử, công cụ, khối lượng và mục tiêu. Tuy nhiên, điểm chung của hầu hết các chiến dịch lừa đảo là chúng tiết lộ rất ít bối cảnh về mục tiêu cuối cùng của kẻ tấn công vì chúng đại diện cho các giai đoạn đầu tiên của một nhiệm vụ. Hành vi lừa đảo dường như đơn giản, không nhất thiết nhắm mục tiêu đến các nạn nhân cụ thể có thể phân nhánh thành hoạt động sau khi thỏa hiệp, chẳng hạn như Thỏa hiệp email doanh nghiệp (BEC), triển khai mã độc tống tiền, hoạt động gián điệp, rò rỉ dữ liệu hoặc tấn công vật lý trên mạng.

- Email lừa đảo theo chủ đề công nghiệp đặc biệt rủi ro vì chúng sử dụng ngôn ngữ chuyên biệt phổ biến đối với nhân viên làm việc OT. Ví dụ: một email có chủ đề “vận đơn” có thể thu hút nhân viên xử lý các lô hàng, trong khi một email có chủ đề “hóa đơn nguyên vật liệu (BOM)” có thể thu hút người quản lý dự án kỹ thuật.

- Kẻ tấn công thường chia sẻ, bán hoặc phân phối quyền truy cập cho kẻ tấn công khác khác sử dụng. Trong trường hợp có ransomware, Mandiant cho biết họ thường quan sát thấy các mô hình liên kết chính thức , trong đó các tác nhân khác nhau chịu trách nhiệm cho các phần khác nhau của một hoạt động.

- Mặc dù việc triển khai các biện pháp giảm thiểu lừa đảo thường nằm ngoài phạm vi của nhân viên bảo mật OT, nhưng việc nhận ra những thỏa hiệp nào có khả năng leo thang có thể giúp những người bảo vệ ngăn chặn các tác nhân tiếp cận các mục tiêu có giá trị cao như hệ thống hoặc tài sản OT.

Một năm của các email lừa đảo theo chủ đề công nghiệp

Một phương pháp để tìm kiếm hoạt động lừa đảo gây rủi ro cao hơn đối với OT là tự điều tra nội dung của các mồi nhử và email để xác định biệt ngữ được sử dụng trong các ngành và lĩnh vực cụ thể. Bằng cách sử dụng một danh sách các từ khóa theo chủ đề công nghiệp phù hợp, Mandiant lọc dữ liệu để tìm các email lừa đảo theo chủ đề công nghiệp và báo cáo những phát hiện trong OT Phishing Roundup hàng tuần. Danh sách từ khóa chứa các thuật ngữ khác nhau bao gồm thuật ngữ quy trình OT, nhà sản xuất thiết bị gốc (OEM), thiết bị kỹ thuật và các thuật ngữ kinh doanh công nghiệp khác.

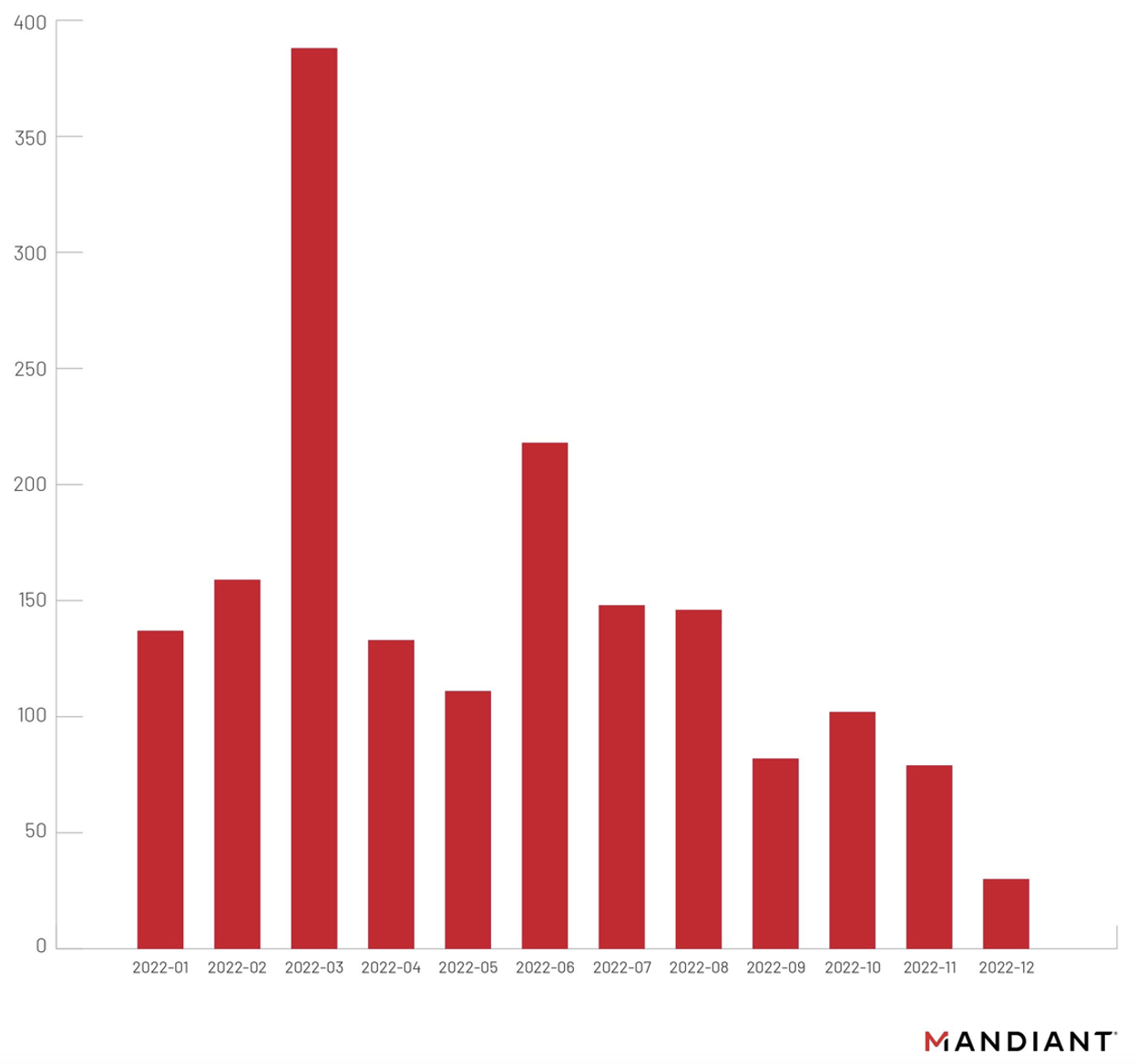

Tại bài viết này, Mandiant thảo luận về bộ sưu tập 1.733 email lừa đảo duy nhất từ năm 2022 có được bằng cách tìm kiếm trên kho lưu trữ phân tích phần mềm độc hại phổ biến (Xem Hình 1). Từ các mẫu của mình, các chuyên gia của Mandiant đã khôi phục 1.017 tải trọng khác nhau và bất cứ khi nào khả thi, họ sẽ xác định phần mềm độc hại được liên kết với từng mẫu. Mandiant lưu ý rằng bộ sưu tập của họ chỉ phản ánh những phát hiện từ một nguồn lớn duy nhất và do đó, không nhất thiết phải đại diện cho toàn bộ khối lượng phân phối lừa đảo. Kích thước của bộ sưu tập bị giới hạn đối với các phiên bản đã được gửi tới kho lưu trữ phần mềm độc hại . Ngoài ra, mỗi mẫu mà họ phân tích có thể đã được sử dụng để chống lại một hoặc nhiều nạn nhân trong một hoặc nhiều tổ chức.

Số lượng email được xác định trong năm dường như không cho thấy một mô hình rõ ràng. Mặc dù các chuyên gia của mandin đã xác định được sự gia tăng đáng kể trong hoạt động trong tháng Ba, nhưng có thể những kết quả này từ các yếu tố không liên quan như số lượng email được gửi. Chúng tôi đã không thực hiện phân tích theo thời gian để xác định khả năng tính thời vụ.

Hình 1: Các email lừa đảo theo chủ đề công nghiệp được quan sát vào năm 2022

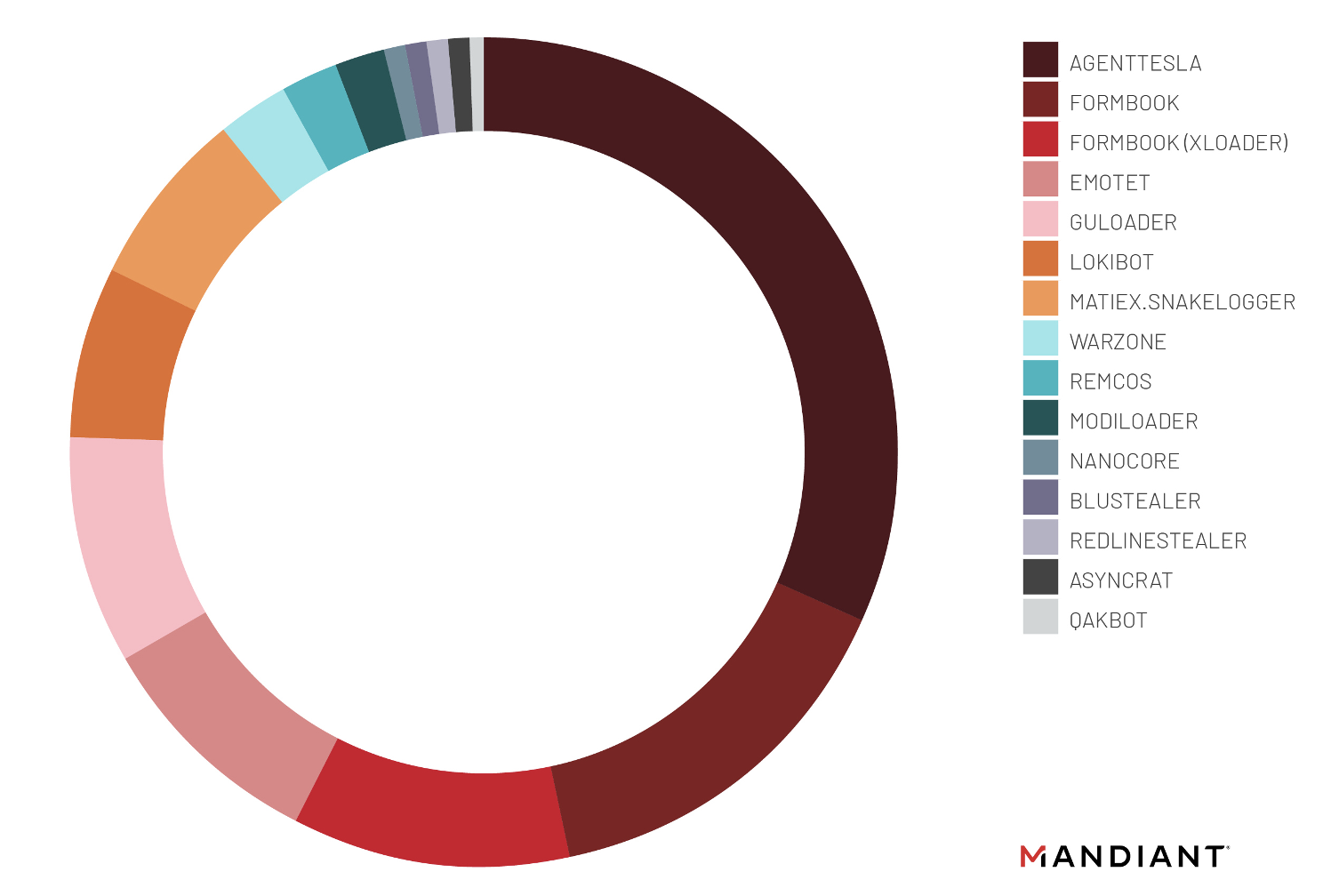

Theo Mandiant, có tổng cộng 34 họ phần mềm độc hại khác nhau, nhiều phần mềm độc hại trong số đó được triển khai và sử dụng rộng rãi trong nhiều loại thỏa hiệp. Các tác nhân thuộc mọi động cơ thường xuyên sử dụng các công cụ chẳng hạn như AGENTTESLA, FORMBOOK hoặc REMCOS do tính hiệu quả và dễ dàng có được với chi phí thấp hoặc miễn phí của chúng.

Mặc dù các chuyên gia có thể muốn bỏ qua một số họ phần mềm độc hại có sẵn, nhưng các chuyên gia của Mandiant đã xác định được do tính đơn giản hoặc thiếu tính mới của chúng, phần mềm độc hại thường đi kèm với các kỹ thuật để tránh bị phát hiện và cho phép các tác nhân giành được chỗ đứng và di chuyển qua các mạng mục tiêu. Điều này có thể cung cấp cho các tác nhân tinh vi hơn quyền truy cập và các công cụ cần thiết để tiến gần hơn đến các mục tiêu OT đồng thời cản trở các nỗ lực phân bổ do bản chất chung của phần mềm độc hại.

Biểu đồ sau đây cho thấy phần mềm độc hại phổ biến nhất mà các chuyên gia Mandiant quan sát thấy được triển khai cùng với các mồi nhử lừa đảo theo chủ đề công nghiệp (xem Phụ lục 1 để biết thêm chi tiết về phần mềm độc hại được quan sát thấy).

Hình 2: Phân tích các dòng phần mềm độc hại được quan sát thấy trong các email lừa đảo có chủ đề công nghiệp vào năm 2022

- Một số họ phần mềm độc hại có đầy đủ khả năng hỗ trợ một loạt các chức năng tiêu chuẩn, trong khi những họ khác chỉ đáp ứng một hoặc một vài chức năng như thu thập thông tin xác thực, tải xuống tài nguyên bổ sung hoặc khai thác dữ liệu. Ví dụ, một số gia đình tập trung vào hành vi trộm cắp thông tin xác thực, trong khi những gia đình khác cho phép các tác nhân tương tác trực tiếp với môi trường mục tiêu.

- Các họ phần mềm độc hại này đôi khi có thể tùy chỉnh và có thể được ghép nối với các trình mã hóa để tránh bị phát hiện từ các công cụ chống vi-rút

- Một số phần mềm độc hại này cũng bao gồm các khả năng như thu thập âm thanh video và micrô đã có sẵn trong trojan truy cập từ xa (RAT) trong một thời gian dài. Sự sẵn có của các công cụ như vậy thách thức các quan niệm lịch sử rằng chỉ những tác nhân đe dọa có nguồn lực tốt mới có quyền truy cập vào các khả năng toàn diện như vậy.

Email lừa đảo theo chủ đề công nghiệp đôi khi tinh vi, đôi khi không

Email lừa đảo có nhiều mức độ tinh vi khác nhau. Một số kẻ tấn công đã phát triển nội dung được xây dựng kỹ lưỡng, đồng hóa các giao tiếp theo chỉ đề OT ngoài đời thực. Trong khi những kẻ tấn công khác phân phối báo cáo có các đặc điểm lừa đảo phổ biến, chẳng hạn như các lỗi chính tả hay lỗi định dạng. Bên cạnh đó, một số kẻ tấn công đã tái sử dụng các chuỗi email bị đánh cắp ( chiếm quyền điều khiển trả lời) bằng cách sử dụng các phương pháp tự động nhằm mở rộng hoạt động.

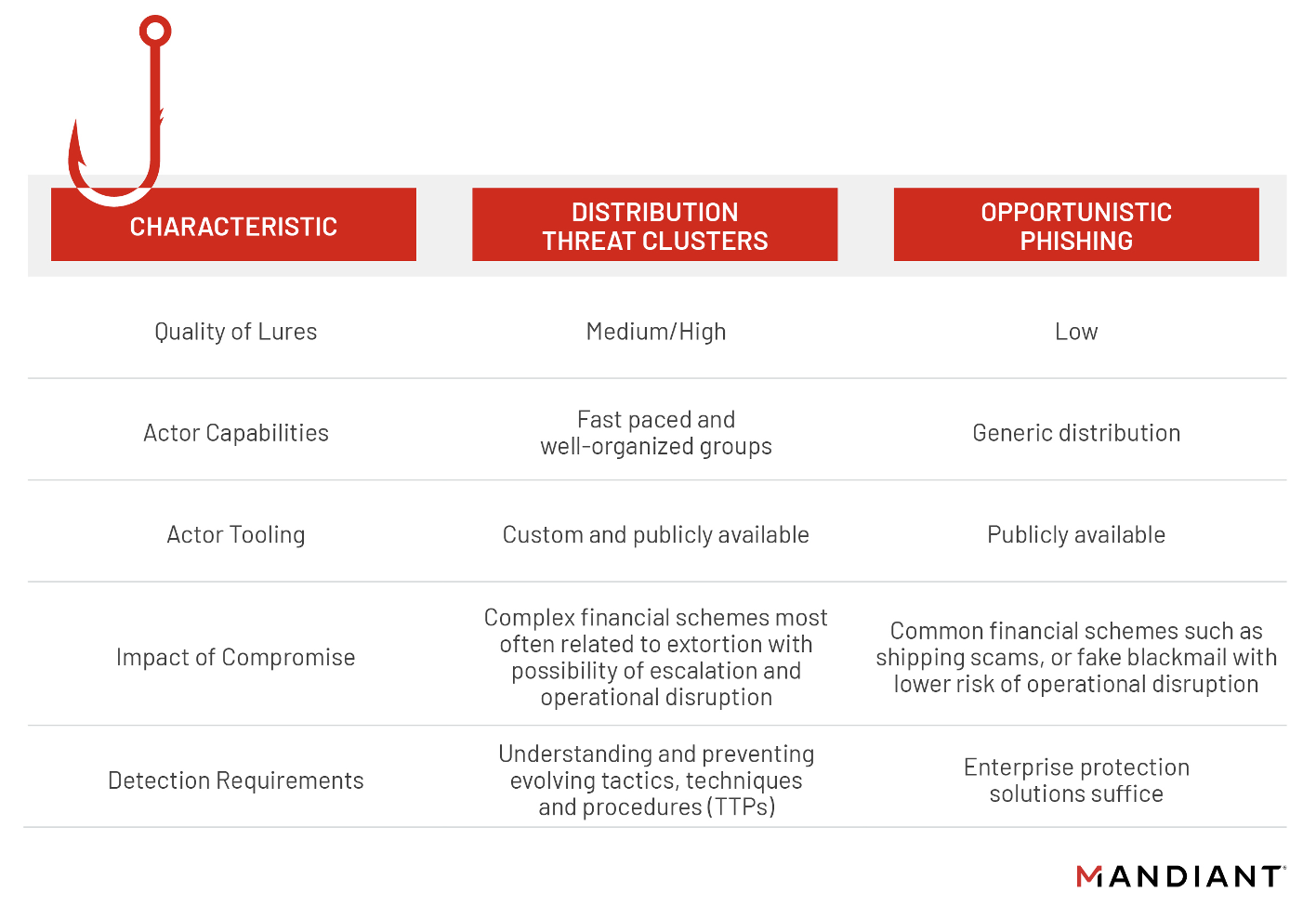

Phần lớn các mẫu đã chứng minh bằng chứng về sự phân phối cơ hội hàng loạt, trong khi chỉ có một tập hợp con nhỏ phản ánh những nỗ lực phối hợp của các tác nhân sinh sôi nổi, có tổ chức và tương đối tinh vi mà chúng ta gọi là các cụm mối đe dọa phân phối. Có thể xác định từ các tác nhân như APT1 , APT3 , APT10 , APT17 , TEMP.Isotope , Conference Crew (UNC39) , UNC631 và UNC1151 .

Bảng 1: So sánh tác nhân lừa đảo theo chủ đề công nghiệp

Các cụm mối đe dọa phân phối: Lừa đảo tinh vi để triển khai phần mềm độc hại trên diện rộng

Cụm mối đe dọa phân phối là một tập hợp các hoạt động tội phạm mạng bị nghi ngờ được xác định với mục tiêu chính là cung cấp tải trọng phần mềm độc hại cho nhiều nạn nhân. Mặc dù các cụm mối đe dọa phân phối chỉ tạo ra một phần nhỏ các email lừa đảo, nhưng các mẫu này đặc biệt rủi ro đối với các tổ chức khi chúng mở ra cánh cửa cho hoạt động theo dõi trong mạng nạn nhân.

Các chiến dịch từ các cụm mối đe dọa phân phối đã dẫn đến các cuộc xâm nhập dẫn đến việc triển khai phần mềm tống tiền sau thỏa hiệp. Bất chấp bản chất tài chính của nó, hoạt động này có thể làm gián đoạn khả năng của các tổ chức trong việc duy trì dòng sản xuất thường xuyên . Một số cụm mối đe dọa phân phối mà chúng tôi quan sát thấy vào năm 2022 bao gồm:

|

Cluster |

Sự miêu tả |

| UNC 2420 | Một cụm mối đe dọa phân phối phân phối các tài liệu Microsoft Word độc hại có chứa các trình tải giai đoạn đầu như MOTEISLAND, REDISLAND và MOUSEISLAND để cung cấp nhiều tải trọng bổ sung. Các chiến dịch này sử dụng các chủ đề có vẻ như là câu trả lời cho các chuỗi email hợp pháp để gửi các tệp đính kèm ZIP hoặc DOC độc hại. UNC2420 đã được quan sát để phân phối SNOWCONE.PHOTOLOADER và SNOWCONE.GZIPLOADER (dẫn đến ICEDID), VIDAR, REDLINESTEALER, SLIVER, BAZARLOADER, QAKBOT, URSNIF, TRICKBOT, ADSLOAD và VALAK. |

| UNC 2500 | Một cụm mối đe dọa phân phối cung cấp các email chứa tệp đính kèm hoặc liên kết đến các trang web bị xâm nhập, để phân phối các tệp ZIP chứa các tệp Word hoặc Excel độc hại tải xuống nhiều loại trọng tải phần mềm độc hại, chủ yếu là QAKBOT, ngoài ra còn có NUTWAFFLE, SMOKELOADER, BEACON, SYSTEMBC, URSNIF, SNOWCONE. PHOTOLOADER và SNOWCONE.GZIPLOADER (dẫn đến ICEDID) từ các trang web bị xâm nhập. |

| UNC 2603 | Cụm mối đe dọa phân phối cung cấp dịch vụ phân phối dưới tên “Dịch vụ Master Mana”. UNC2603 gửi email chứa các tài liệu Office có hỗ trợ macro độc hại, thường là PowerPoint (FEEEBLEKNIGHT), kết nối với các dịch vụ rút ngắn URL để chuyển hướng nạn nhân đến các dịch vụ web lưu trữ blog phổ biến hoặc dán các trang web chứa tải trọng độc hại. |

| UNC 2633 | Một cụm mối đe dọa phân phối cung cấp email chứa các tệp đính kèm độc hại hoặc liên kết dẫn đến tải trọng phần mềm độc hại, chủ yếu là QAKBOT, nhưng cũng có SNOWCONE.GZIPLOADER (dẫn đến ICEDID) và MATANBUCHUS. Trước đây, UNC2633 đã phân phối các tệp ZIP chứa các tệp Excel độc hại tải xuống phần mềm độc hại. Họ cũng đã tận dụng việc buôn lậu HTML để phân phối các tệp ZIP chứa các tệp IMG, chứa các tệp LNK và tải trọng phần mềm độc hại. |

| UNC 3443 | Một cụm mối đe dọa phân phối cung cấp các email có chứa tệp đính kèm hoặc liên kết để phân phối tải trọng EMOTET. Các tệp đính kèm có thể bao gồm các tệp ZIP được bảo vệ bằng mật khẩu chứa tài liệu Word hoặc Excel hoặc tài liệu Word hoặc Excel được đính kèm trực tiếp có chứa macro độc hại, khi được bật, sẽ bắt đầu tải xuống EMOTET tải trọng từ các trang web bị xâm nhập. Việc phân phối EMOTET đã bắt đầu lại vào tháng 11 năm 2021 sau một thời gian không hoạt động sau nỗ lực phối hợp gỡ bỏ của cơ quan thực thi pháp luật vào đầu năm 2021. |

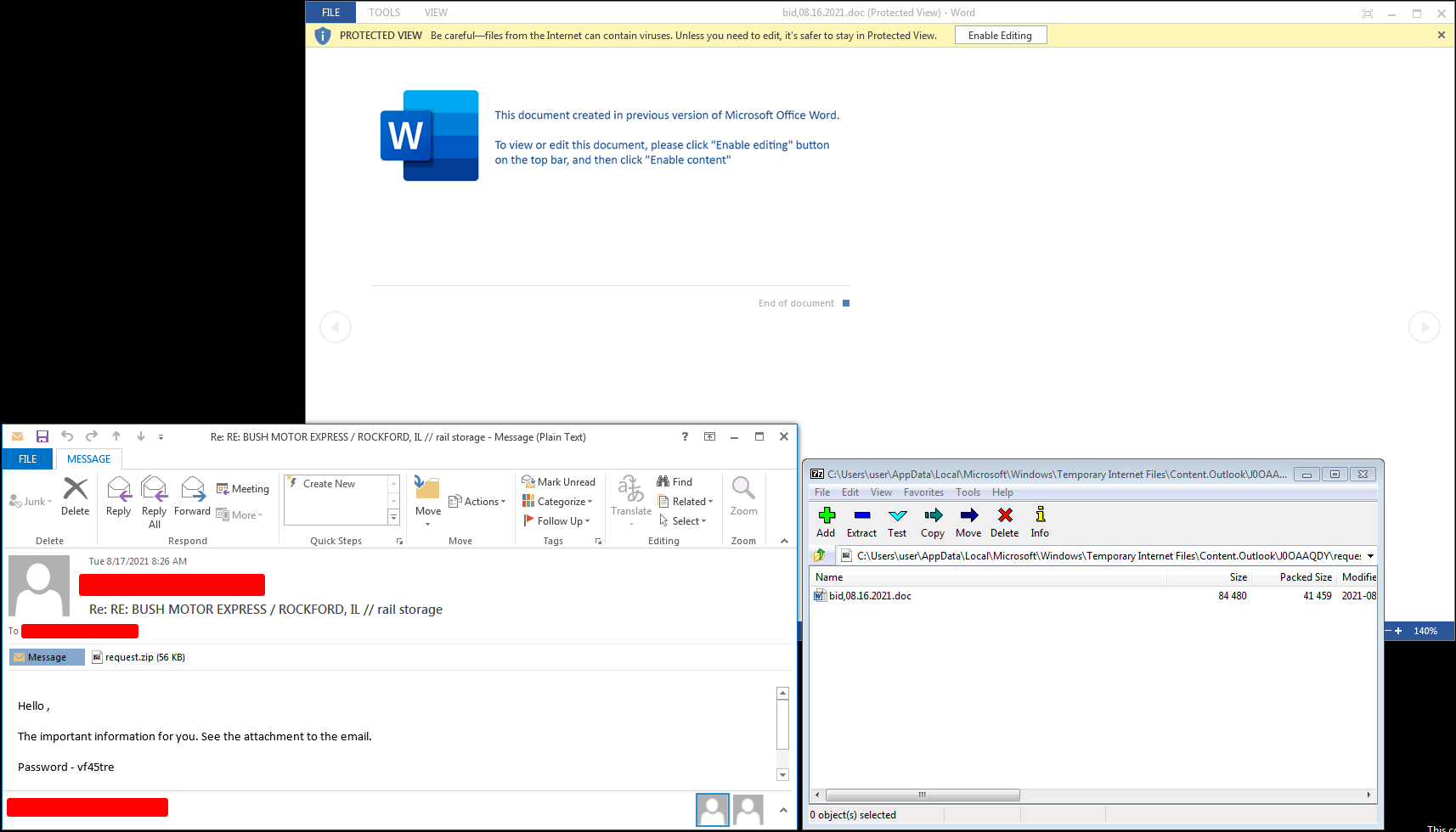

Các cụm mối đe dọa phân phối đôi khi sử dụng các TTP tinh vi để phân phối tải trọng. Một số TTP phổ biến được sử dụng bởi các cụm mối đe dọa phân phối bao gồm:

- Các chiến dịch thường xuyên và có nhịp độ nhanh sử dụng các chủ đề và chủ đề dường như để trả lời các chuỗi email hợp pháp để phân phối tải trọng.

- Ví dụ: tự động tạo các mồi nhử lừa đảo chất lượng cao bằng cách sử dụng các cụm từ hoặc chủ đề phổ biến, đương thời hoặc giật gân.

- Sử dụng phần mềm độc hại đã được sửa đổi hoặc tùy chỉnh kết hợp với việc che giấu hoặc đóng gói/mã hóa các tệp nhị phân nặng.

- Sử dụng chuỗi lây nhiễm nhiều giai đoạn để phân phối tải trọng.

- Điều chỉnh TTP và cơ sở hạ tầng để cố gắng tránh bị phát hiện và quy kết.

Hình 3: Ví dụ về thu hút và tải trọng email từ Cụm mối đe dọa phân phối (UNC2420)

Phân phối cơ hội: Lừa đảo chất lượng thấp cho các nạn nhân không nghi ngờ

Hầu hết các hoạt động lừa đảo xảy ra ở dạng phân phối hàng loạt. Các nỗ lực lừa đảo cơ hội thường sử dụng các phương pháp yếu hơn, dễ dàng bị phát hiện và chặn bởi các hệ thống tự động như giải pháp quét email doanh nghiệp hoặc phần mềm bảo vệ điểm cuối. Thông thường, hoạt động này có liên quan đến các âm mưu tội phạm tài chính phổ biến như BEC, lừa đảo thông tin xác thực, lừa đảo tiền và vận chuyển, truy cập từ xa hoặc tống tiền cá nhân và tống tiền giả mạo.

Các nhóm liên quan đến lừa đảo cơ hội thường không quan tâm đến các ngành hoặc tổ chức cụ thể. Tuy nhiên, các tác nhân thành công trong việc thỏa hiệp các nạn nhân công nghiệp sau đó có thể tận dụng lợi thế bằng cách bán quyền truy cập cho các tác nhân khác với giá cao nếu họ nhận ra rằng nó cung cấp quyền truy cập tiềm năng vào OT. Bất kể sự phức tạp của một thỏa hiệp lừa đảo, một cuộc tấn công thành công có thể giúp các tác nhân vượt qua biên giới ban đầu của các mạng mục tiêu mà không thu hút sự chú ý.

Một số ví dụ về TTP trong danh mục này bao gồm:

- Đính kèm payload, chẳng hạn như tệp thực thi, trực tiếp vào email với ít hoặc không có sự xáo trộn.

- Cung cấp nội dung thu hút đơn giản với ít hoặc không có mối quan hệ nhận thức với nạn nhân, thường chứa lỗi chính tả và ngữ pháp.

- Sử dụng các công cụ có sẵn miễn phí hoặc có sẵn và tải trọng phần mềm độc hại.

Săn lùng các nỗ lực lừa đảo nhắm vào các tổ chức công nghiệp

Cả xâm nhập mạng tinh vi và đơn giản đều yêu cầu các tác nhân đe dọa xác định phương tiện truy cập ban đầu và các tác nhân này thường xuyên chuyển sang các cuộc tấn công lừa đảo. Do đó, các chuyên gia mạng OT cần xem xét lại cách phát hiện và săn lùng lừa đảo nhắm mục tiêu công nghiệp.

Thiết lập các cơ chế để xác định các thỏa hiệp sớm gây rủi ro cho OT giúp người bảo vệ giảm nguy cơ các mối đe dọa nhỏ phát triển thành các sự kiện có tác động làm gián đoạn quy trình sản xuất. Các tổ chức, doanh nghiệp cần kết hợp các khuyến nghị sau:

- Thực hiện mô hình hóa mối đe dọa trong môi trường OT để xác định người dùng và nhóm có quyền truy cập vào các hệ thống và tài nguyên OT là mục tiêu có giá trị cao cho các tác nhân đe dọa.

- Tận dụng thông tin về mối đe dọa để tìm hiểu về các kỹ thuật truy cập ban đầu phổ biến, cơ sở hạ tầng tác nhân và các chiến dịch đang diễn ra nhắm mục tiêu đến các tổ chức công nghiệp.

=> Theo dõi việc phân phối email lừa đảo và giám sát môi trường của bạn để tìm các mẫu liên quan bao gồm tên tệp đính kèm, dấu công cụ hoặc cụm từ trong tệp đính kèm tài liệu hoặc nội dung email và tên tệp. Hãy chú ý đến email từ các thực thể không đáng tin cậy thu hút nhân viên trong lĩnh vực chuyên môn của bạn.

=> Hiểu loại tác nhân đe dọa nào nhắm mục tiêu vào ngành của bạn và làm quen với TTP mà họ sử dụng.

- Sử dụng thông tin chi tiết thu được từ thông tin về mối đe dọa và mô hình hóa mối đe dọa, săn lùng trong môi trường của bạn để xác định các nỗ lực lừa đảo dành riêng cho OT. Khi khả thi, hãy triển khai các công nghệ phát hiện trong các mạng liền kề với cơ sở hạ tầng OT của bạn, tập trung vào các TTP được sử dụng bởi các tác nhân có nhiều khả năng nhắm mục tiêu đến tổ chức của bạn nhất.

- Tìm kiếm các chỉ số sau thỏa hiệp như công cụ tấn công và bằng chứng về sự leo thang đặc quyền hoặc bán phá giá thông tin xác thực có thể chỉ ra rằng tác nhân đe dọa đã trốn tránh sự phát hiện trong giai đoạn truy cập ban đầu.

- Thiết lập kế hoạch ứng phó để chống lại các trường hợp thông tin đăng nhập có thể đã bị đánh cắp – ví dụ như trong trường hợp rò rỉ dữ liệu.

Phụ lục 1: Các họ phần mềm độc hại được triển khai cùng với các mồi lừa đảo theo chủ đề công nghiệp trong khoảng thời gian từ tháng 10/2021 đến tháng 9/2022

| Họ phần mềm | Sự miêu tả |

| AGENTTESLA | AGENTTESLA là một trình đánh cắp thông tin xác thực dựa trên .NET có khả năng ghi lại các lần nhấn phím, dữ liệu khay nhớ tạm, hình ảnh camera và ảnh chụp màn hình. AGENTTESLA cũng nhắm mục tiêu thông tin đăng nhập được lưu trữ bởi các ứng dụng bao gồm trình duyệt web, ứng dụng khách FTP và ứng dụng email. AGENTTESLA có thể được định cấu hình để lọc dữ liệu qua HTTP, SMTP, FTP, Telegram hoặc tiện ích proxy Tor đã tải xuống. Một số biến thể có thể được định cấu hình để truyền qua ổ USB. |

| ASYNCRAT | ASYNCRAT là một cửa hậu dựa trên .NET giao tiếp bằng giao thức nhị phân tùy chỉnh qua TCP. Cửa hậu có thể thực thi các lệnh shell và tải xuống các plugin để mở rộng các tính năng của nó. Các plugin đã tải xuống có thể được thực thi trực tiếp trong bộ nhớ hoặc được lưu trữ trong sổ đăng ký. Các khả năng được thêm thông qua plugin bao gồm chụp ảnh màn hình, truyền tệp, ghi bàn phím, quay video và khai thác tiền điện tử. ASYNCRAT cũng hỗ trợ plugin nhắm mục tiêu thông tin đăng nhập được lưu trữ bởi trình duyệt web dựa trên Firefox và Chromium. |

| BLUTEALER | BLUTEALER là một kẻ đánh cắp thông tin xác thực nhanh nhẹn khai thác thông tin đăng nhập và ví từ trình duyệt và hệ thống tệp thường trú của nạn nhân. |

| EMOTET | EMOTET là một trình tải xuống được viết bằng C/C++ giao tiếp với cơ sở hạ tầng chỉ huy và kiểm soát của nó thông qua HTTPS và sử dụng mật mã đường cong elip để hỗ trợ trao đổi khóa và xác thực thông báo. EMOTET truy xuất hai loại tải trọng: các mô-đun mở rộng chức năng của chính nó và phần mềm độc hại bổ sung. Các mô-đun đã tải xuống và tải trọng thứ cấp có thể được thực thi trong bộ nhớ, tuy nhiên EMOTET cũng có thể tải xuống và thực thi tải trọng thứ cấp từ đĩa tùy thuộc vào lệnh nhận được. Các mô-đun trong phân phối tích cực đã thay đổi theo thời gian, tuy nhiên, chúng thường được sử dụng để đánh cắp thông tin đăng nhập, thu thập dữ liệu email, thực hiện trinh sát và tạo email spam được EMOTET sử dụng để tự lan truyền. |

| FORMBOOK | FORMBOOK là một backdoor được viết bằng C giao tiếp qua HTTP. Các lệnh được hỗ trợ bao gồm chụp ảnh màn hình, thực thi lệnh trình bao, tải xuống tệp và thực thi tệp. FORMBOOK cũng có khả năng ghi lại các lần gõ phím, theo dõi khay nhớ tạm, đánh cắp cookie của trình duyệt web và trích xuất thông tin đăng nhập được lưu trữ bởi trình duyệt web. FORMBOOK cũng sử dụng hook để chặn thông tin đăng nhập và thông tin tài khoản được liên kết với trình duyệt web và ứng dụng email. |

| FORMBOOK (Xloader) | XLOADER là một biến thể của phần mềm độc hại FORMBOOK, với những điểm khác biệt bao gồm một thay đổi nhỏ trong chuỗi được sử dụng trong lưu lượng mạng, một lớp mã hóa RC4 bổ sung, số lượng miền giải mã cao hơn và một số thay đổi trong bộ lưu trữ cấu hình C2. |

| GULOADER | GULOADER là shellcode hoạt động như một trình tải xuống. Tải trọng được truy xuất qua HTTP. Các loại tải trọng được hỗ trợ bao gồm tệp thực thi, tệp DLL và mã shell. Tải trọng đã tải xuống có thể được ghi vào đĩa hoặc ánh xạ vào bộ nhớ trước khi thực hiện. |

| LOKIBOT | LOKIBOT là một kẻ đánh cắp thông tin xác thực được viết bằng C/C++ nhắm mục tiêu thông tin đăng nhập cho nhiều ứng dụng bao gồm trình duyệt web, trình quản lý mật khẩu, ứng dụng email và ứng dụng khách FTP. Nó cũng có khả năng thu thập ví tiền điện tử, ghi lại các lần nhấn phím và truy xuất các tải trọng bổ sung. Dữ liệu thu hoạch được tải lên qua HTTP. |

| MATIEX .SNAKELOGGER | MATIEX.SNAKELOGGER là một biến thể của công cụ khai thác dữ liệu MATIEX. Phần mềm độc hại trích xuất thông tin đăng nhập từ trình duyệt web, ứng dụng email, phần mềm nhắn tin tức thời và ứng dụng khách FTP. Nó cũng có thể được định cấu hình để thu thập thông tin xác thực Wi-Fi cũng như ghi lại các lần nhấn phím, ảnh chụp màn hình và dữ liệu khay nhớ tạm. Không giống như MATIEX, MATIEX.SNAKELOGGER không thể ghi lại âm thanh micrô và không thể giao tiếp bằng Discord Webhook. Dữ liệu đã thu thập có thể được tải lên máy chủ từ xa thông qua SMTP, FTP hoặc API bot của Telegram. |

| MODILOADER | MODILOADER là trình tải xuống Delphi thường tải xuống trình khởi tạo/trình tải được mã hóa. Stager DLL này (cũng được mã hóa bằng Delphi) đưa tải trọng thực tế vào một quy trình được sinh ra. |

| NANOCORE | NANOCORE là một cửa hậu dựa trên .NET giao tiếp bằng giao thức nhị phân tùy chỉnh qua TCP. Chức năng cốt lõi của nó liên quan đến việc mở rộng khả năng của nó thông qua hệ thống quản lý plugin. Các plugin đã tải xuống được ánh xạ trực tiếp vào bộ nhớ và được thực thi. Chúng cũng được lưu trữ cục bộ. Các khả năng được thêm thông qua plugin bao gồm kiểm soát toàn bộ hệ thống bằng chuột và bàn phím, quay video và ghi âm webcam, ghi nhật ký bàn phím và tạo trình bao đảo ngược. |

| QAKBOT | QAKBOT là một backdoor được viết bằng C / C ++ triển khai một khung plug-in để mở rộng khả năng của nó thông qua các plugin được nhúng và tải xuống. QAKBOT giao tiếp bằng HTTP, HTTPS hoặc giao thức nhị phân tùy chỉnh qua TCP. Nếu nỗ lực kết nối với máy chủ C2 được mã hóa cứng không thành công, QAKBOT có thể sử dụng thuật toán tạo miền (DGA) để tạo URL C2. Các khả năng của QAKBOT cũng bao gồm ghi nhật ký bàn phím, truyền tệp, thực thi tệp và chấm dứt quy trình. QAKBOT cũng nhắm mục tiêu thông tin đăng nhập bằng cách chặn hoạt động của trình duyệt, đưa mã độc vào phiên trình duyệt và trích xuất thông tin đăng nhập được lưu trữ bởi trình duyệt, ứng dụng email và ứng dụng khách FTP. QAKBOT đã được quan sát thấy đang tải xuống plugin VNC, trình thu thập email Outlook, plugin proxy và trình đánh cắp cookie của trình duyệt. Plugin proxy cho phép QAKBOT ủy quyền lưu lượng truy cập từ các hệ thống bị nhiễm QAKBOT khác sang bộ điều khiển QAKBOT. QAKBOT cũng đã được quan sát thấy đang tải xuống một plugin truy xuất tải trọng cửa sau BEACON. QAKBOT cũng có khả năng truyền tới các hệ thống khác trên mạng thông qua SMB và thiết lập chuyển tiếp cổng trên bộ định tuyến được kết nối thông qua giao thức UPnP. |

| REDLINESTEALER | REDLINESTEALER là phần mềm độc hại đánh cắp thông tin xác thực có khả năng đánh cắp thông tin đăng nhập từ trình duyệt web, tệp, ứng dụng FTP và ví tiền điện tử. Nó cũng thu thập thông tin khảo sát hệ thống mở rộng như thông số kỹ thuật phần cứng cơ bản, ảnh chụp màn hình máy tính để bàn, tên người dùng, hệ điều hành, ngôn ngữ, vị trí địa lý, phần mềm đã cài đặt, danh sách quy trình và địa chỉ IP toàn cầu. Phần mềm độc hại có thể tải xuống và khởi chạy các tải trọng bổ sung hoặc khởi chạy trình bao lệnh ẩn cho kẻ tấn công. Redline Stealer đã được rao bán trên các diễn đàn hack. |

| REMCOS | REMCOS là một cửa hậu được viết bằng C++ giao tiếp bằng giao thức nhị phân tùy chỉnh qua TCP. Các lệnh cửa hậu được hỗ trợ bao gồm thao tác chuột và bàn phím, thực thi lệnh shell tùy ý, truyền tệp và thực thi tệp. REMCOS cũng có thể quay video webcam, âm thanh micrô, tổ hợp phím và ảnh chụp màn hình. |

| CHIẾN TRƯỜNG | WARZONE là một cửa hậu được viết bằng C++ giao tiếp thông qua một giao thức tùy chỉnh qua TCP. Các khả năng của nó bao gồm quay video và chụp ảnh màn hình, máy tính từ xa, ghi nhật ký bàn phím, truyền tệp, thực thi tệp và tạo trình bao đảo ngược. WARZONE cũng có thể trích xuất thông tin đăng nhập được lưu trữ bởi trình duyệt web, ứng dụng email khách và Trình quản lý thông tin đăng nhập Windows. |

VNCS Global là đối tác cung cấp dịch vụ của Mandiant tại Việt Nam

![]() Điện thoại: (+84) 923618585

Điện thoại: (+84) 923618585

![]() Email: sales@vncsglobal.vn

Email: sales@vncsglobal.vn

![]() Website: https://vncsglobal.vn

Website: https://vncsglobal.vn