Chiến dịch mã độc DarkGate được khai thác vào giữa tháng 1 năm 2024 đã tận dụng một lỗ hổng bảo mật vừa được vá trong Microsoft Windows như một zero-day bằng cách sử dụng các trình cài đặt phần mềm giả mạo.

Trend Micro cho biết: “Trong chiến dịch này, người dùng đã bị lôi kéo bằng cách sử dụng các tệp PDF chứa các chuyển hướng mở Google DoubleClick Digital Marketing (DDM) dẫn đến các trang web bị xâm phạm chứa lỗ hổng bỏ qua Microsoft Windows SmartScreen CVE-2024-21412 dẫn đến các trình cài đặt Microsoft (.MSI) độc hại.”

CVE-2024-21412 (điểm CVSS: 8.1) liên quan đến lỗ hổng bỏ qua tính năng bảo mật của tệp tạo lối tắt internet, cho phép kẻ tấn công chưa xác thực vượt qua các bảo vệ SmartScreen bằng cách lừa người dùng nhấp vào một tệp được tạo ra đặc biệt.

Nó đã được Microsoft vá như một phần của các bản cập nhật Patch Tuesday cho tháng 2 năm 2024, nhưng không trước khi nó được sử dụng bởi một kẻ tấn công có tên là Water Hydra (còn được gọi là DarkCasino) để triển khai phần mềm độc hại DarkMe trong các cuộc tấn công nhắm vào các tổ chức tài chính.

Các phát hiện mới nhất từ Trend Micro cho thấy lỗ hổng này đã bị khai thác rộng rãi hơn so với những gì trước đây, với chiến dịch mã độc DarkGate tận dụng Google Ads để lan truyền phần mềm độc hại.

Mã độc DarkGate được thực hiện khi người dùng nhấp vào một liên kết được nhúng trong tệp PDF gửi qua email lừa đảo. Liên kết triển khai một chuyển hướng mở từ miền doubleclick[.]net của Google đến một máy chủ web bị xâm phạm chứa một tệp độc hại .URL khai thác lỗ hổng CVE-2024-21412.

Cụ thể, những hành động được thiết kế để phân phối các trình cài đặt phần mềm giả mạo của Microsoft (.MSI), giả vờ là phần mềm hợp lệ, như Apple iTunes, Notion, NVIDIA, đi kèm với một tệp DLL và tấn công người dùng ở phiên bản 6.1.7 của DarkGate.

Đáng chú ý rằng một lỗ hổng khác đã được vá trong Windows SmartScreen (CVE-2023-36025, điểm CVSS: 8.8) đã được kẻ tấn công sử dụng để triển khai mã độc DarkGate, Phemedrone Stealer và Mispadu trong vài tháng qua.

Việc lạm dụng các công nghệ quảng cáo của Google cho phép kẻ tấn công tăng cường phạm vi và quy mô của cuộc tấn công thông qua các chiến dịch quảng cáo khác nhau được tùy chỉnh cho các đối tượng cụ thể.

Các nhà nghiên cứu bảo mật Peter Girnus, Aliakbar Zahravi và Simon Zuckerbraun nói: “Cách sử dụng trình cài đặt phần mềm giả mạo, kết hợp với các chuyển hướng mở, là một sự kết hợp mạnh mẽ và có thể dẫn đến nhiễm độc. Việc duy trì cảnh giác và hướng dẫn người dùng không tin tưởng bất kỳ trình cài đặt phần mềm nào mà họ nhận được ngoài các kênh chính thức là điều cần thiết.”

Mã độc DarkGate khai thác lỗ hổng Zero-day mới được vá trong Microsoft

Sự phát triển này đến trong bối cảnh Trung tâm Tình báo Bảo mật AhnLab (ASEC) và eSentire tiết lộ rằng các trình cài đặt giả mạo cho Adobe Reader, Notion và Synaptics đang được phân phối qua các tệp PDF giả mạo và các trang web có vẻ hợp pháp để triển khai các phần mềm đánh cắp thông tin như LummaC2 và cửa sau XRed.

Đến sau khi phát hiện ra các họ phần mềm độc hại mới như Planet Stealer, Rage Stealer (còn được gọi là xStealer) và Tweaks (còn được gọi là Tweaker), gia tăng thêm vào loạt các mối đe dọa mạng có khả năng thu thập thông tin nhạy cảm từ các máy chủ bị xâm phạm.

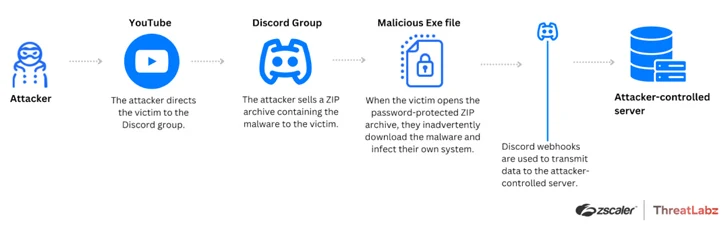

Zscaler ThreatLabz chia sẻ: “Kẻ tấn công đang khai thác các nền tảng phổ biến, như YouTube và Discord, để phân phối Tweaks cho người dùng Roblox, tận dụng khả năng của các nền tảng hợp pháp để tránh phát hiện bởi danh sách chặn bộ lọc web thường chặn các máy chủ độc hại đã biết.”

“Kẻ tấn công chia sẻ các tệp độc hại được ẩn danh dưới dạng gói FPS với người dùng và lần lượt, người dùng bị tấn công bằng phần mềm độc hại Tweaks.”

Phần mềm độc hại dựa trên PowerShell được dùng để lấy cắp dữ liệu nhạy cảm gồm thông tin người dùng, vị trí, thông tin Wifi, mật khẩu, mã Roblox và gửi chúng đến máy chủ do kẻ tấn công kiểm soát thông qua một webhook Discord.

Các chiến dịch quảng cáo độc hại và kỹ thuật tấn công cũng đã được sử dụng để phân tán một loạt các phần và trojan truy cập từ xa như Agent Tesla, CyberGate RAT, Fenix botnet, Matanbuchus, NarniaRAT, Remcos RAT, Rhadamanthys, SapphireStealer và zgRAT.

Đừng quên theo dõi VNCS Global để nắm bắt kịp thời các thông tin mới nhất về an toàn thông tin nhé!