Lỗ hổng nghiêm trọng Spring4Shell được tiết lộ gần đây đang được các hacker khai thác để phát tán phần mềm độc hại Mirai Botnet, đặc biệt là ở khu vực Singapore từ đầu tháng này. Deep Patel, Nitesh Surana, Ashish Verma – nhà nghiên cứu của Trend Micro cho biết “việc khai thác thành công lỗ hổng cho phép tác nhân đe dọa tải file mã độc Mirai vào thư mục ‘/tmp’ và thực thi sau khi cấp quyền bằng “chmod””,

CVE-2022-22965 (điểm CVSS: 9,8/10) là lỗ hổng bảo mật có thể cho phép các tác nhân độc hại thực thi mã từ xa trong các ứng dụng Spring Core để có toàn quyền kiểm soát thiết bị.

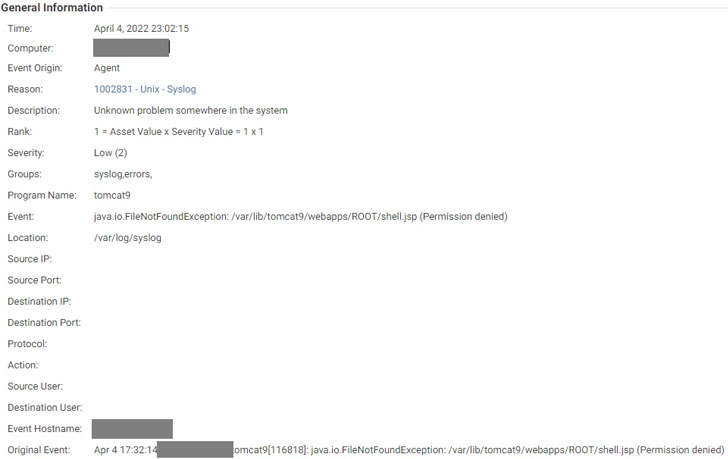

Nguồn ảnh: https://thehackernews.com/

CISA cũng đã thêm lỗ hổng này vào Danh mục các lỗ hổng bị khai thác tích cực. Tháng 12 năm 2021, phát hiện nhiều mạng botnet bao gồm Mirai và Kinsing đã sử dụng lỗ hổng Log4Shell tấn công các máy chủ trên Internet.

Mirai, mã độc Linux tiếp tục nhắm mục tiêu vào các thiết bị gia đình thông minh được kết nối Internet như camera IP và router, liên kết chúng thành một mạng mang tên botnet. Các mạng này được sử dụng để thực hiện các cuộc tấn công lừa đảo quy mô lớn cũng như các tấn công từ chối dịch vụ phân tán DDOS. Bên cạnh đó, sự cố rò rỉ mã nguồn Mirai vào tháng 10/2016 đã sinh ra nhiều biến thể mã độc mới như Okiru, Satori, Masuta và Reaper khiến mã độc này trở thành mối đe dọa biến đổi không ngừng.

Đầu tháng 1, công ty an ninh mạng CrowdStrike đã thông báo rằng mã độc tấn công hệ thống đã tăng 35% vào năm 2021 so với 2020. Các mã độc được dùng nhiều nhất là XOR DDoS , Mirai và Mozi chiếm hơn 22% các mối đe dọa.

Các nhà nghiên cứu cũng cho biết: “Mục đích của các mã độc này là xâm nhập thiết bị đươc kết nối Internet, liên kết chúng thành mạng botnet để sử dụng tấn công từ chối dịch vụ phân tán”

Nguồn: https://thehackernews.com/