Một cuộc tấn công APT chưa từng được biết trước đây đang nhắm mục tiêu vào các thiết bị iOS như một phần của chiến dịch tấn công trên thiết bị di động có tên là “Operation Triangulation” bắt đầu từ năm 2019.

Sử dụng tấn công Zero-Click

“Các tin tặc tấn công trên các mục tiêu lây nhiễm bằng cách khai thác Zero-Click thông qua nền tảng iMessage và phần mềm độc hại chạy với đặc quyền root, giành quyền kiểm soát hoàn toàn đối với thiết bị và dữ liệu người dùng”, hãng bảo mật Kaspersky cho biết.

Công ty an ninh mạng của Nga chia sẻ rằng họ đã phát hiện ra dấu vết của sự xâm phạm sau khi tạo bản sao lưu ngoại tuyến của các thiết bị được nhắm mục tiêu. Các bản sao lưu thiết bị di động chứa một phần bản sao của hệ thống tệp, bao gồm một số dữ liệu người dùng và cơ sở dữ liệu dịch vụ.

Thông thường, các phương thức tấn công độc hại thường có chung kịch bản là đánh lừa nạn nhân thực hiện một số hành vi khác nhau để kích hoạt mã độc xâm nhập hệ thống, ví dụ như nhấp vào liên kết, tệp đính kèm hoặc email độc hại để tự cài đặt mã độc trên điện thoại, máy tính bảng hoặc máy tính của nạn nhân. Tuy nhiên, với tấn công Zero-Click, phần mềm có thể được cài đặt trên thiết bị mà nạn nhân không cần nhấp vào bất kỳ liên kết nào. Các cuộc tấn công Zero-Click về cơ bản cũng để lại rất ít dấu vết, điều đó có nghĩa là việc phát hiện chúng là vô cùng khó khăn.

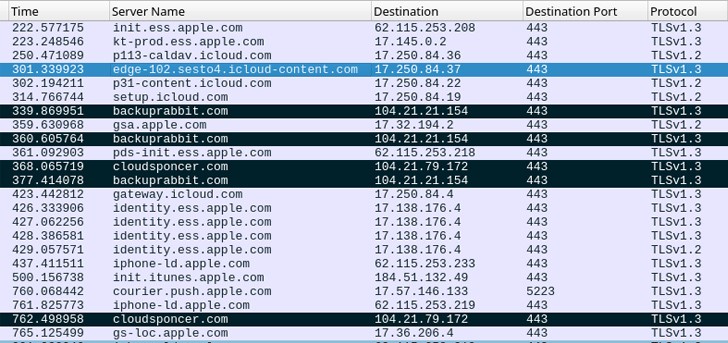

Các nhà nghiên cứu tại Kaspersky cho biết, trong chiến dịch APT này, chuỗi tấn công bắt đầu với việc thiết bị iOS nhận được tin nhắn qua iMessage có chứa tệp đính kèm với mã độc hại. Việc khai thác này là một hình thức tấn công Zero-Click, nghĩa là cùng với việc nhận thông báo thì phần mềm độc hại sẽ kích hoạt lỗ hổng mà không yêu cầu bất kỳ tương tác nào của người dùng để thực thi mã. Nó cũng được cấu hình để truy xuất các payload nhằm leo thang đặc quyền và loại bỏ phần mềm độc hại giai đoạn cuối khỏi máy chủ từ xa mà Kaspersky mô tả là “nền tảng APT đầy đủ tính năng”.

Bộ phần mềm độc hại chạy với quyền root, có khả năng thu thập thông tin nhạy cảm và được trang bị để chạy mã được tải xuống dưới dạng mô-đun plugin từ máy chủ. Hơn nữa, phần mềm này cũng âm thầm truyền thông tin cá nhân đến các máy chủ từ xa, bao gồm bản ghi micrô, tin nhắn, định vị vị trí và dữ liệu về một số hoạt động khác của nạn nhân.

Trong giai đoạn cuối cùng, cả thông báo ban đầu và khai thác trong tệp đính kèm đều bị xóa để che đạy mọi dấu vết lây nhiễm. Kaspersky cho biết: “Dòng thời gian của nhiều thiết bị cho thấy rằng chúng có thể bị nhiễm trở lại sau khi khởi động”. Quy mô và phạm vi chính xác của chiến dịch vẫn chưa rõ ràng, nhưng hãng bảo mật này cho biết các cuộc tấn công đang diễn ra, với việc lây nhiễm thành công vào các thiết bị chạy iOS 15.7, được phát hành vào ngày 12/9/2022.

Nga cáo buộc tình báo Mỹ tấn công mạng

Trong một diễn biến liên quan, Cơ quan An ninh Liên bang Nga (FSB) đã đưa ra cáo buộc tình báo Mỹ đứng sau các chiến dịch gián điệp đang diễn ra. FSB tuyên bố rằng Apple đã cố tình cung cấp cho Cơ quan An ninh Quốc gia Mỹ (NSA) một backdoor mà họ có thể sử dụng để lây nhiễm phần mềm gián điệp cho iPhone ở quốc gia này.

Đồng thời, FSB cho biết đã phát hiện ra sự lây nhiễm phần mềm độc hại trên hàng nghìn thiết bị iPhone của các quan chức trong chính phủ Nga và nhân viên từ các đại sứ quán của Israel, Trung Quốc và một số quốc gia thành viên của Tổ chức Hiệp ước Bắc Đại Tây Dương (NATO) ở Nga. Tuy nhiên, FSB lại không cung cấp bằng chứng cụ thể cho các tuyên bố của mình.

Hiện tại, NSA chưa có phản ứng cụ thể từ cáo buộc của Nga, trong khi Apple khẳng định rằng họ chưa bao giờ làm việc với bất kỳ chính phủ nào để chèn backdoor vào các sản phẩm của Apple và tuyệt đối sẽ không làm như vậy.

Phòng tránh trước cuộc tấn công Zero-Click

Vì các cuộc tấn công Zero-Click dựa trên việc không yêu cầu sự tương tác nào, nên người dùng rất khó để chủ động tự bảo vệ mình. Tuy nhiên, nhìn chung các cuộc tấn công này có xu hướng nhắm vào các nạn nhân cụ thể vì mục đích gián điệp hoặc tài chính. Vì vậy các biện pháp phòng ngừa hợp lý người dùng có thể thực hiện bao gồm:

- Luôn cập nhật hệ điều hành, chương trình cơ sở và ứng dụng trên tất cả các thiết bị theo lời nhắc.

- Chỉ tải xuống ứng dụng từ các cửa hàng chính thức.

- Xóa bất kỳ ứng dụng nào mà không còn sử dụng nữa.

- Tránh “crack” (bẻ khóa) hoặc “root” điện thoại vì làm như vậy sẽ loại bỏ khả năng bảo vệ do nhà sản xuất (ví dụ Apple, Google) cung cấp.

- Sử dụng mật khẩu mạnh bảo vệ thiết bị.

- Sử dụng xác thực mạnh đa yếu tố để truy cập tài khoản, trong đó thiết lập mật khẩu với nhiều ký tự bao gồm các ký tự đặc biệt, chữ in hoa, chữ thường, số.

- Thường xuyên sao lưu định kỳ hệ thống.

- Bật trình chặn cửa sổ bật lên hoặc ngăn cửa sổ bật lên bằng cách điều chỉnh cài đặt trình duyệt, bởi ác tin tặc thường xuyên sử dụng cửa sổ bật lên để phát tán phần mềm độc hại.