Một lỗ hổng nghiêm trọng tồn tại trong một plugin phổ biến đã khiến hàng nghìn trang web có nguy cơ bị chiếm đoạt. Lỗ hổng có mã định danh là CVE-2023-6553, ảnh hưởng đến plugin Backup Migration được hơn 90.000 trang web sử dụng. Với lỗ hổng này, hiện nay đã có các mã khai thác PoC(proof-of-concept) được công khai, kẻ tấn công hoàn toàn có thể lợi dụng các mã khai thác này nhắm mục tiêu vào các trang web WordPress có sử dụng plugin Backup Migration, gây ra ảnh hưởng như thực thi mã từ xa tùy ý, kiểm soát hoàn toàn trang web.

Được đánh giá ở mức nghiêm trọng với số điểm 9,8/10, lỗ hổng CVE-2023-6553 được đánh giá là một trong những lỗ hổng nghiêm trọng nhất được phát hiện trong năm nay, đang mở ra cách thức nguy hiểm giúp kẻ tấn công có thể thực thi mã từ xa. Lỗ hổng được phát hiện bởi nhóm Nex Team và được báo cáo lại cho Wordfence, lỗi bảo mật này gây ra mối đe dọa đáng kể cho các trang web WordPress.

Lỗ hổng nằm trong plugin Backup Migration, một công cụ được thiết kế để tự động sao lưu trang web vào bộ nhớ cục bộ hoặc tài khoản Google Drive. Cụ thể, nó ảnh hưởng đến tất cả các phiên bản plugin 1.3.6 trở xuống. Việc khai thác lỗ hổng này cho phép những kẻ tấn công không cần xác thực chèn mã PHP độc hại thông qua tệp /includes/backup-heart.php, cho phép chúng thực thi các lệnh tùy ý trên máy chủ lưu trữ trang web WordPress.

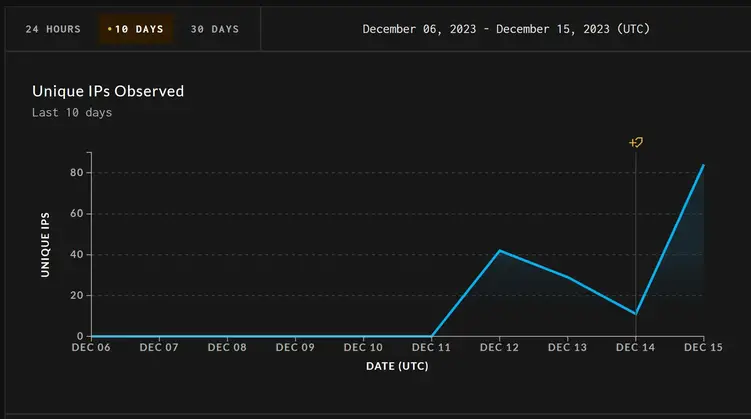

Theo công ty an ninh mạng GreyNoise Intelligence, đã có những nỗ lực khai thác lỗ hổng này sau khi phát hành công khai các mã khai thác PoC(proof-of-concept), khiến mối đe dọa càng trở nên đáng lo ngại hơn.

Việc phát hiện ra lỗ hổng CVE-2023-6553 và đưa ra các phân tích kỹ thuật sau đó, cùng với việc phát hành mã khai thác PoC(proof-of-concept), đã khiến lỗ hổng càng được chú ý hơn. Những diễn biến trên đã làm tăng nguy cơ bị khai thác, khiến các quản trị viên trang Web buộc phải có những động thái nhanh chóng.

Đối với các trang web WordPress sử dụng plugin Backup Migration cần thực hiện các bước sau đây:

- Cập nhật : Đảm bảo rằng plugin được cập nhật lên phiên bản mới nhất ngoài 1.3.6 để lỗ hổng được vá.

- Giám sát thường xuyên: Luôn cảnh giác với các hoạt động và nhật ký của trang web để phát hiện bất kỳ hành vi bất thường nào.

- Các biện pháp bảo mật nâng cao: Triển khai các biện pháp bảo mật bổ sung như tường lửa, kiểm tra bảo mật thường xuyên và sử dụng các plugin bảo mật để củng cố tính an toàn của trang web.