Các cuộc tấn công lừa đảo mới sử dụng lỗ hổng zero-day của Windows để loại bỏ phần mềm độc hại Qbot mà không hiển thị cảnh báo bảo mật Mark of the Web.

Khi các tệp được tải xuống từ một vị trí từ xa không đáng tin cậy, chẳng hạn như Internet hoặc tệp đính kèm email, Windows sẽ thêm một thuộc tính đặc biệt vào tệp có tên là Dấu trang web.

Mark of the Web (MoTW) này là một luồng dữ liệu thay thế chứa thông tin về tệp, chẳng hạn như vùng bảo mật URL mà tệp bắt nguồn từ đó, liên kết giới thiệu và URL tải xuống của tệp.

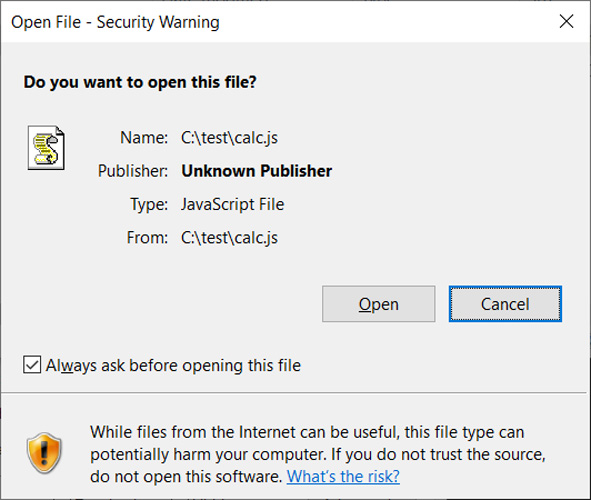

Khi người dùng cố gắng mở tệp có thuộc tính MoTW, Windows sẽ hiển thị cảnh báo bảo mật hỏi xem họ có chắc chắn muốn mở tệp không.

“Mặc dù các tệp từ Internet có thể hữu ích, nhưng loại tệp này có khả năng gây hại cho máy tính của bạn. Nếu bạn không tin tưởng vào nguồn, đừng mở phần mềm này”, cảnh báo từ Windows viết.

Các tệp JavaScript này không giống với các tệp được sử dụng trên trang web mà là các tệp độc lập có phần mở rộng ‘.JS’ được thực thi bằng Windows Script Host (wscript.exe).

Tháng trước, một cuộc tấn công lừa đảo phát tán phần mềm tống tiền Magniber bằng các tệp JavaScript đã bị phát hiện. Các tệp JavaScript này không giống với các tệp được sử dụng trên trang web thông thường mà là các tệp độc lập có phần mở rộng ‘.JS’ được thực thi bằng Windows Script Host (wscript.exe).

Các chiến dịch lừa đảo phần mềm độc hại Qbot trong thời gian gần đây đã phát tán các kho lưu trữ ZIP được bảo vệ bằng mật khẩu có chứa các hình ảnh ISO. Những hình ảnh ISOnayf chứa lối tắt Windows và tệp DLL để cài cắm phần mềm độc hại.

Hình ảnh ISO đã được sử dụng phân phối phần mềm độc hại vì Windows đã không truyền chính xác Mark of the Web tới các tệp bên trong chúng, cho phép các tệp chứa bên trong bỏ qua các cảnh báo bảo mật của Windows.

Sau một thời gian ngắn, trình tải phần mềm độc hại sẽ đưa Qbot DLL vào các quy trình hợp pháp của Windows để tránh bị phát hiện, chẳng hạn như wermgr.exe hoặc AtBorker.exe.

Qbot (hay còn gọi là Qakbot) là phần mềm độc hại Windows, ban đầu nó giống như một trojan ngân hàng nhưng đã phát triển thành phần mềm độc hại (malware dropper). Sau khi được tải xuống máy mục tiêu, phần mềm độc hại sẽ lặng lẽ chạy trong nền. No đánh cắp email để sử dụng trong các cuộc tấn công lừa đảo khác hoặc để cài đặt các phần mềm độc hại bổ sung như Brute Ratel, Cobalt Strike…

Việc cài đặt bộ công cụ hậu khai thác như Brute Ratel và Cobalt Strike thường dẫn đến các cuộc tấn công phức tạp hơn, chẳng hạn như đánh cắp dữ liệu và tấn công bằng mã độc tống tiền. Vì vậy, các cơ quan, tổ chức cần trang bị cho mình những kiến thức cũng như luôn sẵn sàng các biện pháp phòng tránh các nguy cơ, rủi ro về các mối đe dọa như trên.

Theo Bleeping computer