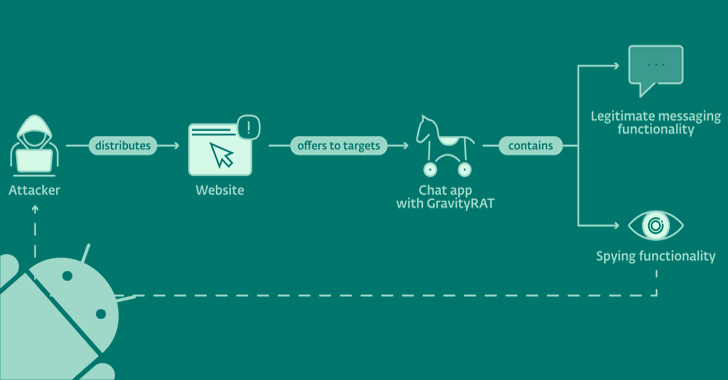

Một phiên bản cập nhật của trojan truy cập từ xa Android có tên GravityRAT đã bị phát hiện giả mạo là ứng dụng nhắn tin BingeChat và Chatico như một phần của chiến dịch nhắm mục tiêu hẹp kể từ tháng 6/2022.

Nhà nghiên cứu Lukáš Štefanko của ESET cho biết trong một báo cáo mới “Đáng chú ý trong chiến dịch mới được phát hiện, GravityRAT có thể trích xuất các bản sao lưu WhatsApp và nhận lệnh xóa tệp. Các ứng dụng độc hại cũng cung cấp chức năng trò chuyện hợp pháp dựa trên ứng dụng OMEMO Instant Messenger mã nguồn mở.”

GravityRAT là tên được đặt cho một phần mềm độc hại đa nền tảng có khả năng nhắm mục tiêu vào các thiết bị Windows, Android và macOS. Công ty an ninh mạng Slovakia đang theo dõi hoạt động này dưới tên SpaceCobra.

Tác nhân đe dọa bị nghi ngờ có trụ sở tại Pakistan, với các cuộc tấn công gần đây liên quan đến GravityRAT nhắm vào nhân viên quân sự ở Ấn Độ và trong Không quân Pakistan bằng cách ngụy trang nó thành các ứng dụng giải trí và lưu trữ đám mây, như Meta tiết lộ vào tháng trước.

Việc sử dụng các ứng dụng trò chuyện như một mồi nhử để phát tán phần mềm độc hại trước đó đã được Cyble nhấn mạnh vào tháng 11/2021, công ty đã phân tích một mẫu có tên “SoSafe Chat” được tải lên cơ sở dữ liệu VirusTotal từ Ấn Độ.

Các ứng dụng trò chuyện, trong khi không có sẵn trên Google Play, được phân phối thông qua các trang web giả mạo quảng bá dịch vụ nhắn tin miễn phí: bingechat[.]net và chatico[.]co[.]uk.

Meta cho biết trong Báo cáo mối đe dọa đối thủ hàng quý “Nhóm này đã sử dụng các nhân vật hư cấu, đóng giả làm nhà tuyển dụng cho cả các công ty quốc phòng và chính phủ hợp pháp và giả mạo, quân nhân, nhà báo và phụ nữ nhằm tạolòng tin với những người mà họ nhắm mục tiêu”.

Phương thức hoạt động gợi ý rằng các mục tiêu tiềm năng được liên hệ trên Facebook và Instagram với chủ đích lừa họ nhấp vào các liên kết và tải xuống các ứng dụng độc hại.

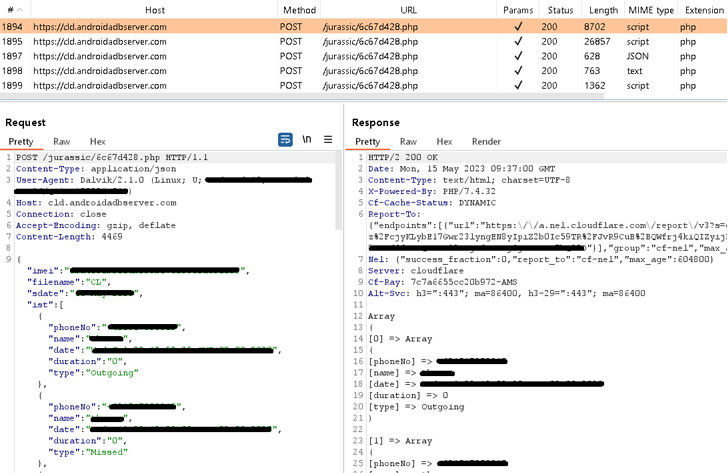

GravityRAT, giống như hầu hết các backdoor Android, yêu cầu quyền xâm nhập dưới vỏ bọc của một ứng dụng dường như hợp pháp để thu thập thông tin nhạy cảm như danh bạ, SMS, nhật ký cuộc gọi, tệp, dữ liệu vị trí và bản ghi âm mà nạn nhân không biết.

Dữ liệu thu được cuối cùng được trích xuất đến một máy chủ từ xa dưới sự kiểm soát của tác nhân đe dọa. Điều đáng chú ý là việc sử dụng ứng dụng bắt buộc phải có tài khoản.

Điều làm cho phiên bản mới của GravityRAT nổi bật là khả năng đánh cắp các tệp sao lưu WhatsApp và nhận hướng dẫn từ máy chủ ra lệnh và kiểm soát (C2) để xóa nhật ký cuộc gọi, danh sách liên hệ và tệp có tiện ích mở rộng cụ thể. Đây là những lệnh rất cụ thể thường không thấy trong phần mềm độc hại Android. Sự phát triển này diễn ra khi người dùng Android ở Việt Nam đã trở thành nạn nhân của một loại phần mềm độc hại đánh cắp ngân hàng mới được gọi là HelloTeacher sử dụng các ứng dụng nhắn tin hợp pháp như Viber hoặc Kik làm vỏ bọc để đánh cắp dữ liệu nhạy cảm và thực hiện chuyển tiền trái phép bằng cách lạm dụng API của dịch vụ trợ năng.

Cũng được Cyble phát hiện là một chiêu trò lừa đảo khai thác cloud “nhắc người dùng tải xuống một ứng dụng độc hại để bắt đầu khai thác”, chỉ để tận dụng quyền của nó đối với các dịch vụ trợ năng để thu thập thông tin nhạy cảm từ ví tiền điện tử và ứng dụng ngân hàng. Trojan tài chính, có tên mã là Roamer, minh họa cho xu hướng sử dụng các trang web lừa đảo và kênh Telegram làm vectơ phân phối, do đó mở rộng hiệu quả nhóm nạn nhân tiềm năng.

Cyble khuyến cáo “Người dùng phải thận trọng và không theo dõi các kênh tiền điện tử đáng ngờ trên các nền tảng như Telegram, vì các kênh này có thể dẫn đến tổn thất tài chính đáng kể và xâm phạm dữ liệu cá nhân nhạy cảm”