Cisco đã cảnh báo về một lỗ hổng bảo mật nghiêm trọng, chưa được vá ảnh hưởng đến phần mềm iOS XE đang bị khai thác trên thực tế.

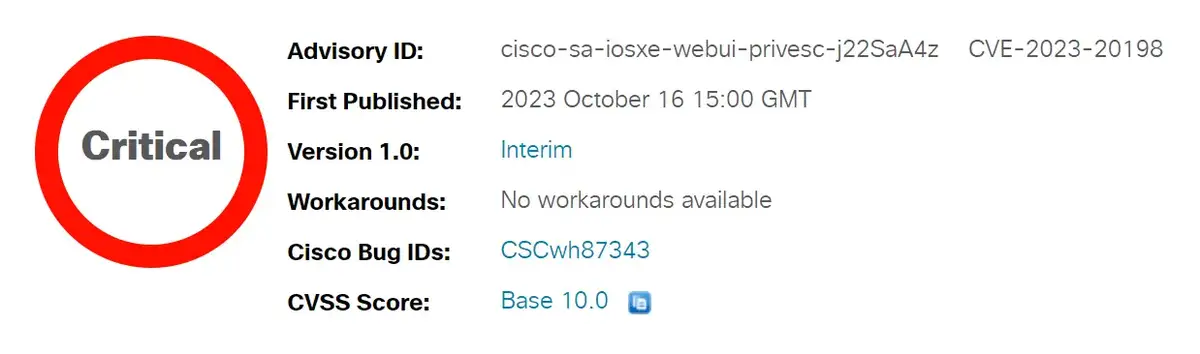

Bắt nguồn từ tính năng giao diện người dùng web, lỗ hổng zero-day có mã định danh là CVE-2023-20198 và được xếp hạng mức độ nghiêm trọng tối đa là 10,0 trên hệ thống tính điểm CVSS. Cụ thể, lỗ hổng chỉ ảnh hưởng đến thiết bị mạng doanh nghiệp đã bật tính năng này và có kết nối đến Internet hoặc các mạng không đáng tin cậy.

Giao diện người dùng web, một thành phần không thể thiếu trong dịch vụ của Cisco, là một công cụ dựa trên GUI nhúng được thiết kế để tạo điều kiện quản lý hệ thống. Giao diện thân thiện với người dùng của nó hỗ trợ người dùng định cấu hình, giám sát và khắc phục sự cố hệ thống mà không yêu cầu kiến thức CLI sâu rộng. Là một tính năng mặc định, nó không yêu cầu bất kỳ giấy phép hoặc kích hoạt bổ sung nào.

Tuy nhiên, sự tiện lợi của nó cũng làm cho nó trở thành một mục tiêu hấp dẫn. Nếu tiếp xúc với internet hoặc các mạng không đáng tin cậy, giao diện người dùng Web sẽ dễ bị tấn công. Mối đe dọa trở nên đặc biệt nghiêm trọng khi tính năng HTTP Server, kích hoạt giao diện người dùng Web, được bật bằng cách sử dụng các lệnh ‘ip http server’ hoặc ‘ip http secure-server’.

Cisco cho biết “Lỗ hổng này cho phép kẻ tấn công từ xa, chưa được xác thực tạo tài khoản trên hệ thống bị ảnh hưởng với quyền truy cập cấp đặc quyền cao nhất. Kẻ tấn công sau đó có thể sử dụng tài khoản đó để giành quyền kiểm soát các hệ thống bị ảnh hưởng.”

Sự cố ảnh hưởng đến cả thiết bị vật lý và ảo chạy phần mềm Cisco IOS XE cũng đã bật tính năng máy chủ HTTP hoặc HTTPS. Để giảm thiểu, bạn nên tắt tính năng máy chủ HTTP trên các hệ thống internet.

Cisco cho biết thêm, họ đã phát hiện ra sự cố sau khi phát hiện hoạt động độc hại trên một thiết bị khách hàng không xác định vào đầu 18/9/2023. Cụ thể một người dùng được ủy quyền đã tạo tài khoản người dùng cục bộ dưới tên người dùng “cisco_tac_admin” từ một địa chỉ IP đáng ngờ. Hoạt động bất thường kết thúc vào ngày 1/10/2023.

Trong một cụm hoạt động liên quan thứ hai được phát hiện vào ngày 12 tháng 10 năm 2023, một người dùng trái phép đã tạo một tài khoản người dùng cục bộ dưới tên “cisco_support” từ một địa chỉ IP khác.

Sau chuỗi các vụ việc, đỉnh điểm là triển khai phần mềm độc hại viết bằng ngôn ngữ lập trình Lua cho phép kẻ tấn công thực thi các lệnh tùy ý ở cấp hệ thống hoặc cấp iOS.

Việc cài đặt được thực hiện bằng cách khai thác CVE-2021-1435, một lỗ hổng hiện đã được vá ảnh hưởng đến giao diện người dùng web của Cisco IOS XE Software.

Cisco cho biết : “”Để xâm nhập hoạt động, máy chủ web phải được khởi động lại; trong ít nhất một trường hợp quan sát, máy chủ không được khởi động lại nên quá trình xâm nhập không bao giờ hoạt động mặc dù đã được cài đặt trước đó” .

Backdoor được lưu dưới đường dẫn tệp “/ usr / binos / conf / nginx-conf / cisco_service.conf”, không liên tục, có nghĩa là nó sẽ không tồn tại khi khởi động lại thiết bị. Điều đó cho thấy các tài khoản đặc quyền giả mạo được tạo tiếp tục hoạt động.

Cisco đã quy kết hai nhóm hoạt động có lẽ là cùng một tác nhân đe dọa, mặc dù nguồn gốc chính xác của kẻ tấn công hiện chưa được xác thực.