Các nhà nghiên cứu an ninh mạng đã phát hiện ra một lỗ hổng bảo mật cơ bản trong thiết kế tiêu chuẩn giao thức WiFi IEEE 802.11, cho phép kẻ tấn công các điểm truy cập vào các khung mạng bị rò rỉ ở dạng văn bản.

Khung WiFi là bộ chứa dữ liệu bao gồm tiêu đề, tải trọng dữ liệu và đoạn giới thiệu, bao gồm thông tin như địa chỉ MAC nguồn và đích, dữ liệu điều khiển và quản lý.Các khung này được sắp xếp theo hàng đợi và được truyền trong một vấn đề được kiểm soát để tránh xung đột và ư tối đa hóa hiệu suất trao đổi dữ liệu bằng cách theo dõi trạng thái busy/idle của các điểm nhận.

Các nhà nghiên cứu phát hiện ra rằng các frame được xếp hàng đợi/được lưu vào bộ đệm không được bảo vệ đầy đủ, kẻ tấn công có thể thao túng việc truyền dữ liệu, giả mạo ứng dụng khách, chuyển hướng frame.

Xuất bản của Domien Schepers và Aanjhan Ranganathan(Đại học Đông Bắc và Mathy Vanhoef imec-DistriNet, KU Leuven) cho biết “Các cuộc tấn công của chúng tôi có tác động lan rộng vì chúng ảnh hưởng đến nhiều thiết bị và hệ điều hành khác nhau (Linux, FreeBSD, iOS và Android) và vì chúng có thể được sử dụng để chiếm quyền điều khiển các kết nối TCP hoặc chặn lưu lượng truy cập web và máy khách”

Lỗ hổng tiết kiệm năng lượng

Chuẩn IEEE 802.11 bao gồm các cơ chế tiết kiệm năng lượng cho phép các thiết bị Wi-Fi tiết kiệm năng lượng bằng cách đệm hoặc xếp hàng các khung dành cho các thiết bị đang ngủ.

Khi một trạm khách (thiết bị nhận) chuyển sang chế độ ngủ, nó sẽ gửi một frame đến điểm truy cập với tiêu đề chứa bit tiết kiệm năng lượng, vì vậy tất cả các frame dành cho nó đều được xếp hàng đợi.

Tuy nhiên, tiêu chuẩn không cung cấp hướng dẫn rõ ràng về việc quản lý bảo mật của các frame được xếp hàng đợi này và không đặt ra các giới hạn như thời gian frame có thể ở trạng thái này trong bao lâu.

Sau khi trạm khách thức hoạt động trở lại, điểm truy cập sẽ loại bỏ các frame được lưu vào bộ đệm, áp dụng mã hóa và truyền chúng đến đích.

Kẻ tấn công có thể giả mạo địa chỉ MAC của một thiết bị trên mạng và gửi các frame tiết kiệm năng lượng tới các điểm truy cập, buộc chúng phải xếp hàng các frame dành cho mục tiêu. Các khung được truyền thường được mã hóa bằng khóa mã hóa có địa chỉ nhóm, được chia sẻ giữa tất cả các thiết bị trong mạng WiFi hoặc khóa mã hóa theo cặp, duy nhất cho mỗi thiết bị và được sử dụng để mã hóa các khung được trao đổi giữa hai thiết bị.

Tuy nhiên, kẻ tấn công có thể thay đổi bối cảnh bảo mật của các khung bằng cách gửi các khung xác thực và liên kết đến điểm truy cập, do đó buộc điểm truy cập phải truyền các khung ở dạng văn bản gốc hoặc mã hóa chúng bằng khóa do kẻ tấn công cung cấp.

Cuộc tấn công này có thể thực hiện được bằng cách sử dụng các công cụ tùy chỉnh do các nhà nghiên cứu tạo ra có tên là MacStealer , có thể kiểm tra các mạng WiFi để tìm cách bỏ qua cách ly máy khách và chặn lưu lượng dành cho các máy khách khác ở lớp MAC.

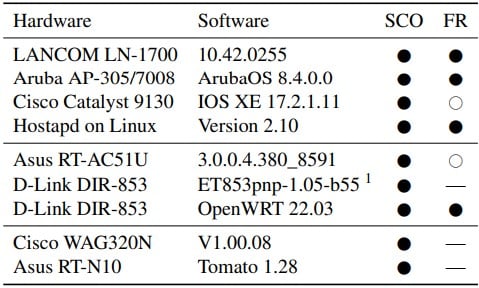

Các nhà nghiên cứu báo cáo rằng các mẫu thiết bị mạng của Lancom, Aruba, Cisco, Asus và D-Link được biết là bị ảnh hưởng bởi các cuộc tấn công này, với danh sách đầy đủ bên dưới.

Các nhà nghiên cứu cảnh báo rằng các cuộc tấn công này có thể được sử dụng để đưa nội dung độc hại, chẳng hạn như JavaScript, vào các gói TCP. Hacker có thể sử dụng máy chủ được kết nối Internet để đưa dữ liệu vào kết nối TCP này bằng cách đưa các gói TCP ngoại tuyến với địa chỉ IP của người gửi giả mạo. Điều này có thể bị lạm dụng để gửi mã JavaScript độc hại cho nạn nhân trong các kết nối HTTP văn bản với mục đích khai thác các lỗ hổng trong trình duyệt của khách hàng.”

Mặc dù cuộc tấn công này cũng có thể được sử dụng để rình mò lưu lượng truy cập, vì hầu hết lưu lượng truy cập web được mã hóa bằng TLS nên sẽ có tác động hạn chế. Chi tiết kỹ thuật và nghiên cứu có sẵn trong tài liệu USENIX Security 2023 , sẽ được trình bày tại hội nghị BlackHat Châu Á sắp tới vào ngày 12 tháng 5 năm 2023.

Cisco là nhà cung cấp đầu tiên thừa nhậnlỗ hổng, nêu rõ rằng các cuộc tấn công được nêu trong tài liệu nghiên cứu có thể thành công đối với các sản phẩm “Điểm truy cập không dây” của Cisco và các sản phẩm Cisco Meraki có khả năng không dây .

VNCS Global(Tổng hợp)

ĐĂNG KÝ NHẬN ĐIỂM TIN: TẠI ĐÂY