Google đang hạ thấp các báo cáo về phần mềm độc hại lạm dụng API Google Chrome không có giấy tờ để tạo cookie xác thực mới khi các cookie bị đánh cắp trước đó đã hết hạn.

Vào cuối tháng 11 năm 2023, hai hoạt động phần mềm độc hại đánh cắp thông tin có tên Lumma và Rhadamanthys tuyên bố rằng chúng có thể khôi phục các cookie xác thực Google đã hết hạn bị đánh cắp trong các cuộc tấn công.

Những cookie này sau đó có thể được tải vào trình duyệt của kẻ tấn công để có quyền truy cập vào tài khoản Google của người dùng bị nhiễm.

Kể từ đó, bốn kẻ đánh cắp thông tin khác đã áp dụng kỹ thuật tương tự, bao gồm Stealc vào ngày 1 tháng 12, Medusa vào ngày 11 tháng 12, RisePro vào ngày 12 tháng 12 và Whitesnake vào ngày 26 tháng 12.

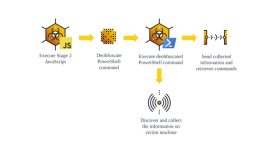

Tuần trước, công ty an ninh mạng CloudSEK đã tiết lộ rằng các hoạt động phần mềm độc hại đánh cắp thông tin này đang lạm dụng điểm cuối API “MultiLogin” của Google OAuth để tạo cookie xác thực mới, hoạt động khi cookie Google bị đánh cắp ban đầu của nạn nhân hết hạn.

API này được cho là đã được thiết kế để đồng bộ hóa các tài khoản trên các dịch vụ khác nhau của Google bằng cách chấp nhận một ID tài khoản và mã thông báo đăng nhập xác thực. Phần mềm độc hại đánh cắp thông tin lạm dụng tính năng này giờ đây sẽ đánh cắp nhiều mã thông báo từ Google Chrome.

Các mã thông báo này bao gồm mọi cookie xác thực cho các trang web của Google và một mã thông báo đặc biệt có thể được sử dụng để làm mới hoặc tạo mã thông báo xác thực mới.

Khi cookie xác thực thông thường hết hạn sau một khoảng thời gian nhất định, cuối cùng chúng sẽ trở nên không thể sử dụng được đối với tác nhân đe dọa.

Tuy nhiên, miễn là người dùng chưa đăng xuất khỏi Google Chrome hoặc thu hồi tất cả các phiên được liên kết với tài khoản của họ, thì kẻ đe dọa có thể sử dụng mã thông báo “Làm mới” đặc biệt này để tạo mã thông báo xác thực hoàn toàn mới khi các mã trước đó đã hết hạn.

Những mã thông báo mới này cho phép họ tiếp tục truy cập vào tài khoản lâu hơn nhiều so với mức thường được cho phép.

Đây chỉ là hành vi trộm cắp cookie thông thường

Google coi việc lạm dụng API này chỉ là hành vi trộm cắp cookie dựa trên phần mềm độc hại thông thường.

Các cuộc tấn công liên quan đến phần mềm độc hại đánh cắp cookie và mã thông báo không phải là mới; Google thường xuyên nâng cấp hệ thống phòng thủ của mình chống lại các kỹ thuật như vậy và bảo vệ những người dùng trở thành nạn nhân của phần mềm độc hại. Trong trường hợp này, Google đã thực hiện hành động để bảo mật mọi tài khoản bị xâm phạm được phát hiện.

Google tin rằng API đang hoạt động như dự định và không có lỗ hổng nào bị phần mềm độc hại khai thác.

Giải pháp của Google cho vấn đề này chỉ đơn giản là yêu cầu người dùng đăng xuất khỏi trình duyệt Chrome của họ khỏi thiết bị bị ảnh hưởng hoặc hủy tất cả các phiên hoạt động thông qua “g.co/mydevices”. Như vậy sẽ làm mất hiệu lực mã thông báo Làm mới và khiến nó không thể sử dụng được với API.

Vì phần mềm độc hại đánh cắp thông tin đã đánh cắp thông tin xác thực của người dùng nên cần thận trọng khi thay đổi mật khẩu Google của mình, đặc biệt nếu sử dụng thông tin xác thực tương tự trên các trang web khác.

Google khuyến nghị thêm: “Trong thời gian chờ đợi, người dùng nên liên tục thực hiện các bước để xóa bất kỳ phần mềm độc hại nào khỏi máy tính của họ và nên bật Duyệt web an toàn nâng cao trong Chrome để bảo vệ khỏi việc tải xuống phần mềm độc hại và lừa đảo”.

Mặc dù các bước được đề xuất này sẽ giảm thiểu tác động của việc lây nhiễm phần mềm độc hại đánh cắp thông tin nhưng hầu hết những người bị nhiễm loại phần mềm độc hại này sẽ không biết khi nào nên thực hiện các bước này.

Khi mọi người bị nhiễm phần mềm độc hại đánh cắp thông tin, họ thường không biết cho đến khi tài khoản của họ bị truy cập trái phép và bị lạm dụng theo một cách nào đó có thể phát hiện được.