Một chiến dịch kỹ thuật xã hội “lan truyền hàng loạt” mới đang nhắm mục tiêu người dùng máy chủ email Zimbra Collaboration với mục đích thu thập thông tin đăng nhập của họ để sử dụng trong các hoạt động tiếp theo.

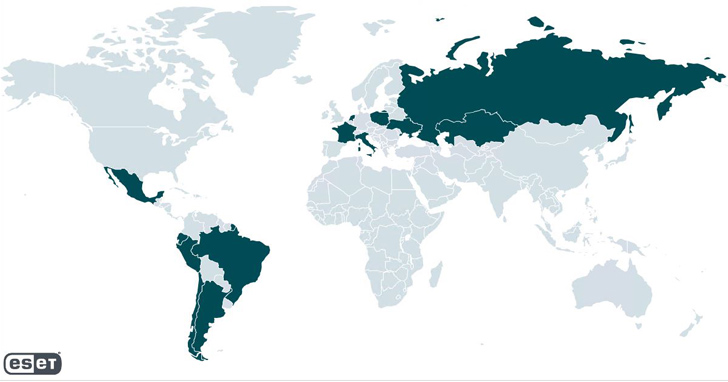

Hoạt động này bắt đầu 4/2023 và vẫn đang tiếp diễn, nhắm vào một loạt các doanh nghiệp vừa và nhỏ và các tổ chức chính phủ, hầu hết trong số đó nằm ở Ba Lan, Ecuador, Mexico, Ý và Nga.

Nhà nghiên cứu Viktor Šperka của ESET cho biết trong một báo cáo “Ban đầu, mục tiêu nhận được một email có trang lừa đảo trong tệp HTML đính kèm. Email cảnh báo mục tiêu về cập nhật máy chủ email, hủy kích hoạt tài khoản hoặc vấn đề tương tự và hướng dẫn người dùng nhấp vào tệp đính kèm.”

Các tin nhắn cũng giả mạo địa chỉ từ để xuất hiện như thể chúng đến từ quản trị viên Zimbra trong một nỗ lực có khả năng thuyết phục người nhận mở tệp đính kèm. Tệp HTML chứa trang đăng nhập Zimbra phù hợp với tổ chức được nhắm mục tiêu, với trường Tên người dùng được điền sẵn địa chỉ email của nạn nhân để làm cho nó có vẻ xác thực hơn. Khi thông tin đăng nhập được nhập, chúng được thu thập từ biểu mẫu HTML và được gửi qua yêu cầu HTTPS POST đến máy chủ do tác nhân kiểm soát.

Điều làm cho các cuộc tấn công nổi bật là khả năng lan truyền xa hơn. Các làn sóng lừa đảo sau đó đã tận dụng tài khoản của các công ty hợp pháp, được nhắm mục tiêu trước đó, cho thấy rằng các tài khoản quản trị viên bị xâm nhập liên quan đến những nạn nhân đó đã được sử dụng để gửi email đến các thực thể quan tâm khác.

Šperka lưu ý “Một lời giải thích là kẻ thù dựa vào việc sử dụng lại mật khẩu của quản trị viên được nhắm mục tiêu thông qua lừa đảo – tức là sử dụng cùng một thông tin đăng nhập cho cả email và quản trị”.

Mặc dù chiến dịch không phức tạp về mặt kỹ thuật, nhưng nó dựa trên thực tế là “các tệp đính kèm HTML chứa mã hợp pháp và yếu tố nhận biết duy nhất là một liên kết trỏ đến máy chủ độc hại” được nhúng trong mã nguồn.

“Bằng cách này, việc phá vỡ các chính sách chống thư rác dựa trên danh tiếng sẽ dễ dàng hơn nhiều so với các kỹ thuật lừa đảo trong đó một liên kết độc hại được đặt trực tiếp trong nội dung email”, Šperka cho biết thêm.