Ba lỗ hổng bảo mật trong Linux Kernel có thể bị các tác nhân độc hại lợi dụng để chiếm quyền và thực thi mã tùy ý.

Hàm roccat_report_event trong driver / hid / hid-roccat.c có lỗ hổng sử dụng sai bộ nhớ được xác định là CVE-2022-41850 (CVSS: 8,4). Kẻ tấn công có thể khai thác lỗ hổng này để chạy tập lệnh độc hại trên hệ thống bằng cách gửi báo cáo trong khi sao chép giá trị report. Bản vá đã được phát hành để giải quyết lỗ hổng Linux Kernel 5.19.12.

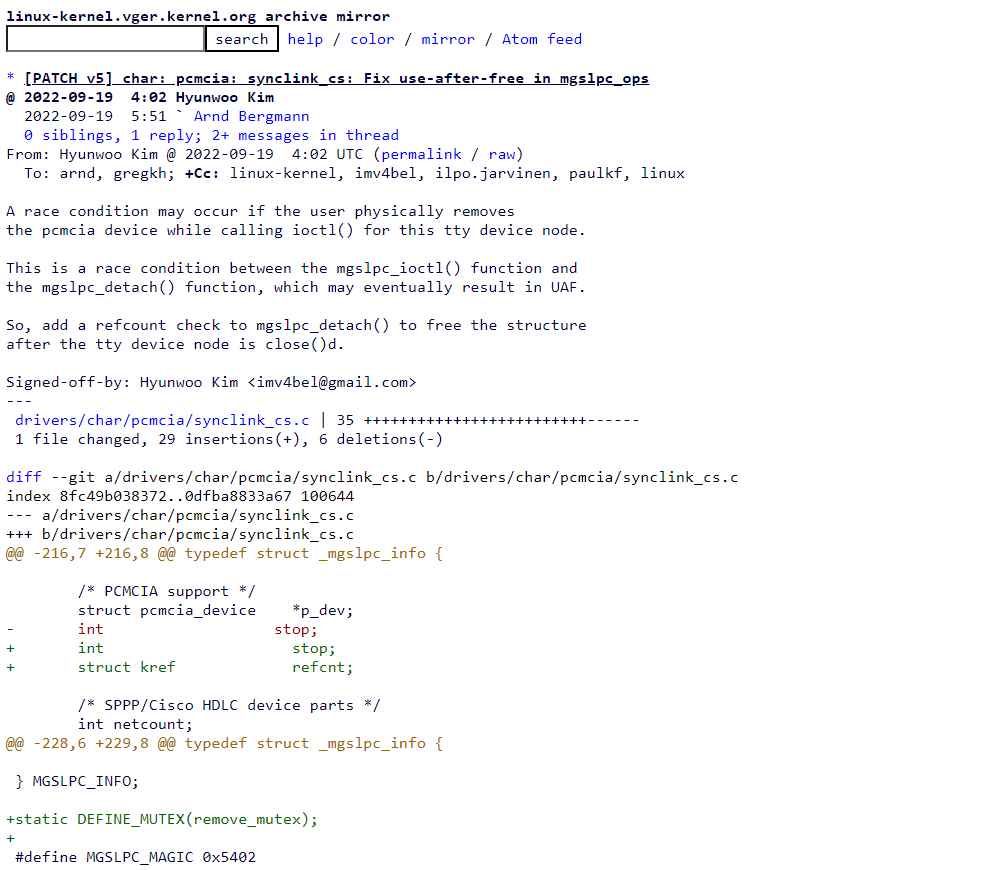

Lỗ hổng thứ hai được theo dõi là CVE-2022-41848 (điểm CVSS: 6,8), cũng là lỗ hổng sử dụng sai bộ nhớ trong trình điều khiển / char / pcmcia / synclink_cs.c . Bằng cách gỡ bỏ thiết bị PCMCIA trong khi gọi ioctl, kẻ tấn công có thể khai thác lỗ hổng này để thực thi mã tùy ý trên hệ thống. Lỗi này ảnh hưởng đến Linux Kernel 5.19.12 và cũng đã được giải quyết qua bản vá lần này.

Do sự cố tương thích giữa mgslpc ioctl và mgslpc detach trong driver / char / pcmcia / synclink cs.c, lỗ hổng thứ hai, được gắn thẻ là CVE-2022-41848 (điểm CVSS: 6,8), cũng là một lỗ hổng sau khi miễn phí. Kẻ thù có thể sử dụng lỗ hổng này để chạy tập lệnh độc hại trên máy tính bằng cách xóa thiết bị PCMCIA trong khi thực thi ioctl. Có một bản vá sửa lỗi này đã có trong Linux Kernel 5.19.12.

Lỗ hổng thứ ba được xác định là CVE-2022-41849. Do tình huống đua tranh ufx ops đang mở và ngắt kết nối usb ufx trong trình điều khiển / video / fbdev / smscufx.c, (điểm CVSS: 6.8) gây ra lỗ hổng sử dụng sai bộ nhớ. Các tác nhân độc hại có thể sử dụng lỗ hổng để thực thi mã độc trên máy bằng cách tháo thiết bị USB khi đang chạy open (). Có bản vá sửa chữa lỗ hổng này đã có trong Nhân Linux 5.19.12.

Các quản trị viên cần cập nhật máy tính ngay khi bản phân phối khác nhau được công bố. Ngoài ra, quản trị viên cũng cần phân quyền chính xác những người truy cập vào máy tính và giám sát chặt chẽ các hệ thống bị ảnh hưởng.

Theo https://www.securitynewspaper.com/