Các hacker đã lợi dụng lỗ hổng bảo mật trong Microsoft MSHTML đã được vá, để triển khai công cụ gián điệp MerkSpy trong một chiến dịch nhắm vào người dùng tại Canada, Ấn Độ, Ba Lan, và Mỹ.

MerkSpy được thiết kế để giám sát các hoạt động của người dùng, thu thập thông tin nhạy cảm và duy trì sự hiện diện trên các hệ thống bị xâm nhập. Điểm khởi đầu của chuỗi tấn công là một tài liệu Microsoft Word giả vờ chứa mô tả công việc cho vai trò kỹ sư phần mềm. Khi mở tài liệu này, nó sẽ khai thác lỗ hổng CVE-2021-40444 trong MSHTML để thực thi mã từ xa mà không cần sự tương tác của người dùng. Microsoft đã xử lý lỗ hổng này trong bản cập nhật Patch Tuesday vào tháng 9 năm 2021.

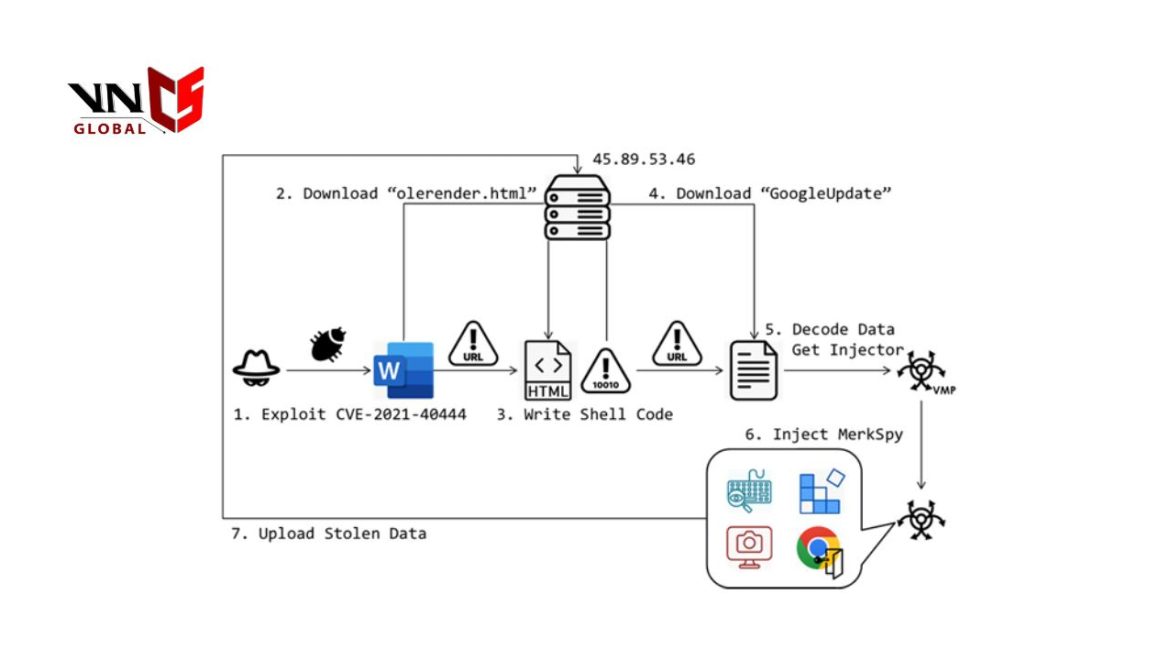

Quá trình khai thác tiếp theo sẽ tải một tệp HTML từ máy chủ từ xa, sau đó thực thi shellcode nhúng sau khi kiểm tra phiên bản hệ điều hành. “Olerender.html” tận dụng hàm VirtualProtect để thay đổi quyền hạn bộ nhớ, cho phép shellcode được ghi vào bộ nhớ một cách an toàn và sau đó thực thi thông qua hàm ‘CreateThread’, mở đường cho việc tải và thực thi payload tiếp theo từ máy chủ của kẻ tấn công. Shellcode hoạt động như một trình tải cho một tệp có tên giả là “GoogleUpdate”, chứa payload injector để tránh bị phát hiện và tải MerkSpy vào bộ nhớ.

Phần mềm gián điệp này duy trì sự hiện diện bằng cách thay đổi Windows Registry để tự động khởi chạy khi hệ thống khởi động. Nó có khả năng thu thập thông tin nhạy cảm, giám sát các hoạt động của người dùng và gửi dữ liệu ra các máy chủ bên ngoài do các tác nhân kiểm soát, bao gồm ảnh chụp màn hình, gõ phím, thông tin đăng nhập lưu trữ trong Google Chrome và dữ liệu từ tiện ích MetaMask. Tất cả thông tin này được gửi tới URL “45.89.53[.]46/google/update[.]php.”

Trong khi đó, Symantec đã chi tiết một chiến dịch smishing nhắm vào người dùng tại Mỹ với các tin nhắn SMS giả mạo từ Apple nhằm lừa người dùng nhấp vào các trang thu thập thông tin xác thực giả mạo (“signin.authen-connexion[.]info/icloud”) để tiếp tục sử dụng dịch vụ. Trang web độc hại này có thể truy cập từ cả trình duyệt máy tính và di động, và có một CAPTCHA để tạo cảm giác hợp pháp. Sau đó, người dùng được chuyển đến một trang giả mạo mẫu đăng nhập iCloud cũ.

Đừng quên theo dõi VNCS Global để nắm bắt kịp thời các thông tin mới nhất về an toàn thông tin nhé!

Nguồn: The Hacker News