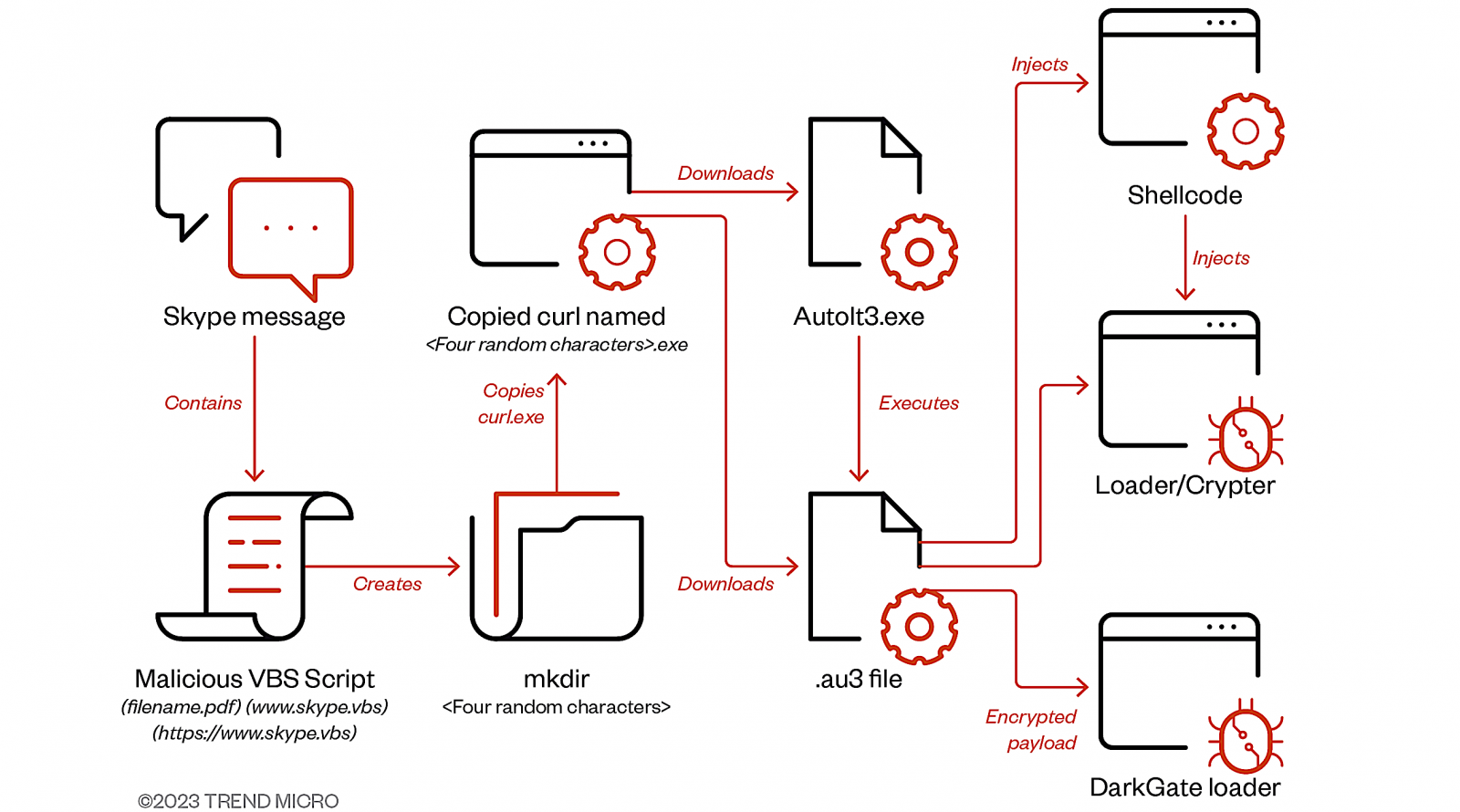

Từ tháng Bảy đến tháng Chín, các cuộc tấn công phần mềm độc hại DarkGate đã sử dụng các tài khoản Skype bị xâm nhập để lây nhiễm các mục tiêu thông qua các tin nhắn có chứa tệp đính kèm tập lệnh bộ tải VBA.

Theo các nhà nghiên cứu bảo mật của Trend Micro, những người đã phát hiện ra các cuộc tấn công, tập lệnh này tải xuống tập lệnh AutoIT giai đoạn hai được thiết kế để loại bỏ và thực thi tải trọng phần mềm độc hại DarkGate cuối cùng.

Trend Micro cho biết : “Việc truy cập vào tài khoản Skype của nạn nhân đã cho phép kẻ tấn công chiếm quyền điều khiển chuỗi tin nhắn hiện có và tạo ra quy ước đặt tên cho các tệp để liên quan đến lịch sử trò chuyện” .

“Không rõ làm thế nào các tài khoản gốc của các ứng dụng nhắn tin tức thời đã bị xâm phạm, tuy nhiên giả thuyết là thông qua các thông tin bị rò rỉ có sẵn thông qua các diễn đàn ngầm hoặc sự thỏa hiệp trước đó của các tổ chức lớn.

Trend Micro cũng quan sát thấy các nhà khai thác DarkGate cố gắng đẩy tải trọng phần mềm độc hại của họ thông qua Microsoft Teams trong các tổ chức nơi dịch vụ được định cấu hình để chấp nhận tin nhắn từ người dùng bên ngoài.

Các chiến dịch lừa đảo của các nhóm sử dụng VBScript độc hại để triển khai phần mềm độc hại DarkGate đã được Truesec và MalwareBytes phát hiện trước đó.

Các tác nhân độc hại nhắm mục tiêu người dùng Microsoft Teams thông qua các tài khoản Office 365 bị xâm phạm bên ngoài tổ chức của họ và một công cụ có sẵn công khai có tên TeamsPhisher. Công cụ này cho phép kẻ tấn công vượt qua các hạn chế đối với các tệp đến từ đối tượng thuê bên ngoài và gửi tệp đính kèm lừa đảo cho người dùng Teams.

Trend Micro cho biết “Mục tiêu vẫn là thâm nhập vào toàn bộ môi trường và tùy thuộc vào nhóm đe dọa đã mua hoặc thuê biến thể DarkGate được sử dụng, các mối đe dọa có thể khác nhau từ ransomware đến khai thác tiền điện tử. Từ phép đo từ xa của chúng tôi, chúng tôi đã thấy DarkGate dẫn đến việc công cụ được phát hiện thường liên quan đến nhóm ransomware Black Basta.”

Sự gia tăng phần mềm độc hại DarkGate

Tội phạm mạng đã ngày càng áp dụng trình tải phần mềm độc hại DarkGate để truy cập ban đầu vào mạng công ty, một xu hướng được quan sát thấy kể từ khi botnet Qakbot bị gián đoạn vào tháng Tám do những nỗ lực hợp tác quốc tế.

Trước khi Qakbot bị tháo dỡ, một cá nhân tự xưng là nhà phát triển của DarkGate đã cố gắng bán đăng ký trên một diễn đàn hack, trích dẫn khoản phí hàng năm lên tới 100.000 đô la.

Phần mềm độc hại được quảng cáo là cung cấp một loạt các tính năng, bao gồm VNC ẩn, khả năng vượt qua Windows Defender, công cụ đánh cắp lịch sử trình duyệt, proxy ngược tích hợp, trình quản lý tệp và trình đánh cắp mã thông báo Discord.

Sau thông báo này, đã có một sự gia tăng đáng chú ý trong các báo cáo ghi lại sự lây nhiễm DarkGate thông qua các phương thức phân phối khác nhau, chẳng hạn như lừa đảo và lừa đảo.

Sự gia tăng gần đây trong hoạt động DarkGate nhấn mạnh ảnh hưởng ngày càng tăng của hoạt động phần mềm độc hại dưới dạng dịch vụ (MaaS) này trong lĩnh vực tội phạm mạng.

Nó cũng nhấn mạnh quyết tâm của các tác nhân đe dọa để tiếp tục các cuộc tấn công của họ, điều chỉnh chiến thuật và phương pháp của họ bất chấp sự gián đoạn và thách thức.