Các tổ chức chính phủ ở Châu Á-Thái Bình Dương và Bắc Mỹ hiện đang là mục tiêu của mã độc PureCrypter – phần mềm đánh cắp thông tin và tống tiền.

Nhà nghiên cứu Abhay Yadav của Menlo Security cho biết “Chiến dịch PureCrypter sử dụng tên miền của một tổ chức phi lợi nhuận bị xâm nhập làm cơ chế ra lệnh và kiểm soát (C2) để phân phối tải trọng thứ cấp”.

Các loại mã độc khác nhau được phát tán bằng PureCrypter bao gồm RedLine Stealer, Agent Tesla, Eternity, Blackmoon (còn gọi là KRBanker) và ransomware Philadelphia.

Lần đầu được ghi nhận vào tháng 6 năm 2022, PureCrypter được tác giả của nó rao bán với giá 59 USD cho quyền truy cập một tháng (hoặc 245 USD nếu mua một lần trọn đời) và có khả năng phát tán vô số phần mềm độc hại.

Vào tháng 12 năm 2022, PureCoder – kẻ đứng sau chương trình – đã mở rộng danh sách các dịch vụ để bao gồm một trình ghi log và trình đánh cắp thông tin được gọi là PureLogs, được thiết kế để lấy cắp dữ liệu từ trình duyệt web, ví tiền điện tử và ứng dụng email. Nó có giá 99 đô la một năm (hoặc 199 đô la để truy cập trọn đời).

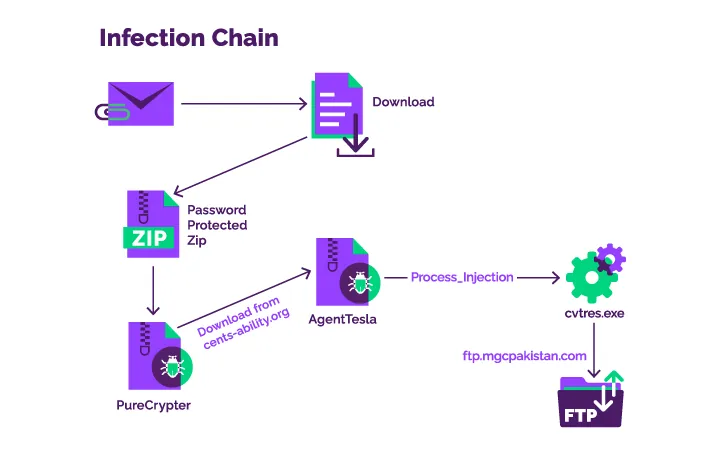

Quy trình lây nhiễm bắt đầu bằng một email lừa đảo có chứa URL Discord trỏ đến thành phần bước 1 – một kho lưu trữ ZIP được bảo vệ bằng mật khẩu, tiếp đến tải phần mềm độc hại PureCrypter.

Mã độc sau đó sẽ kết nối tới trang web bị xâm nhập của tổ chức phi lợi nhuận (như đề cập phía trên) để lấy payload thứ hai, là một keylogger dựa trên .NET có tên là Agent Tesla.

Sau đó, backdoor sẽ thiết lập kết nối đến máy chủ FTP đặt tại Pakistan để lọc dữ liệu đã thu thập được.

Theo The hacker news