Nhà cung cấp giải pháp an ninh mạng Fortinet xác nhận rằng một tác nhân độc hại đã tiết lộ trái phép tên và mật khẩu đăng nhập VPN của 87.000 thiết bị FortiGate SSL-VPN.

“Những thông tin xác thực này được đánh cắp từ những hệ thống chưa vá CVE-2018-13379. Cho dù lỗ hổng này có được vá nhưng người dùng không đặt lại mật khẩu thì vẫn bị tin tặc khai thác” – công ty cho biết trong một bài đăng vào ngày 8/9.

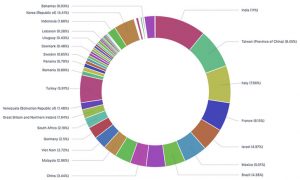

Trong một bài viết khác được đăng tải ngay sau khi tin tặc chia sẻ thông tin xác thực Fortinet trên một diễn đàn tiếng Nga mang tên RAMP (ra mắt vào tháng 7 năm nay) và trên trang web của Groove ransomware, Advanced Intel có đề cập rằng danh sách được tin tặc chia sẻ có chứa thông tin xác thực của những công ty hàng đầu, trải dài trên 74 quốc gia bao gồm Ấn Độ, Đài Loan, Italy, Pháp và Israel. Các nhà nghiên cứu cho biết:”2.959 trong số 22.500 nạn nhân thuộc Hoa Kỳ”.

CVE-2018-13379 mô tả một lỗ hổng path traversal trên cổng của web FortiOS SSL VPN, cho phép kẻ tấn công đọc các tệp hệ thống tùy ý, bao gồm tệp phiên chứa tên người dùng và mật khẩu dưới dạng bản rõ. Mặc dù lỗ hổng này đã được vá năm 2019 nhưng quá trình khai thác lặp đi lặp lại bởi nhiều tác nhân đe dọa để thử hàng loạt các payloads trên những thiết bị chưa vá lỗi khiến Fortinet phải đưa ra một loạt các khuyến cáo khách hàng cập nhật thiết bị trong tháng 8/2019, tháng 7/2020, tháng 4/2021 và tháng 6/2021.

Theo danh sách do các cơ quan tình báo Úc, Anh và Mỹ tổng hợp vào đầu năm nay, CVE-2018-13379 cũng được coi là một trong những lỗ hổng được khai thác nhiều nhất vào năm 2020.

Do sự cố này, Fortinet khuyến nghị các công ty vô hiệu hóa tất cả các VPN ngay lập tức, nâng cấp thiết bị lên FortiOS 5.4.13, 5.6.14, 6.0.11 hoặc 6.2.8 trở lên, sau đó đặt lại mật khẩu toàn tổ chức. Công ty cũng cảnh báo rằng “Bạn vẫn có nguy cơ bị tấn công nếu thông tin đăng nhập người dùng của bạn bị đánh cắp trước đó”.

Nguồn: https://thehackernews.com/2021/09/hackers-leak-vpn-account-passwords-from.html