VMware đang khuyến khích người dùng gỡ cài đặt Plugin Xác thực Nâng cao (EAP) bị lỗi thời sau khi phát hiện một lỗ hổng bảo mật quan trọng.

Mã định danh là CVE-2024-22245 (điểm CVSS: 9.6), lỗ hổng đã được mô tả là một lỗi chuyển tiếp xác thực tùy ý.

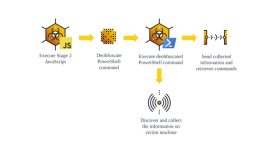

Công ty cho biết: “Kẻ tấn công có thể lừa người dùng tên miền mục tiêu có cài đặt EAP trong trình duyệt web của họ gửi yêu cầu và chuyển tiếp các tickets tới dịch vụ Active Directory Service Principal Names (SPN) tùy ý”.

EAP không còn được sử dụng kể từ tháng 3 năm 2021, là gói phần mềm được thiết kế để cho phép đăng nhập trực tiếp vào các công cụ và giao diện quản lý của vSphere thông qua trình duyệt web. Nó không được bao gồm theo mặc định và không phải là một phần của vCenter Server, ESXi hoặc Cloud Foundation.

Cũng được phát hiện trong cùng một công cụ là một lỗ hổng chiếm đoạt phiên (CVE-2024-22250, điểm CVSS: 7.8) có thể cho phép một kẻ tấn công độc hại có quyền truy cập cục bộ không đặc quyền vào hệ điều hành Windows chiếm lấy một phiên EAP có đặc quyền.

Ceri Coburn từ Pen Test Partners đã được ghi nhận vì đã phát hiện và báo cáo về hai lỗ hổng vào ngày 17 tháng 10 năm 2023. Hiện tại vẫn chưa rõ lý do VMware mất vài tháng để “khuyến nghị cho khách hàng gỡ bỏ plugin”.

Đáng chú ý rằng những thiếu sót chỉ ảnh hưởng đến người dùng đã thêm EAP vào hệ thống Microsoft Windows để kết nối với VMware vSphere thông qua vSphere Client.

Công ty thuộc sở hữu của Broadcom cho biết các lỗ hổng sẽ không được giải quyết, thay vào đó khuyến nghị người dùng gỡ bỏ hoàn toàn plugin để giảm thiểu các mối đe dọa tiềm ẩn.

Công ty thông báo: “Enhanced Authentication Plugin có thể được gỡ bỏ khỏi hệ thống khách hàng bằng cách sử dụng phương pháp gỡ cài đặt phần mềm của hệ điều hành khách hàng”.

Thông tin được biết đến khi SonarSource tiết lộ nhiều lỗ hổng cross-site scripting (XSS) (CVE-2024-21726) ảnh hưởng đến hệ thống quản lý nội dung Joomla, đã được giải quyết trong các phiên bản 5.0.3 và 4.4.3.

Joomla! đánh giá lỗi này là trung bình về mức độ nghiêm trọng và tuyên bố: “Việc lọc nội dung không đầy đủ dẫn đến lỗ hổng XSS trong các thành phần khác nhau”.

Nhà nghiên cứu bảo mật Stefan Schiller nói: “Kẻ tấn công có thể tận dụng vấn đề này để thực thi mã từ xa bằng cách lừa quản trị viên nhấp vào một liên kết độc hại”. Thông tin kỹ thuật bổ sung về lỗ hổng hiện đang được giữ kín.