Một nhà nghiên cứu đã phát hiện lỗ hổng nghiêm trọng trong một số biến thể phần mềm độc hại và ransomware phổ biến nhất hiện nay, việc khai thác có thể cho phép làm gián đoạn quá trình mã hóa tệp trên các hệ thống, ngăn chặn các cuộc tấn công thành công. Lỗ hổng này ảnh hưởng tới hầu hết các chủng ransomware, trong đó có các biến thể nguy hiểm như AvosLocker , Conti , LockBit , REvil và Black Basta mới được phát hiện gần đây.

hyp3rlinx đã phân tích các biến thể mã độc và phát hiện ra rằng một số biến thể dễ dàng bi tấn công chiếm quyền DLL – một phương pháp thường được các tác nhân đe dọa sử dụng để phát tán mã độc vào hệ thống.

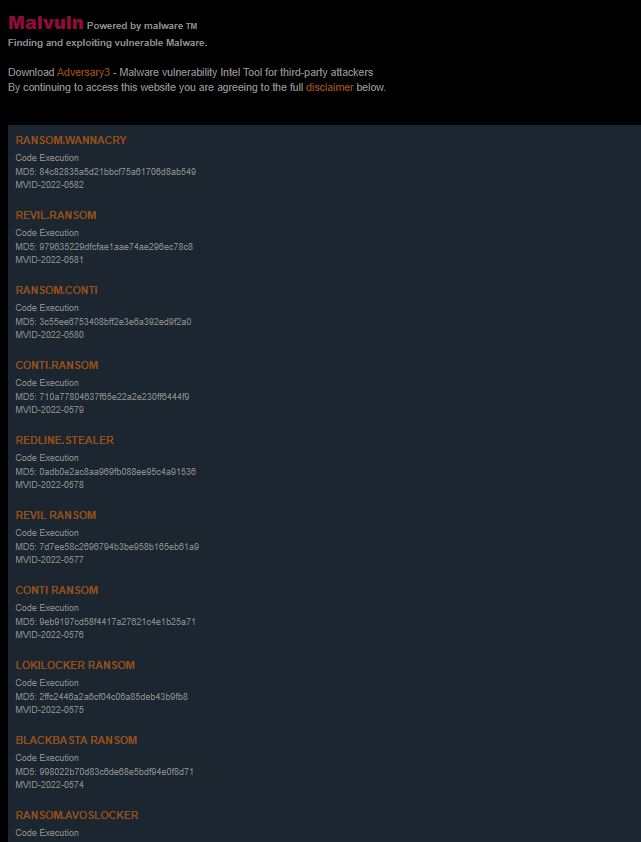

Chuyên gia đã đưa ra một báo cáo mô tả loại lỗ hổng được tìm thấy đối với từng mẫu mã độc bị ảnh hưởng, bên cạnh hàm băm, PoC và video demo. Điều đáng nói là DLL hijacking chỉ hoạt động trên hệ thống Windows và khai thác cách các ứng dụng tìm kiếm, tải file DLL mà chúng yêu cầu.

Một mã độc chứa lỗ hổng có thể tải một DLL từ một đường dẫn bên ngoài thư mục của nó, cho phép các cuộc tấn công leo thang đặc quyền và thực thi mã độc hại. Theo hyp3rlinx, việc khai thác lỗ hổng trong các biến thể ransomware được phân tích cho phép thực thi mã để kết thúc quá trình tiền mã hóa.

Nhà nghiên cứu cũng cho biết, lỗ hổng này sẽ cho phép áp dụng biện pháp bảo vệ bổ sung chống lại sự lây nhiễm ransomware, đặt DLL vào vị trí “bắt mắt”với hacker. Sau khi DLL khai thác được tải, quá trình ransomware bị gián đoạn, ngăn chặn việc mã hóa dữ liệu.

Biện pháp bảo vệ này có thể mang lại hiệu quả cao, vì mặc dù phần mềm độc hại có thể trốn tránh các giải pháp bảo mật trên hệ thống mục tiêu, nhưng không thể làm điều đó với các file DLL, vì chúng chỉ là các file được lưu trữ trên đĩa của máy chủ và vẫn nằm yên cho đến khi được tải. Không rõ phiên bản nào của các biến thể ransomware bị ảnh hưởng bởi lỗ hổng này, mặc dù người ta ước tính rằng phương pháp này sẽ chỉ hoạt động trong một thời gian ngắn, vì các hoạt động ransomware này chắc chắn sẽ cập nhật code của chúng để giải quyết lỗi.

(Theo https://www.securitynewspaper.com/)