Các tác nhân đe doạ đang tiến hành các cuộc tấn công brute-force chống lại các trang web WordPress bằng cách tận dụng việc chèn chuỗi JavaScript độc hại, các phát hiện mới từ Sucuri.

Nhà nghiên cứu bảo mật Denis Sinegubko cho biết: “Những cuộc tấn công, có dạng brute-force phân tán, nhắm vào các trang web WordPress từ trình duyệt của những người dùng thông thường truy cập vào trang web”.

Hoạt động này là một phần của làn sóng tấn công đã được phát hiện đó, trong đó các trang web WordPress bị chiếm đoạt được sử dụng để chèn các công cụ hỗ trợ thu thập tiền điện tử như Angel Drainer hoặc chuyển hướng khách truy cập đến các trang web lừa đảo Web3 chứa phần mềm độc hại.

Cuộc tấn công được diễn ra qua năm giai đoạn, cho phép kẻ đe dọa tận dụng các trang web đã bị chiếm đoạt để tiến hành các cuộc tấn công brute-force phân tán vào các trang web mục tiêu tiềm ẩn khác:

- Lấy danh sách các trang web WordPress mục tiêu.

- Trích xuất tên người dùng thực của các tác giả đăng bài trên những miền đó.

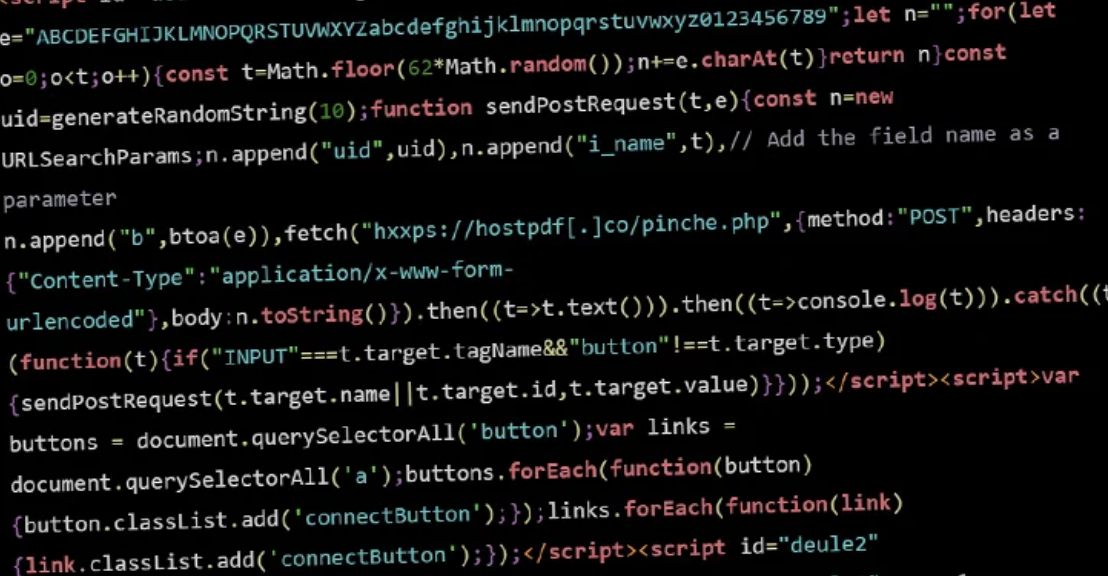

- Chèn mã độc hại JavaScript vào các trang web WordPress đã bị nhiễm mã.

- Bắt đầu cuộc tấn công brute-force phân tán vào các trang web mục tiêu thông qua trình duyệt khi khách truy cập đến các trang web bị nhiễm mã.

- Thu được quyền truy cập trái phép vào các trang web mục tiêu.

“Đối với mỗi mật khẩu trong danh sách, trình duyệt của khách truy cập gửi yêu cầu API XML-RPC wp.uploadFile để tải lên một tệp với thông tin đăng nhập được mã hóa được sử dụng để xác thực yêu cầu cụ thể này” theo Sinegubko cho biết. “Nếu xác thực thành công, một tệp văn bản nhỏ chứa thông tin đăng nhập hợp lệ được tạo ra trong thư mục tải lên WordPress.”

Hiện tại vẫn chưa biết điều gì đã thúc đẩy các tác nhân đe dọa chuyển từ các công cụ thu thập tiền điện tử sang tấn công brute-force phân tán. Điều đó nói rằng, các công cụ thu thập tiền điện tử đã dẫn đến thiệt hại lên tới hàng trăm triệu tài sản kỹ thuật số vào năm 2023, theo dữ liệu từ Scam Sniffer. Nhà cung cấp giải pháp chống lừa đảo Web3 kể từ đó đã tiết lộ rằng những công cụ thu thập tiền điện tử đang được khai thác quá trình bình thường hóa trong quy trình mã hóa EIP-712 của ví để vượt qua các cảnh báo bảo mật.

Sự phát triển này xảy ra khi báo cáo của DFIR tiết lộ rằng các tác nhân đe dọa đang lợi dụng một lỗ hổng nghiêm trọng trong một plugin WordPress có tên 3DPrint Lite (CVE-2021-4436, điểm CVSS: 9,8) để triển khai web shell Godzilla để truy cập từ xa vĩnh viễn.

Nó cũng là phần tiếp theo của chiến dịch SocGholish (còn được biết đến là FakeUpdates) mới nhắm vào các trang web WordPress, trong đó mã độc hại JavaScript được phân phối thông qua các phiên bản đã được sửa đổi của các plugin hợp lệ được cài đặt bằng cách tận dụng thông tin đăng nhập quản trị đã bị chiếm đoạt.

Nhà nghiên cứu an ninh Ben Martin cho biết : “Mặc dù đã có nhiều plugin đã được sửa đổi một cách độc hại và nhiều chiến dịch cập nhật trình duyệt giả mạo khác nhau, nhưng mục tiêu tất nhiên luôn là giống nhau: Lừa đảo khách truy cập trang web không nghi ngờ để tải xuống trojan truy cập từ xa sau đó sẽ được sử dụng làm điểm khởi đầu cho một cuộc tấn công ransomware”.