Những nhà nghiên cứu an ninh mạng đã phát hiện ra một chiến dịch mới đang khai thác một lỗ hổng bảo mật vừa được tiết lộ trong các thiết bị Fortinet FortiClient EMS để triển khai các tải trọng ScreenConnect và Metasploit Powerfun.

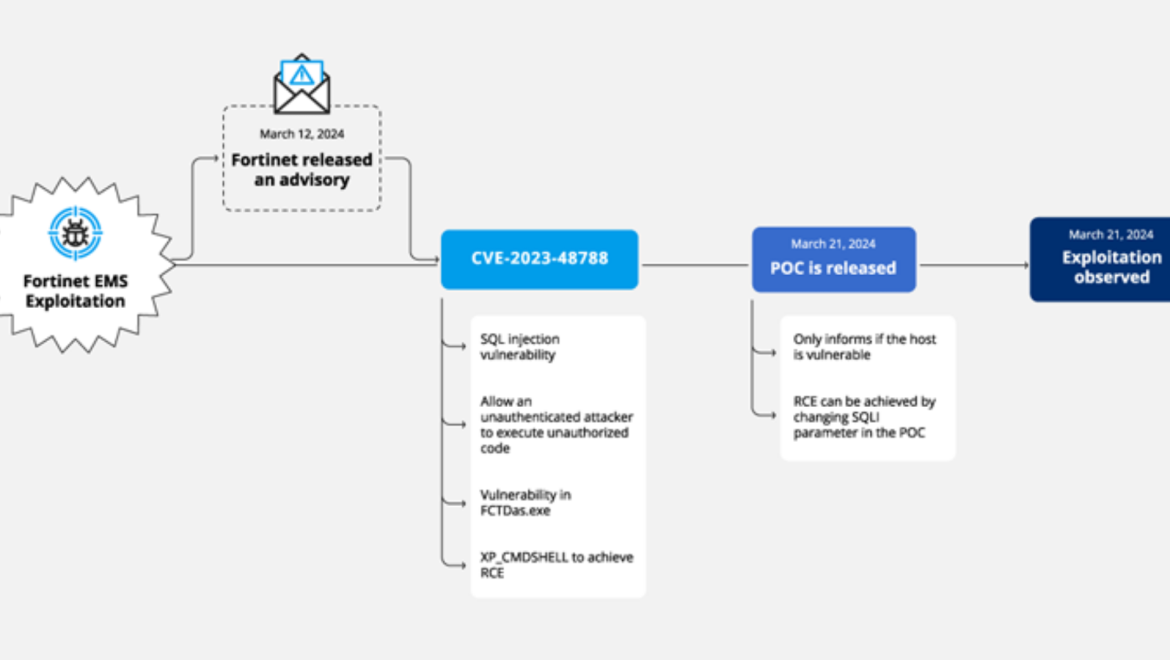

Hoạt động này liên quan đến việc khai thác CVE-2023-48788 (điểm CVSS: 9.3), một lỗ hổng SQL injection quan trọng có thể cho phép kẻ tấn công không xác thực có thể thực thi mã hoặc lệnh trái phép thông qua các yêu cầu được tạo ra một cách cụ thể.

Công ty an ninh mạng Forescout đang theo dõi chiến dịch dưới tên mã Connect:fun do việc sử dụng ScreenConnect và Powerfun cho sau khi khai thác.

Cuộc xâm nhập, nhắm vào một công ty truyền thông không tên mà thiết bị FortiClient EMS tồn tại lỗ hổng đã được tiết lộ trực tuyến, diễn ra ngay sau khi phát hành một exploit proof-of-concept (PoC) cho lỗ hổng vào ngày 21 tháng 3 năm 2024.

Trong vài ngày tiếp theo, kẻ tấn công không rõ danh tính đã sử dụng lỗ hổng để tải xuống ScreenConnect mà không thành công và sau đó cài đặt phần mềm máy tính từ xa bằng tiện ích msiexec.

Tuy nhiên, vào ngày 25 tháng 3, exploit PoC đã được sử dụng để khởi chạy mã PowerShell tải xuống tập lệnh Powerfun của Metasploit và khởi tạo một kết nối đảo ngược đến một địa chỉ IP khác. Cũng đã phát hiện các câu lệnh SQL được thiết kế để tải xuống ScreenConnect từ một miền từ xa (“ursketz[.]com”) bằng cách sử dụng certutil, sau đó được cài đặt qua msiexec trước khi thiết lập kết nối với máy chủ điều khiển và kiểm soát (C2).

Có bằng chứng cho thấy kẻ đe dọa đứng sau nó đã hoạt động lâu nhất từ năm 2022, đặc biệt là nhắm vào các thiết bị Fortinet, sử dụng ngôn ngữ Việt Nam và Đức trong cơ sở hạ tầng của chúng.

Nhà nghiên cứu an ninh Sai Molige: “Hoạt động quan sát rõ ràng có một yếu tố thủ công được thể hiện qua tất cả các lần thất bại trong việc tải xuống và cài đặt các công cụ, cũng như thời gian tương đối dài giữa các lần thử nghiệm.”

Điều này là bằng chứng cho thấy hoạt động này là một phần của một chiến dịch cụ thể, chứ không phải là một hoạt động khai thác có trong các mạng botnet tự động. Từ quan sát của chúng tôi, có vẻ như các nhân tố đứng sau chiến dịch này không thực hiện quét hàng loạt mà thay vào đó chọn môi trường mục tiêu có các thiết bị VPN.

Forescout cho biết cuộc tấn công có sự chồng chéo về chiến thuật và cơ sở hạ tầng với các sự cố khác được ghi chép bởi Palo Alto Networks Unit 42 và Blumira vào tháng 3 năm 2024 liên quan đến việc lạm dụng CVE-2023-48788 để tải xuống ScreenConnect và Atera.

Các tổ chức được khuyến nghị áp dụng các bản vá do Fortinet cung cấp để giải quyết các mối đe dọa tiềm ẩn, theo dõi lưu lượng đáng ngờ và sử dụng tường lửa ứng dụng web (WAF) để chặn các yêu cầu có khả năng độc hại.