DarkGate là một phần mềm độc hại nguy hiểm, tích hợp các kỹ thuật tiên tiến để có thể trốn tránh sự phát hiện của các hệ thống chống vi-rút. Nó cũng có thể ghi lại các thao tác phím của người dùng, thực thi các lệnh PowerShell và tạo một shell ngược cho phép các nhà điều hành của nó chiếm quyền điều khiển máy tính bị nhiễm từ xa.

Sự kết nối giữa phần mềm độc hại và máy chủ của kẻ tấn công là hai chiều, nghĩa là kẻ tấn công có thể gửi lệnh và nhận phản hồi ngay lập tức. Điều này cho phép chúng điều khiển máy tính của nạn nhân, lấy dữ liệu hoặc thực hiện các hành động độc hại khác.

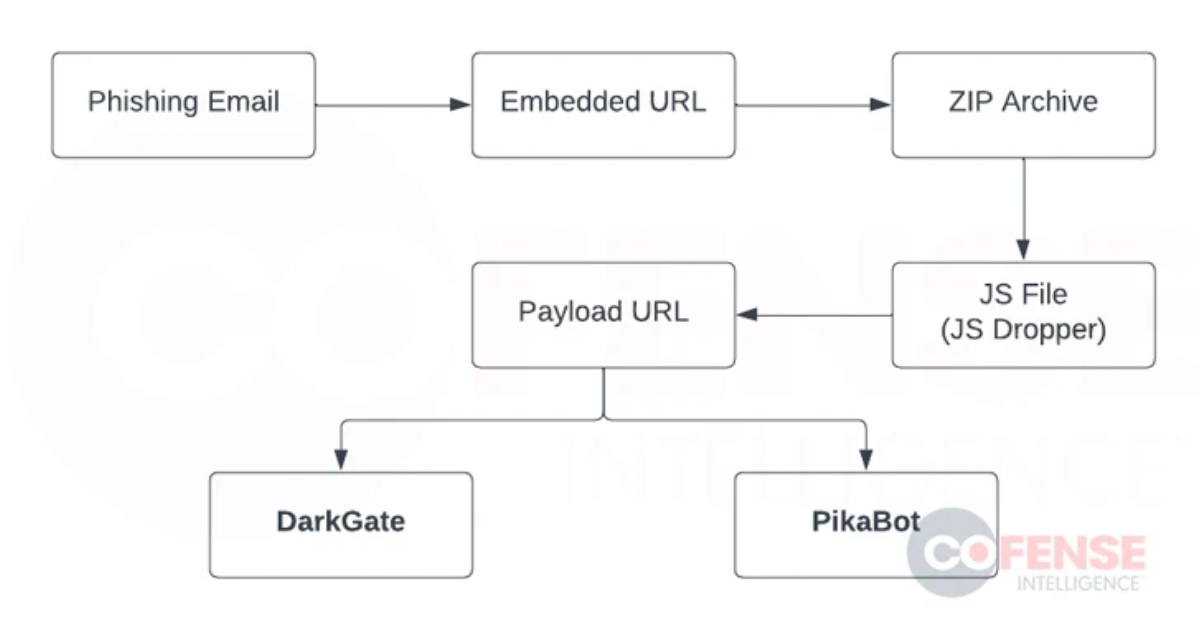

Phân tích của Cofense về chiến dịch lừa đảo quy mô lớn cho thấy nó nhắm mục tiêu vào nhiều lĩnh vực khác nhau, với các chuỗi tấn công lan truyền URL chứa mã độc trỏ đến kho lưu trữ ZIP trong các chuỗi email bị chiếm đoạt. Kho lưu trữ ZIP chứa một tệp JavaScript có thể tải xuống và chạy phần mềm độc hại DarkGate hoặc PikaBot từ một URL thứ hai.

Các nhà nghiên cứu bảo mật đã phát hiện ra một biến thể mới của các cuộc tấn công phishing. Biến thể này sử dụng các tệp bổ trợ Excel (XLL) thay cho trình thả JavaScript để phân phối phần mềm độc hại. Cofense cho biết, nếu máy tính bị nhiễm DarkGate hoặc PikaBot, kẻ tấn công có thể cài đặt phần mềm khai thác tiền điện tử, công cụ trinh sát, ransomware hoặc bất kỳ phần mềm độc hại nào khác lên máy tính của nạn nhân.

Nguồn: The Hacker News

Published on Tháng mười một 20, 2023