Một kỹ thuật khai thác mới có tên Simple Mail Transfer Protoco ( SMTP ) có thể được các tác nhân đe dọa sử dụng để gửi email giả mạo với địa chỉ người gửi giả, vượt qua các biện pháp bảo mật.

Cố vấn bảo mật cấp cao tại SEC Consult cho biết trong một phân tích được công bố vào tháng trước: “Những kẻ đe dọa có thể lạm dụng các máy chủ SMTP dễ bị tấn công trên toàn thế giới để gửi email độc hại từ các địa chỉ email tùy ý, cho phép các cuộc tấn công lừa đảo có mục tiêu” .

SMTP là giao thức TCP/IP được sử dụng để gửi và nhận email qua mạng. Để chuyển tiếp thư từ ứng dụng email, kết nối SMTP được thiết lập giữa máy khách và máy chủ để truyền nội dung thực tế của email.

Sau đó, máy chủ dựa vào tác nhân chuyển thư (MTA) để kiểm tra miền địa chỉ email của người nhận và nếu khác với địa chỉ email của người gửi, nó sẽ truy vấn hệ thống tên miền (DNS) để tra cứu MX (thư Exchanger), ghi lại tên miền của người nhận và hoàn tất việc trao đổi thư.

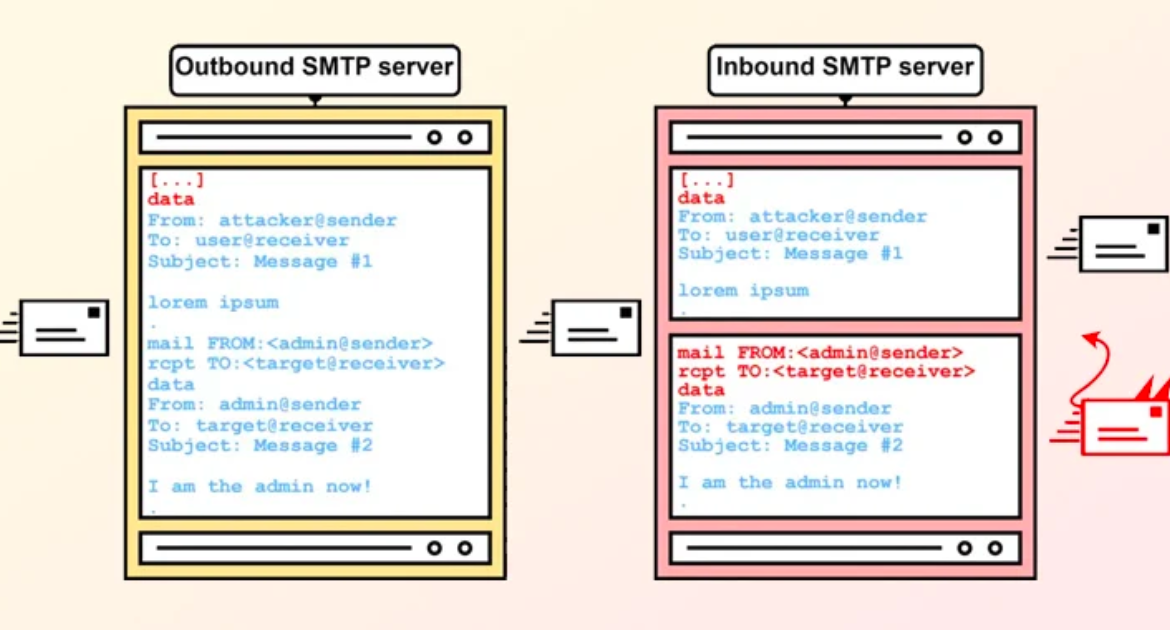

Lỗ hổng SMTP smuggling bắt nguồn từ việc không đồng nhất từ máy chủ SMTP gửi đi và gửi đến khi xử lý các chuỗi dữ liệu cuối khác nhau, cho phép kẻ xấu đột nhập vào dữ liệu thư, giả mạo các lệnh SMTP tùy ý và thậm chí gửi các email khác nhau.

Mượn khái niệm từ một phương thức tấn công đã biết được gọi là HTTP request smuggling, lợi dụng sự khác biệt trong việc giải thích và xử lý tiêu đề HTTP “Content-Length” và “Transfer-Encoding” để thêm một yêu cầu không rõ ràng vào chuỗi truy vấn.

Cụ thể, nó khai thác lỗ hổng bảo mật trên các máy chủ tin nhắn của Microsoft, GMX, Cisco để gửi email giả mạo hàng triệu tên miền. Việc triển khai SMTP từ Postfix và Sendmail cũng bị ảnh hưởng.

Trong khi GMX đã khắc phục sự cố, Cisco cho biết phát hiện này không phải là lỗ hổng mà là tính năng nên sẽ không thay đổi cấu hình mặc định. Để khắc phục, SEC Counsult khuyến cáo người dùng Cisco thay đổi các cài đặt của họ từ “Clean” thành “Allow” để tránh nhận các email giả mạo đã được kiểm tra là hợp lệ.

Để khắc phục, SEC Consult khuyến nghị người dùng Cisco thay đổi cài đặt của họ từ “Clean” thành “Allow” để tránh nhận các email giả mạo có kiểm tra DMARC hợp lệ.