Mới đây, các chuyên gia của công ty bảo mật Sophos đã phát hiện chiến dịch tấn công ProxyLogon và ProxyShell khai thác các máy chủ Microsoft Exchange. Máy chủ được dùng để phát tán mã độc phục vụ cho chiến dịch lừa đảo ngân hàng – Squirrelwaffle, qua mail.

Squirrelwaffle là một chương trình tải mã độc được phân phối dưới dạng tài liệu Microsoft Office trong thư rác. Công cụ này cho phép các tác nhân đe dọa quyền truy cập vào hệ thống của nạn nhân, tạo điều kiện thuận lợi cho việc phân phối các biến thể phần mềm độc hại cho các giai đoạn tấn công sau này. Nếu người dùng mở email chứa file và bật macro, tập lệnh Visual Basic sẽ được thực thi để tải xuống Cobalt Strike Beacons, cho phép tin tặc kiểm soát toàn bộ hệ thống dễ bị tấn công.

Mặc dù là một mã độc nổi tiếng nhưng Squirrelwaffle được coi là một biến thể với những điểm đặc biệt tiêu biểu. Các cuộc tấn công thông thường có thể được ngăn chặn bằng cách cập nhật bản vá, tuy nhiên việc sử dụng mail trong các sự cố vừa qua cho phép tin tặc duy trì tấn công. Vì vậy, ngay cả việc áp dụng các bản vá bảo mật cũng không ngăn chặn được sự xâm nhập.

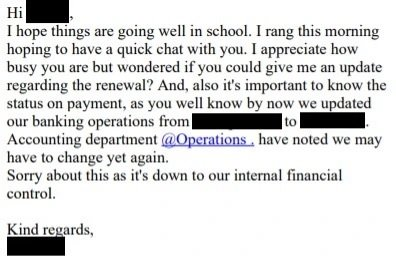

Với việc sử dụng thông tin có trong những email này, tin tặc sẽ đăng ký một miền web tương tự như một nền tảng hợp pháp, sử dụng một lỗi chính tả nhỏ để tránh bị phát hiện.

Bước tiếp theo, tin tặc cố gắng lừa nhân viên tài chính bằng việc thực hiện chuyển khoản vào các tài khoản ngân hàng do tin tặc kiểm soát. Việc sử dụng các phương pháp khác, chẳng hạn như tạo nhiều tên miền lừa đảo hơn, đã làm cho hành vi này gần như không thể phát hiện được, như được thấy bên dưới:

Tại email tiếp theo, tham chiếu các chi tiết ngân hàng mới và nỗ lực được thực hiện để tạo ra cảm giác cấp bách trong tâm trí của các nhân viên bị tấn công. Trong hoạt động bị Sophos phát hiện, các kẻ đe dọa tiếp tục tìm cách chuyển khoản ngân hàng gửi các tin nhắn khẩn cấp giả mạo.

Sau một thời gian, các tin tặc cuối cùng cũng được thông báo rằng khoản thanh toán đang được xử lý.

Theo Sophos, vụ trộm sắp này sắp diễn ra, mặc dù một trong những tổ chức tài chính liên quan đã phát hiện dấu hiệu tấn công và ngăn chặn kịp thời.

Đây là một biến thể thậm chí còn phức tạp hơn các cuộc tấn công đã biết, vì vậy thực hiện các biện pháp đảm bảo an toàn là rất cần thiết. Đầu tiên, tốt nhất là áp dụng tất cả các bản cập nhật có sẵn cho hệ thống, ngoài việc áp dụng các chính sách bảo mật email giúp ngăn các thành viên của tổ chức tương tác với nội dung độc hại.