Các nhà nghiên cứu bảo mật đã phát hiện ra một lỗ hổng nghiêm trọng trong Mobile Security Framework (MobSF). MobSF là một công cụ mã nguồn mở được sử dụng rộng rãi để phân tích và kiểm tra bảo mật của các ứng dụng Android, iOS và Windows Mobile.

Lỗ hổng (CVE-2024-29190) được phân loại là một lỗi SSRF (Server-Side Request Forgery). Nó có thể cho phép kẻ tấn công lừa máy chủ MobSF thực hiện các yêu cầu đến các tài nguyên nội bộ hoặc không thể truy cập khác trong mạng của bạn. Hậu quả của loại tấn công này có thể bao gồm:

- Rò quét Mạng Nội Bộ: Kẻ tấn công có thể sử dụng SSRF để xác định cơ sở hạ tầng mạng nội bộ trong tổ chức của bạn, xác định các hệ thống và máy chủ khác có thể bị tổn thương bởi các cuộc tấn công tiếp theo.

- Lấy Cắp Dữ Liệu: Dữ liệu nhạy cảm có thể bị đánh cắp từ các hệ thống nội bộ với mục đích xấu.

- Khởi Động Các Cuộc Tấn Công Tiếp Theo: SSRF có thể là bước đầu tiên trong chuỗi khai thác, cuối cùng cho phép kẻ tấn công xâm nhập vào các hệ thống nội bộ hoặc làm gián đoạn dịch vụ.

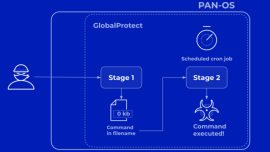

Cách hoạt động:

Lỗ hổng (CVE-2024-29190) bắt nguồn từ việc Mobile Security Framework (MobSF) thiếu kiểm tra đầu vào khi xử lý thẻ “android:host” trong tệp AndroidManifest.xml. Bằng cách tiêm vào các tên máy chủ độc hại, kẻ tấn công có thể khai thác MobSF để thực hiện các yêu cầu đến các hệ thống nội bộ.

Ai bị ảnh hưởng:

Bất kỳ ai sử dụng phiên bản MobSF 3.9.5 Beta hoặc cũ hơn (hoặc phiên bản cài đặt gói Python 0.3.7 hoặc cũ hơn) đều có thể bị tổn thương bởi lỗ hổng này.

Cách khắc phục: Cập nhật ngay lập tức

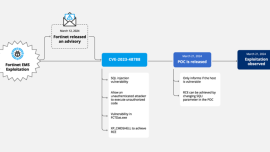

Các nhà phát triển MobSF đã phát hành các phiên bản đã vá (3.9.7 và 0.3.8 trong trình cài đặt gói Python) để giải quyết CVE-2024-29190. Nếu bạn sử dụng MobSF trong phát triển ứng dụng di động hoặc kiểm tra bảo mật, hãy cập nhật lên phiên bản mới nhất ngay lập tức.

PoC

Các nhà nghiên cứu bảo mật Enes Bulut và Yunus AYDIN đã được ghi nhận với việc phát hiện lỗ hổng và thể hiện cách nó có thể bị khai thác.

Cách thức bảo vệ

- Cập nhật phiên bản mới: Bước quan trọng nhất là cập nhật MobSF. Hãy nhớ rằng lỗ hổng phần mềm được tìm thấy liên tục, vì vậy ưu tiên cài đặt các bản vá ngay lập tức.

- Thực hiện phòng thủ mạng: Áp dụng phân đoạn mạng và kiểm soát truy cập mạnh mẽ. Điều này có thể giúp giới hạn thiệt hại tiềm năng của cuộc khai thác SSRF ngay cả khi có lỗ hổng tồn tại.

- Cẩn trọng với dữ liệu đầu vào của người dùng: Kiểm tra đầu vào kỹ lưỡng là điều cần thiết, đặc biệt khi xử lý dữ liệu do người dùng cung cấp có thể chứa tên máy chủ độc hại.