Những nhân tố đe dọa đang khai thác các máy chủ Atlassian chưa được vá để triển khai một biến thể Linux của ransomware Cerber (còn được gọi là C3RB3R).

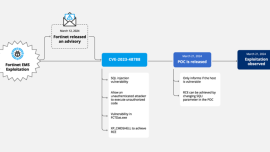

Các cuộc tấn công sử dụng CVE-2023-22518 (điểm CVSS: 9.1), một lỗ hổng bảo mật quan trọng ảnh hưởng đến Atlassian Confluence Data Center và Server, cho phép kẻ tấn công không xác thực có thể reset Confluence và tạo một tài khoản quản trị.

Với quyền truy cập này, một nhân tố đe dọa có thể kiểm soát các hệ thống bị ảnh hưởng, dẫn đến việc mất toàn bộ tính bảo mật, toàn vẹn và khả năng sẵn có.

Theo công ty chuyên về Cloud Security Cado, các nhóm tội phạm mạng có động cơ tài chính đã sử dụng tài khoản quản trị mới được tạo ra để cài đặt plugin webshell Effluence và cho phép thực thi các lệnh tùy ý trên máy chủ.

Kỹ sư tình báo đe dọa tại Cado – Nate Bill chia sẻ: “Kẻ tấn công sử dụng webshell này để tải xuống và chạy tải trọng chính Cerber. Trong cài đặt mặc định, ứng dụng Confluence được thực thi dưới tên người dùng ‘confluence’, một người dùng có đặc quyền thấp. Do đó, dữ liệu mà ransomware có thể mã hóa bị giới hạn trong các tệp thuộc sở hữu của người dùng confluence.”

Đáng chú ý rằng việc khai thác CVE-2023-22518 để triển khai ransomware Cerber đã được Rapid7 nhấn mạnh vào tháng 11 năm 2023.

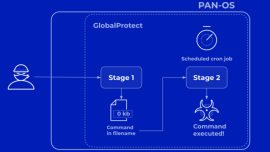

Viết bằng C++, tải trọng chính hoạt động như một trình tải xuống cho các phần mềm độc hại khác dựa trên C++ bằng cách lấy chúng từ máy chủ điều khiển và kiểm soát (C2), sau đó xóa bỏ nó khỏi máy chủ bị nhiễm.

Bao gồm “agttydck.bat” được thực thi để tải xuống công cụ mã hóa (“agttydcb.bat”) sau đó được khởi chạy bởi tải trọng chính.

Nghi ngờ rằng agttydck hoạt động tương tự như một công cụ kiểm tra quyền cho phần mềm độc hại, đánh giá khả năng viết vào tệp /tmp/ck.log. Mục đích chính xác của kiểm tra này không rõ ràng.

Bộ mã hóa được duyệt qua thư mục gốc và mã hóa tất cả nội dung với phần mở rộng .L0CK3D. Nó cũng thả một thông báo đòi tiền chuộc ở mỗi thư mục. Tuy nhiên, không có việc lấy dữ liệu diễn ra mặc dù có những tuyên bố trái ngược trong thông báo.

Khía cạnh thú vị nhất của các cuộc tấn công là việc sử dụng tải trọng C++ thuần túy, đây đang trở thành điều hiếm hoi khi chuyển sang các ngôn ngữ lập trình đa nền tảng như Golang và Rust.

Bill chia sẻ: “Cerber là một tải trọng ransomware tương đối phức tạp, mặc dù đã cũ. Trong khi việc sử dụng lỗ hổng Confluence cho phép nó xâm nhập vào một lượng lớn hệ thống có giá trị cao, thường thì dữ liệu mà nó có thể mã hóa sẽ bị giới hạn chỉ trong dữ liệu Confluence và trong các hệ thống được cấu hình tốt, dữ liệu này sẽ được sao lưu.”

“Điều này giới hạn rất nhiều hiệu suất của ransomware trong việc lấy tiền chuộc từ nạn nhân, vì có ít động cơ hơn để trả tiền,” nhà nghiên cứu cho biết thêm.

Sự phát triển này trùng khớp với sự xuất hiện của các họ ransomware mới như Evil Ant, HelloFire, L00KUPRU (biến thể ransomware Xorist), Muliaka (dựa trên mã ransomware Conti bị rò rỉ), Napoli (biến thể ransomware Chaos), Red CryptoApp, Risen, và SEXi (dựa trên mã ransomware Babuk bị rò rỉ) đã được phát hiện nhắm vào máy chủ Windows và VMware ESXi.

Những kẻ tấn công ransomware cũng đang tận dụng mã nguồn ransomware LockBit bị rò rỉ để tạo ra các biến thể tùy chỉnh riêng như Lambda (còn được gọi là Synapse), Mordor, và Zgut, theo các báo cáo từ F.A.C.C.T. và Kaspersky.

Phân tích của Kaspersky về các tệp xây dựng LockBit 3.0 bị rò rỉ đã tiết lộ sự “đơn giản đáng báo động” mà kẻ tấn công có thể tạo ra ransomware tùy chỉnh và tăng cường khả năng của chúng với các tính năng mạnh mẽ hơn.

Kaspersky cho biết họ đã phát hiện một phiên bản tùy chỉnh có khả năng lan truyền qua mạng thông qua PsExec bằng cách tận dụng chứng chỉ quản trị viên bị đánh cắp và thực hiện các hoạt động độc hại, chẳng hạn như chấm dứt Microsoft Defender Antivirus và xóa Windows Event Logs để mã hóa dữ liệu và che giấu dấu vết.

Công ty thông báo: “Điều này nhấn mạnh nhu cầu về các biện pháp bảo mật mạnh mẽ có khả năng giảm thiểu hiệu quả loại mối đe dọa này, cũng như việc áp dụng văn hóa an ninh mạng trong số nhân viên.”