Ivanti đã tiết lộ chi tiết về một lỗ hổng thực thi mã từ xa nghiêm trọng ảnh hưởng đến Standalone Sentry, kêu gọi khách hàng áp dụng các bản vá ngay lập tức để bảo vệ khỏi các mối đe dọa mạng tiềm năng.

Lỗ hổng được theo dõi có mã định danh CVE-2023-41724 với điểm CVSS là 9.6.

Theo chia sẻ rằng: “Có thể thực hiện các lệnh tùy ý trên hệ điều hành cơ bản của thiết bị trong cùng mạng vật lý hoặc logic.”

Lỗ hổng (CVE-2023-41724) ảnh hưởng đến tất cả các phiên bản được hỗ trợ 9.17.0, 9.18.0 và 9.19.0, cũng như các phiên bản cũ hơn. Công ty cho biết đã cung cấp một bản vá (phiên bản 9.17.1, 9.18.1 và 9.19.1) có thể tải xuống qua cổng tải xuống tiêu chuẩn.

Ivanti nhấn mạnh rằng họ không nhận thấy bất kỳ khách hàng nào bị ảnh hưởng bởi CVE-2023-41724, và thêm rằng “kẻ tấn công không có chứng chỉ TLS khách hàng hợp lệ được đăng ký qua EPMM nên không thể khai thác trực tiếp vấn đề này trên internet.”

Được vá cùng với CVE-2023-41724 là một điểm yếu nghiêm trọng khác ảnh hưởng đến các phiên bản trên nền tảng của Neurons là ITSM (CVE-2023-46808, điểm CVSS: 9.9) có thể cho phép kẻ tấn công từ xa đã xác thực thực hiện ghi tệp tùy ý và thực thi mã tùy ý.

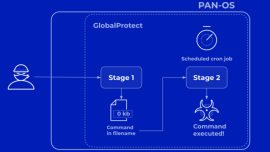

Ivanti chia sẻ: “Người dùng từ xa được xác thực có thể thực hiện ghi tệp lên máy chủ ITSM. Khai thác thành công có thể được sử dụng để ghi tệp vào các thư mục nhạy cảm, cho phép kẻ tấn công thực hiện các lệnh trong ngữ cảnh của người dùng ứng dụng web.”

Lỗ hổng, ảnh hưởng đến các phiên bản 2023.3, 2023.2 và 2023.1, đã được giải quyết trong cloud.

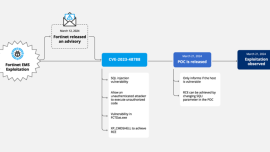

Theo Mandiant, Ivanti đã phải đối mặt với một loạt lỗ hổng bảo mật trong phần mềm của mình kể từ đầu năm, trong đó có một số lỗ hổng có thể bị khai thác bởi ít nhất ba cụm tấn công nghi ngờ liên quan đến Trung Quốc, được theo dõi là UNC5221, UNC5325 và UNC3886.

Sự phát triển an ninh mạng này diễn ra khi SonarSource tiết lộ một lỗ hổng mutation cross-site scripting (mXSS) ảnh hưởng đến một ứng dụng email mã nguồn mở gọi là Mailspring (còn được gọi là Nylas Mail, CVE-2023-47479) được khai thác để vượt qua sandbox và chính sách bảo mật nội dung (CSP), thực thi mã khi người dùng trả lời hoặc chuyển tiếp một email độc hại.

Nhà nghiên cứu bảo mật Yaniv Nizry cho biết: “mXSS tận dụng điều đó bằng cách cung cấp một tải trọng dường như vô hại ban đầu khi phân tích (trong quá trình khử dữ liệu đầu vào) nhưng biến đổi nó thành một tải trọng độc hại khi phân tích lại (trong giai đoạn cuối của việc hiển thị nội dung).”