Trong thời gian gần đây, Việt Nam đã chứng kiến một loạt các cuộc tấn công mạng đặc biệt nghiêm trọng, nhắm vào các tổ chức và doanh nghiệp chủ chốt, bao gồm các lĩnh vực quan trọng như chứng khoán, năng lượng, viễn thông và y tế. Gần đây nhất, vụ tấn công bất hợp pháp bằng ransomware vào một số doanh nghiệp lớn đã gióng lên hồi chuông cảnh báo cho sự đe dọa đối với tính bảo mật và ổn định của hệ thống thông tin, gây ra những hậu quả nghiêm trọng đối với hoạt động kinh doanh và uy tín của các tổ chức liên quan.

Vậy Ransomware là gì?

Ransomware là loại phần mềm độc hại được sử dụng để mã hóa thông tin của nạn nhân và yêu cầu một khoản tiền chuộc để giải mã. Dữ liệu quan trọng của người dùng hoặc tổ chức sẽ bị mã hóa, từ đó không thể truy cập vào các tệp, cơ sở dữ liệu hoặc ứng dụng. Khi đó, một khoản tiền chuộc được đòi hỏi để khôi phục quyền truy cập. Ransomware thường được thiết kế để lây lan trên mạng và nhắm mục tiêu vào cơ sở dữ liệu, do đó có thể nhanh chóng làm tê liệt toàn bộ tổ chức. Đây là một mối đe dọa mạng ngày nghiêm trọng, mang đến những khoản thanh toán hàng tỷ đô la cho tội phạm mạng, gây tổn thất và chi phí lớn cho các tổ chức.

Các hình thức tấn công dẫn tới mã hóa ransomware

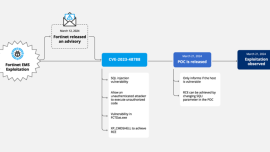

Khai thác lỗ hổng phần mềm: Đây là một trong những phương thức phổ biến nhất mà hacker sử dụng. Hacker thường tìm kiếm các lỗ hổng trong hệ điều hành, phần mềm ứng dụng, hoặc các ứng dụng web. Các lỗ hổng này có thể cho phép thực thi mã độc, xâm nhập trái phép vào hệ thống, hoặc nâng cao quyền truy cập của họ.

Tấn công lừa đảo (phishing): Phishing là một trong những kỹ thuật tấn công mạng phổ biến và hiệu quả nhất. Hacker thực hiện bằng cách sử dụng email, tin nhắn, hoặc trang web giả mạo để lừa dối người dùng cung cấp thông tin đăng nhập hoặc tải xuống các phần mềm độc hại. Các email phishing thường được thiết kế để giống hệt như các email thật từ các tổ chức đáng tin cậy như ngân hàng hoặc các công ty dịch vụ.

Tấn công Brute Force: Đây là phương pháp dò mật khẩu hoặc mã PIN bằng cách sử dụng các công cụ tự động. Hacker sử dụng các công cụ này để thử một loạt các mật khẩu khác nhau cho đến khi tìm ra mật khẩu chính xác. Phương pháp tấn công này thường được áp dụng để tấn công các tài khoản có mật khẩu yếu.

Tấn công Zero-day: Tấn công Zero-day là một loại tấn công nguy hiểm bởi vì nó tận dụng các lỗ hổng bảo mật mà nhà phát triển phần mềm chưa hề biết đến. Hacker thường áp dụng các phần mềm độc hại hoặc kỹ thuật tấn công tinh vi để khai thác những lỗ hổng này.

Kỹ thuật Social Engineering: Social Engineering là một kỹ thuật tấn công tinh vi sử dụng các yếu tố tâm lý để đánh lừa người dung, gây ra việc tiết lộ thông tin nhạy cảm hoặc thực hiện các hành động nguy hiểm. Hacker thường áp dụng các kỹ thuật lừa đảo, giả mạo hoặc đe dọa để đạt được mục tiêu của họ.

Tấn công Ransomware trên Môi trường VMware ESXi: Mối Đe Dọa Nghiêm Trọng

Gần đây, các cuộc tấn công ransomware nhắm vào VMware ESXi đã trở thành mối lo ngại của nhiều tổ chức khi một số đơn vị đã trở thành nạn nhân của các chiến dịch ransomware quy mô lớn.

Hệ thống ESXi cung cấp một nền tảng ảo hóa phần cứng, cho phép tạo và quản lý nhiều máy ảo (virtual machines – VMs) trên một máy chủ vật lý đơn lẻ. Tuy nhiên, việc giám sát bảo mật và các rủi ro liên quan đến an ninh mạng cho các hệ thống này chưa được thực hiện nghiêm ngặt dẫn đến các hậu quả khó lường.

Vậy các hacker đã tấn công vào các hệ thống ESXI và mã hõa hệ thống với Ransomware như thế nào?

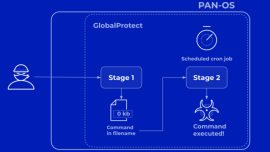

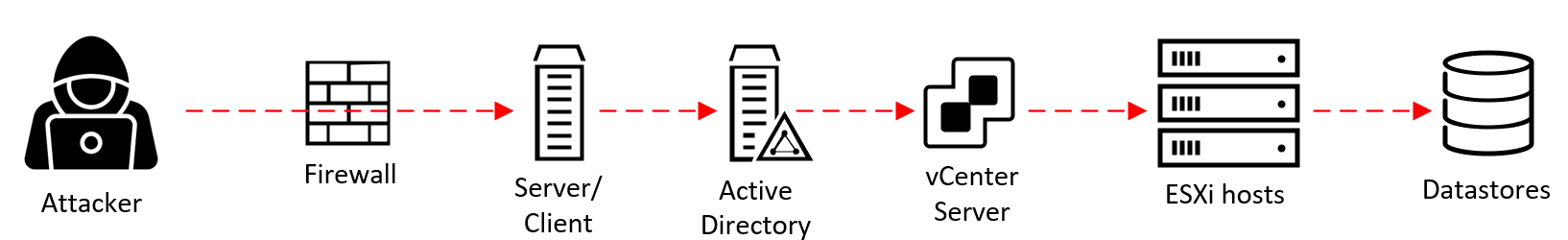

1. Mô hình tấn công

Mô hình dưới đây sẽ mô tả tổng quan con đường mã hóa dữ liệu và cách thức cuộc tấn công thường diễn ra trên môi trường ESXi

Mô tả chi tiết:

Mô tả chi tiết:

Bước 1: Kẻ tấn công tiến hành chiếm quyền truy cập vào máy chủ hoặc máy khách trong môi trường. Điều này thường được thực hiện thông qua việc tận dụng các lỗ hổng bảo mật chưa được vá, các sai sót trong cấu hình. Bên cạnh đó, lừa đảo(phishing) người dùng & quản trị viên bằng các đường liên kết không an toàn hoặc thực hiện việc tải xuống các phần mềm crackđộc hại.

Bước 2: Kẻ tấn công (Attacker) sẽ thực hiện khai thác và thu thập các thông tin nhằm mục đích kiểm sát và chiếm được các tài khoản đặc quyền của hệ thống Active Directory (AD).

Bước 3: Nếu máy chủ vCenter sử dụng nhóm/tài khoản AD để truy cập với đặc quyền Administrator, Attacker có thể truy cập máy chủ vCenter với đặc quyền Administrator đối với tất cả các đối tượng, bao gồm cả máy chủ Esxi do máy chủ vCenter quản trị.

Bước 4: Với các tài khoản đặc quyền đã chiếm được ở bước trước đó attacker đã hoàn toàn kiểm soát được hệ thống ESXI của nạn nhân và thực hiện các hành động nguy hiểm như hiện tải lên Ransomware, kiểm soát các máy chủ, …

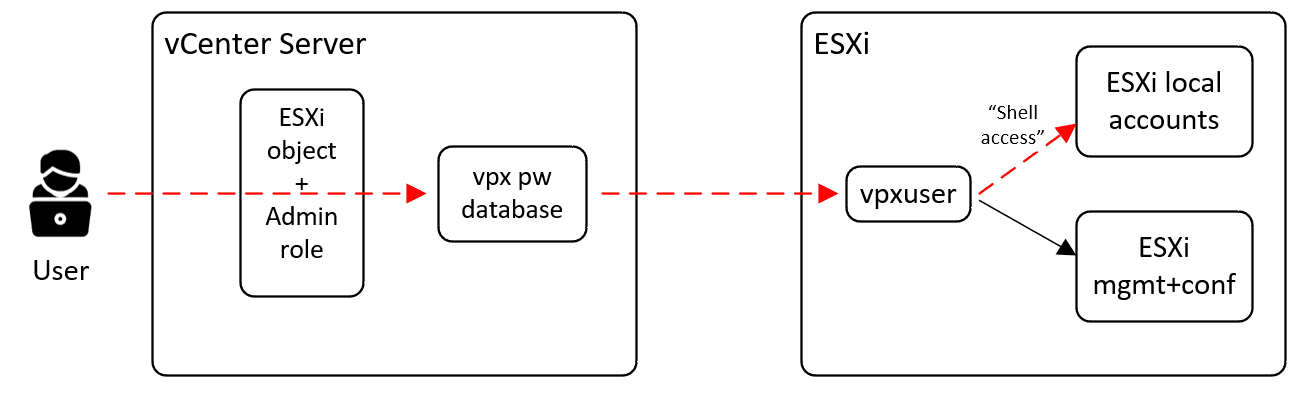

Việc di chuyển từ vCenter Server sang ESXi được thực hiện bằng tài khoản dịch vụ của vCenter trong ESXi, có tên là “vpxuser”. Theo mặc định, tài khoản này tồn tại trong tất cả các máy chủ ESXi và nhận được mật khẩu do vCenter đặt khi máy chủ ESXi được kết nối. Mật khẩu này được vCenter luân chuyển 30 ngày một lần.

Vpxuser có vai trò tương tự như tài khoản root (“Admin” = Toàn quyền truy cập) và có quyền truy cập “Shell access”, cho phép nó có thể thực hiện nhiều thao tác như tài khoản root có thể làm, bao gồm quản lý cấu hình ESXi. Điều này có nghĩa là ngay cả khi quản trị viên đặt mật khẩu mạnh trên máy chủ ESXi, nếu kẻ tấn công (attacker) xâm nhập vào máy chủ vCenter với đặc quyền root hoặc administrator thì hoàn toàn có khả năng đặt lại mật khẩu root của máy chủ Esxi mà không gặp bất kỳ rào cản nào.

vCenter Admin sử dụng vpxuser với “Shell access” để đổi mật khẩu cho user root ESXi

Dưới đây là một ví dụ cụ thể về câu lệnh thực hiện hành vi đăng nhập vào máy chủ vCenter, sau đó chọn máy chủ ESXi, thiết lập mật khẩu mới cho tài khoản root, tắt chế độ Lockdown, và kích hoạt dịch vụ SSH.

Bước 5: Kẻ tấn công sử dụng SSH để truy cập vào ESXi, sau đó tải xuống và thực thi mã. Ransomware sẽ dừng tất cả các dịch vụ VM đang hoạt động và mã hóa tất cả các tệp VM được lưu trữ trên Datastore.

2. Phương án bảo vệ máy chủ ESXi

Để ngăn chặn kẻ tấn công đặt lại mật khẩu root, ta có thể thực hiện bằng cách loại bỏ quyền “Shell access” của tài khoản vpxuser trong ESXi.

Các bước cụ thể như sau:

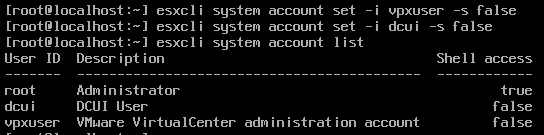

Bước 1: Sử dụng câu lệnh “esxcli system account list” để liệt kê các tài khoản trong ESXi. Kết quả có thể có thể nhận thấy tài khoản vpxuser có quyền truy cập shell access.

Danh sách tài khoản hệ thống esxcli” trên ESXi 8.0, hiển thị cột “Truy cập Shell” mới

Bước 2 : Sử dụng câu lệnh “esxcli system account set -i vpxuser -s false” để xóa quyền “shell access” của tài khoản vpxuser.

danh sách tài khoản hệ thống esxcli” trên ESXi 8.0 hiển thị dcui và vpxuser không có quyền truy cập shell

Bước 3: Thử thay đổi mật khẩu root của Esxi bằng đặc quyền administrator của vCenter, hiển thị thông báo thất bại.

Trên đây là giải pháp để đảm bảo an toàn cho ESXi. Ngay cả khi kẻ tấn công chiếm quyền truy cập vào Active Directory (AD) hoặc máy chủ vCenter, thì cũng không thể đặt lại mật khẩu root cho ESXi. Trừ các trường hợp sau:

- Brute force được mật khẩu root của ESXi

- Khai thác lỗ hổng chưa được vá trên ESXi

- ESXi đã kết nối vào Active Directory (AD)

Chiến lược chống ransomware: Khuyến nghị từ chuyên gia an ninh mạng

Với xu hướng các cuộc tấn công như thời điểm hiện tại, ransomware đang trở thành một trong những mối đe dọa nguy hiểm nhất đối với các tổ chức và doanh nghiệp. Trước sự gia tăng về số lượng và cấp độ tinh vi của các cuộc tấn công ransomware, việc áp dụng các biện pháp phòng ngừa là cực kỳ quan trọng. Các tổ chức cần chú trọng đảm bảo rà soát và đánh giá bảo mật hệ thống thông tin thường xuyên, theo định kỳ và có kế hoạch phòng thủ.

Ngoài ra, cần tập trung vào việc đảm bảo an toàn cho các thiết bị đầu cuối và tăng cường nhận thức về an ninh mạng cho toàn bộ nhân viên. Các tổ chức cũng nên thiết lập kế hoạch sao lưu dữ liệu và hệ thống một cách cẩn thận. Trong tình huống máy chủ bị mã hóa bởi ransomware, việc có dữ liệu sao lưu sẽ giúp tổ chức phục hồi dữ liệu, thực hiện các biện pháp điều tra và khôi phục hệ thống một cách hiệu quả.

Để đảm bảo an toàn cho toàn bộ hệ thống và phản ứng kịp thời trước các nguy cơ và mối đe dọa mạng, VNCS Global khuyến nghị các doanh nghiệp nên sử dụng các dịch vụ và giải pháp an ninh mạng từ các nhà cung cấp uy tín.

Dịch vụ Security Operations (SOC)

Trước tình hình biến đổi không ngừng của an ninh mạng, Trung tâm điều hành an ninh mạng (SOC) của VNCS Global đóng vai trò quan trọng như một cột mốc trong chiến lược phòng thủ, được củng cố bằng một loạt công nghệ tiên tiến như NextGent SIEM, hệ thống phòng thủ Line Defense, UBA, SOAR, EDR, và Threat Intelligence.

Dịch vụ SOC của VNCS Global đảm nhận nhiệm vụ giám sát và quản lý tình hình an ninh, đồng thời ngăn chặn, phát hiện, điều tra và ứng phó với các mối đe dọa trên không gian mạng. SOC tích hợp các cơ chế tự động phản ứng, giám sát liên tục và phân tích toàn diện, từ đó tăng cường khả năng phản ứng kịp thời với các sự cố bảo mật. Dịch vụ SOC giúp bảo vệ tài sản của tổ chức, bao gồm dữ liệu, hệ thống và uy tín thương hiệu, đồng thời thực hiện chiến lược phòng thủ chống lại các cuộc tấn công.

Dịch vụ Penetration Testing và Red Team

Dịch vụ Penetration Testing và Red Team của VNCS Global không chỉ phát hiện các điểm yếu trong hệ thống bảo mật của doanh nghiệp mà còn cảnh báo trước khi chúng bị khai thác bởi những kẻ xâm nhập.

Với dịch vụ Pentest, chúng tôi tiến hành một loạt các kiểm tra và thử nghiệm trên cơ sở hạ tầng và ứng dụng của tổ chức để phát hiện, đánh giá các lỗ hổng bảo mật. Từ việc kiểm tra cấu hình hệ thống đến phân tích mã nguồn, VNCS Global đảm bảo rằng mọi khả năng tấn công từ bên ngoài đều được xác định và đánh giá một cách kỹ lưỡng.

Với dịch vụ Red Team, chúng tôi đóng vai trò như một nhóm hacker, mô phỏng một cuộc tấn công thực tế trong môi trường của tổ chức. Bên cạnh đó, tìm kiếm và khai thác các lỗ hổng bảo mật, mô phỏng các kịch bản tấn công để đánh giá khả năng phản ứng và bảo vệ của hệ thống.

Với hai dịch vụ này, hệ thống của doanh nghiệp được bảo vệ một cách toàn diện, giảm thiểu nguy cơ từ ransomware và các hình thức tấn công mạng khác.

Dịch vụ Cyber Fusion

Trong môi trường an ninh mạng hiện đại, Cyber Fusion Center (CFC) được coi là một phần của sự phát triển và tiến bộ từ Security Operations Center (SOC). CFC không chỉ xử lý sự cố hàng ngày mà còn hợp nhất thông tin từ nhiều nguồn để cung cấp cái nhìn toàn diện hơn về tình trạng an ninh mạng. Tích hợp dữ liệu từ SOC, tình báo an ninh mạng, và các nguồn thông tin khác, CFC tạo ra một hình ảnh đồng nhất về mối đe dọa và tình hình bảo mật tổng thể.

Bộ dịch vụ Cyber Fusion của VNCS Global được chia thành 12 dịch vụ thành phần, phù hợp với nhu cầu, chi phí của các tổ chức và doanh nghiệp. Các dịch vụ nằm trong bộ dịch vụ Cyber Fusion của chúng tôi bao gồm:

- Security Operations Center

- Threat Intelligence

- Incident Response

- Compromise Assessment

- Support Operation

- Compliant Consultant

- Attack/Cyber Defense

- Threat Hunting

- Local Support

- Threat Detection

- Governance & Compliance

- Compromise Assessment

Dịch vụ Security Awareness Training (Đào tạo an ninh mạng)

Trong môi trường kỹ thuật số ngày nay, việc tăng cường nhận thức về bảo mật thông tin đang trở thành một phần quan trọng và không thể thiếu trong mọi tổ chức. Đào tạo về nhận thức về bảo mật (Security Awareness Training) là một công cụ hiệu quả để giúp nhân viên và thành viên trong tổ chức nắm vững các nguy cơ an ninh mạng và phòng tránh các mối đe dọa, đặc biệt là các cuộc tấn công ransomware. Với dịch vụ đào tạo an ninh mạng của VNCS Global, các tổ chức sẽ được đào tạo toàn diện về các mối đe dọa mạng, hướng dẫn về các biện pháp an toàn trực tuyến, bao gồm việc tạo mật khẩu mạnh, cách xác thực hai yếu tố và tránh những hành động rủi ro trên mạng. Ngoài ra cung cấp các thông tin mới nhất về các mối đe dọa an ninh mạng và cách phòng tránh chúng.

Việc đầu tư vào đào tạo nhận thức về bảo mật không chỉ giúp tăng cường sự hiểu biết và nhận thức của nhân viên về bảo mật mạng, mà còn là bước đầu tiên quan trọng trong việc xây dựng một hệ thống văn hóa an toàn thông tin trong tổ chức.

————————————–