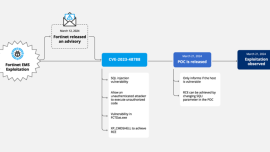

Fortinet đã phát hành các bản vá để khắc phục một lỗ hổng bảo mật nghiêm trọng ảnh hưởng đến FortiClientLinux có thể bị khai thác để thực hiện mã tùy ý.

Với mã định danh CVE-2023-45590 và có điểm CVSS là 9.4 trên tổng số 10.

Fortinet thông báo: “Lỗ hổng kiểm soát không đúng cách về việc tạo mã (‘Code Injection’) [CWE-94] trong FortiClientLinux có thể cho phép kẻ tấn công chưa xác thực thực thi mã tùy ý thông qua lừa người dùng FortiClientLinux truy cập vào một trang web độc hại.”

Thiếu sót này, được miêu tả là một trường hợp thực thi mã từ xa do “cấu hình nodejs nguy hiểm,” ảnh hưởng đến các phiên bản sau:

- FortiClientLinux phiên bản 7.0.3 đến 7.0.4 và 7.0.6 đến 7.0.10 (Nâng cấp lên 7.0.11 hoặc cao hơn)

- FortiClientLinux phiên bản 7.2.0 (Nâng cấp lên 7.2.1 hoặc cao hơn) Nhà nghiên cứu bảo mật CataLpa từ Dbappsecurity đã được ghi nhận là đã phát hiện và báo cáo lỗ hổng.

Bản vá bảo mật của Fortinet cho tháng 4 năm 2024 cũng giải quyết một vấn đề với trình cài đặt FortiClientMac có thể dẫn đến thực thi mã (CVE-2023-45588 và CVE-2024-31492, điểm CVSS: 7.8).

Cũng đã giải quyết một lỗi FortiOS và FortiProxy có thể rò rỉ cookie quản trị viên trong một số tình huống (CVE-2023-41677, điểm CVSS: 7.5).

Mặc dù không có bằng chứng cho thấy bất kỳ lỗ hổng nào đã bị khai thác trong thực tế, nhưng người dùng nên duy trì hệ thống của họ up-to-date để giảm thiểu các mối đe dọa tiềm ẩn.